تهديدات أمان الشبكة الأقل شهرة والتي يجب أن يكون المسؤولون على دراية بها

دائمًا ما يهتم مسؤولو الشبكات وحتى أجهزة الكمبيوتر المستقلة بالأمان. يحاولون تنفيذ خطط لجميع التهديدات المحتملة لأمن الشبكة التي يمكنهم التفكير فيها. عند القيام بذلك ، غالبًا ما ينسون بعض التهديدات الأساسية.

تهديدات أمن الشبكة

تسرد هذه المقالة خمسة تهديدات أقل شهرة لأمن الشبكة.

1] مستخدمو الشبكة(Network) أو الأنظمة المستقلة

تعد الطريقة التي يستخدم بها مستخدمو الشبكة أجهزة الكمبيوتر من أكثر التهديدات التي يتم تجاهلها. المستخدمون هم من يقضون معظم الوقت على أجهزة الكمبيوتر الموجودة على الشبكة. حتى إذا كان جهاز الكمبيوتر الخاص بك يحتوي على جدار حماية في منافذ مختلفة ، إذا قام المستخدم بإحضار محرك أقراص محمول مصاب ، فستفشل جميع إجراءات الأمان. في بعض الحالات ، قد يتصل المستخدم بالشبكة ويترك الكمبيوتر بمفرده لبضع دقائق. قد تكون هذه الدقائق القليلة مكلفة إذا قرر شخص آخر إلقاء نظرة على قاعدة البيانات.

الطريقة الوحيدة لمحاربة هذه الإهمال هي تثقيف المستخدمين. أيضًا ، سواء كان جهاز كمبيوتر مستقلًا أو كمبيوترًا على الشبكة ، يجب أن يكون المستخدمون مسؤولين عن المشكلات التي تحدث بسبب الإهمال.

قراءة(Read) : ما هي تحديات أمان السحابة(What are Cloud Security Challenges) ؟

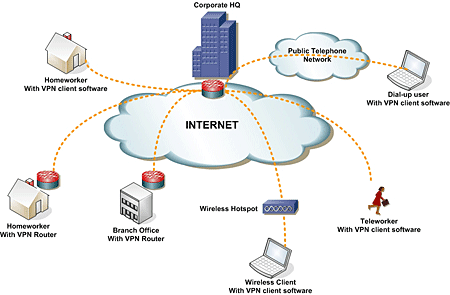

2] من الذي(Who) يتصل به هذا الشخص(Person Connecting) عبر VPN ؟

يمكن أن تشكل شبكات VPN(VPNs) خطرًا لأنها تسمح للأشخاص بالاتصال عن بُعد بشبكة الشركة. بينما في بعض الحالات ، توفر المؤسسات أجهزة كمبيوتر محمولة مهيأة لشبكات VPN(VPNs) ، في حالات أخرى قد يمضي الأشخاص قدمًا وإنشاء اتصال VPN . يمكن أن يؤدي هذا الأخير إلى الهلاك إذا لم تتم مراقبته. بخلاف نوايا الشخص ، قد يؤدي عدم وجود احتياطات أمنية مناسبة إلى تعطيل الشبكة.

لتجنب مشاكل الشبكات الافتراضية الخاصة(VPNs) ، يُقترح أن تقوم بعمل قائمة بالأجهزة المصرح لها والسماح فقط لهذه الأجهزة بالاتصال عبر VPN . يمكنك أيضًا إعداد تدقيق للتحقق من جميع المتصلين بالشبكة باستخدام الأجهزة ولماذا.

3] التطبيقات القديمة هي مسؤولية

في بعض الشبكات ، يستمرون في استخدام إصدار أقدم من التطبيقات (على سبيل المثال ، Outlook Express ) لعدم الرغبة في الإنفاق على الترقيات. يشير الإنفاق هنا إلى كل من المال والوقت. قد تعمل التطبيقات القديمة بسهولة على جهاز الكمبيوتر / الشبكة الخاصة بك ، ولكنها تشكل تهديدًا بمعنى أنه يمكن بسهولة الاستيلاء عليها من قبل الأشخاص الضارين داخل / خارج الشبكة. تميل التطبيقات القديمة أيضًا إلى التعطل بشكل أكبر مقارنة بالإصدارات الأحدث.

يوصى بمراجعة تكلفة الترقية. إذا كان الأمر جيدًا ، فقم بالترقية أو الانتقال إلى تطبيق جديد تمامًا بوظائف مماثلة. على سبيل المثال ، إذا كنت لا تزال تستخدم تطبيقات من النوع " FoxPro for DOS" ، فقد ترغب في الانتقال إلى Visual FoxPro للتأكد من أن برامجك محدثة مع تثبيت الأمان.

4] الخوادم القديمة تقوم بتشغيل(Old Servers Running) برنامج مستحيل

تحتوي جميع الشبكات تقريبًا على خادم واحد أو أكثر تقوم بتشغيل برامج أو أنظمة تشغيل قديمة. لا يمكن تحديث هذه الخوادم لأن الدعم لم يعد متاحًا. على الرغم من أن هذه الخوادم تعمل بشكل جيد ، إلا أنها تشكل خطرًا كبيرًا على الشبكة. أنت تعلم أن الخادم لن يتعطل. ولكن من المؤكد أنه يمكن اختطافها من قبل أعين المتطفلين على الشبكة.

أفضل طريقة هي جعل البرامج التي تشغلها الخوادم القديمة افتراضية. بهذه الطريقة ، يمكنك محاولة ترقية البرامج. بدلاً من ذلك ، يمكنك التخلص من البرنامج بأكمله والبحث عن بديل.

5] المسؤولون المحليون يمثلون دائمًا تهديدًا

في كثير من الأحيان ، يكون المسؤولون المحليون هم الأشخاص الذين يتم منحهم امتيازات خاصة لمجرد استكشاف أخطاء شيء ما على الكمبيوتر وإصلاحها. بمجرد انتهاء عملية استكشاف الأخطاء وإصلاحها ، يجب إلغاء امتيازات المسؤول ولكن ينسى فريق تكنولوجيا المعلومات القيام بذلك. في مثل هذه الحالة ، سيدعو حساب المستخدم المسؤول المحلي إلى مشاكل في يوم أو آخر. أفضل طريقة للتعامل مع المسؤولين المحليين هي إنشاء ملفات تعريف تنتهي صلاحيتها تلقائيًا.

كانت هذه خمسة تهديدات أقل شهرة لأمن الشبكات ، في رأيي. إذا كنت ترغب في إضافة شيء ما أو تشعر أنه فاتني شيء ، فالرجاء ترك ملاحظة أدناه.(These were five lesser-known threats to network security, in my opinion. If you wish to add or feel I have missed out something, please leave a note below.)

Related posts

تمكين Network Security Groups في Azure Security Center

كيفية التحقق WiFi Security type في Windows 10

Fix Network Security Key Mismatch error على نظام التشغيل Windows 11/10

Proxy vs. VPN: متى تستخدم proxy server وعند استخدام VPN؟

كيفية استخدام منع تتبع في Microsoft Edge

ما هو DHCP؟ كيف يعمل؟

مراجعة Edimax IC-3116W - كاميرا شبكة نهارية وليلية ميسورة التكلفة

أسئلة بسيطة: ما هي المصادقة ذات العاملين أو التحقق المكوَّن من خطوتين؟

الأمان للجميع - مراجعة ExpressVPN 6 لنظام التشغيل Windows

أسئلة بسيطة: ما هي ملفات تعريف الارتباط وماذا تفعل؟

تحميل المجلدات والمجلدات المشتركة لنظام التشغيل Windows 7 في أوبونتو

5 أسباب تجعل جدار حماية Windows أحد أفضل جدران الحماية

كيفية العرض لاسلكيًا على تلفزيون أو شاشة من Android باستخدام Miracast

كيفية تغيير حدود النطاق الترددي ل Windows 10 تحديثات

حول InPrivate and Incognito. ما هو التصفح الخاص؟ Which browser هو الأفضل؟

Set حتى جهاز توجيه TP-Link Wi-Fi 6 ك VPN server

كيفية إجراء معاملات مصرفية ومالية آمنة عند الاتصال بالإنترنت

ما هو ملف Hosts في الويندوز؟ كيفية تحرير الخ / المضيفين؟

كيفية الإبلاغ عن انتقام إباحي إلى Microsoft و Bing

أسئلة بسيطة: ما هو جدار حماية Windows وكيفية تشغيله أو إيقاف تشغيله؟