ما هو هجوم رجل في الوسط (MITM): التعريف والوقاية والأدوات

لن تكون حماية بياناتنا عبر الإنترنت مهمة سهلة أبدًا ، خاصة في الوقت الحاضر عندما يخترع المهاجمون بانتظام بعض الأساليب الجديدة والاستغلال لسرقة بياناتك. في بعض الأحيان ، لن تكون هجماتهم ضارة جدًا للمستخدمين الفرديين. لكن الهجمات واسعة النطاق على بعض مواقع الويب الشهيرة أو قواعد البيانات المالية قد تكون خطيرة للغاية. في معظم الحالات ، يحاول المهاجمون أولاً دفع بعض البرامج الضارة إلى جهاز المستخدم. ومع ذلك ، لا تنجح هذه التقنية أحيانًا.

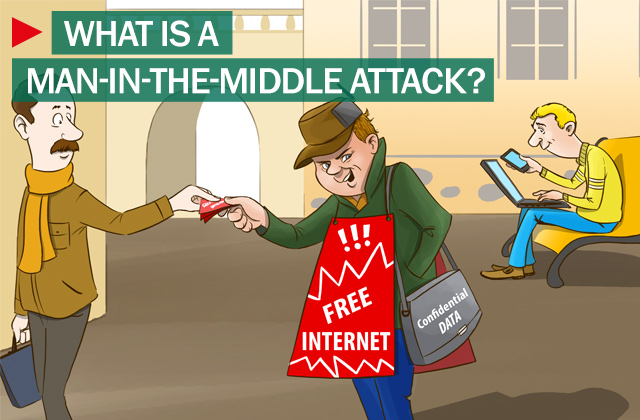

مصدر الصورة: كاسبيرسكي.

ما هو هجوم رجل في الوسط

الطريقة الشائعة هي هجوم Man-In-The-Middle(Man-In-The-Middle attack) . يُعرف أيضًا باسم هجوم لواء دلو(bucket brigade attack) ، أو أحيانًا هجوم يانوس(Janus attack) في التشفير. كما يوحي اسمها ، فإن المهاجم يبقي نفسه بين طرفين ، مما يجعلهما يعتقدان أنهما يتحدثان مباشرة مع بعضهما البعض عبر اتصال خاص ، في حين أن المهاجم في الواقع يتحكم في المحادثة بأكملها.

يمكن أن ينجح هجوم man-in-the-middle فقط عندما يشكل المهاجم مصادقة متبادلة بين طرفين. توفر معظم بروتوكولات التشفير دائمًا شكلاً من أشكال مصادقة نقطة النهاية ، خاصةً لمنع هجمات MITM على المستخدمين. يتم استخدام بروتوكول طبقة مآخذ التوصيل الآمنة (SSL)(Secure Sockets Layer (SSL)) دائمًا لمصادقة أحد الطرفين أو كليهما باستخدام مرجع تصديق موثوق به بشكل متبادل.

كيف تعمل

لنفترض أن هناك ثلاث شخصيات في هذه القصة : مايك (Mike)وروب(Rob) وأليكس . (Alex)مايك(Mike) يريد التواصل مع روب(Rob) . في هذه الأثناء ، يمنع أليكس(Alex) (المهاجم) المحادثة من التنصت وينفذ محادثة كاذبة مع روب(Rob) نيابة عن مايك(Mike) . أولاً(First) ، سأل مايك (Mike)روب(Rob) عن مفتاحه العمومي. إذا قدم روب(Rob) مفتاحه إلى مايك(Mike) ، يقوم أليكس(Alex) بالاعتراض ، وهذه هي الطريقة التي يبدأ بها "هجوم الرجل في الوسط". ثم يرسل أليكس(Alex) رسالة مزورة إلى مايك(Mike)التي تدعي أنها من روب(Rob) ولكنها تتضمن مفتاح أليكس(Alex) العمومي. يعتقد مايك(Mike) بسهولة أن المفتاح المستلم ينتمي إلى روب(Rob) عندما يكون هذا غير صحيح. يقوم مايك(Mike) بتشفير رسالته ببراءة باستخدام مفتاح Alex ويرسل الرسالة المحولة مرة أخرى إلى Rob .

في أكثر هجمات MITM(MITM) شيوعًا ، يستخدم المهاجم غالبًا موجه WiFi لاعتراض اتصال المستخدم. يمكن أن تعمل هذه التقنية من خلال استغلال جهاز توجيه مع بعض البرامج الضارة لاعتراض جلسات المستخدم على جهاز التوجيه. هنا ، يقوم المهاجم أولاً بتكوين جهاز الكمبيوتر المحمول الخاص به كنقطة اتصال WiFi ، واختيار اسم شائع الاستخدام في منطقة عامة ، مثل مطار أو مقهى. بمجرد اتصال المستخدم بهذا الموجه الضار للوصول إلى مواقع الويب مثل مواقع الخدمات المصرفية عبر الإنترنت أو مواقع التجارة ، يقوم المهاجم بتسجيل بيانات اعتماد المستخدم لاستخدامها لاحقًا.

أدوات منع هجوم الرجل في الوسط

يمكن العثور على معظم الدفاعات الفعالة ضد MITM فقط على جهاز التوجيه أو جانب الخادم. (MITM)لن يكون لديك أي سيطرة مخصصة على أمان معاملتك. بدلاً من ذلك ، يمكنك استخدام تشفير قوي بين العميل والخادم. في هذه الحالة ، يصادق الخادم على طلب العميل من خلال تقديم شهادة رقمية ، ومن ثم يمكن إنشاء الاتصال الوحيد.

هناك طريقة أخرى لمنع هجمات MITM وهي عدم الاتصال مطلقًا بأجهزة توجيه WiFi المفتوحة مباشرة. إذا كنت ترغب في ذلك ، يمكنك استخدام مكون إضافي للمتصفح مثل HTTPS Everywhere أو ForceTLS . ستساعدك هذه المكونات الإضافية في إنشاء اتصال آمن كلما كان الخيار متاحًا.

اقرأ التالي(Read next) : ما هي هجمات Man-in-the-Browser(Man-in-the-Browser attacks) ؟

Related posts

Internet Security article and tips لمستخدمي Windows 10

أفضل 5 إضافات لخصوصية Firefox للأمان عبر الإنترنت

Online Reputation Management Tips، Tools & Services

كيفية التحقق مما إذا كان الرابط آمن أو غير مستخدم متصفح الويب الخاص بك

تعرف على ما إذا كان قد اخترق online account وتفاصيل البريد الإلكتروني وكلمة المرور تسربت

نصائح حول كيفية البقاء آمنة على أجهزة الكمبيوتر العامة

ماذا يحدث ل Online Accounts عندما تموت: Digital Assets Management

أفضل 4 محركات بحث للأطفال

ما هو cyberbullying؟ كيفية الوقاية والإبلاغ عنه؟

أعلى 10 معظم Online شيوعا، Internet and Email scams والاحتيال

ما هو التطريز وكيف يمكنك منع هذا Online Fraud؟

كيفية إعداد Parental Controls على ASUS router

Free Network & Internet Traffic Monitor Tools ل Windows 10

Microsoft Scams: Phone & Email الاحتيال التي إساءة استخدام Microsoft Name

7 طرق التي ASUS Parental Controls حماية أطفالك

Dark Patterns: حيل الموقع، Examples، Types، كيفية Spot & Avoid

ما هو Cyber crime؟ كيفية التعامل معها؟

ما هو Traffic Fingerprinting الموقع؟ كيف تحمي نفسك؟

ما هو pastejacking؟ لماذا لا يجب عليك نسخ عجينة من الويب؟

Best Free Online Flowchart Maker Tools