تعمل ميزة Remote Credential Guard على حماية بيانات اعتماد سطح المكتب البعيد

لدى جميع مستخدمي مسؤولي النظام مخاوف حقيقية للغاية - تأمين بيانات الاعتماد عبر اتصال سطح المكتب(Desktop) البعيد . هذا لأن البرامج الضارة يمكن أن تجد طريقها إلى أي كمبيوتر آخر عبر اتصال سطح المكتب وتشكل تهديدًا محتملاً لبياناتك. هذا هو سبب إصدار نظام التشغيل Windows(Windows OS) تحذيرًا مفاده " تأكد من أنك تثق في هذا الكمبيوتر ، فقد يؤدي الاتصال بجهاز كمبيوتر غير موثوق به إلى الإضرار بجهاز الكمبيوتر الخاص بك(Make sure you trust this PC, connecting to an untrusted computer might harm your PC) " عند محاولة الاتصال بسطح مكتب بعيد.

في هذا المنشور ، سنرى كيف يمكن لميزة Remote Credential Guard ، التي تم تقديمها في Windows 10 ، أن تساعد في حماية بيانات اعتماد سطح المكتب البعيد في Windows 10 Enterprise و Windows Server .

حماية بيانات الاعتماد عن بُعد(Remote Credential Guard) في نظام التشغيل Windows 10(Windows 10)

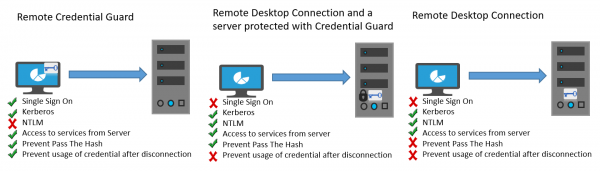

تم تصميم الميزة لإزالة التهديدات قبل أن تتطور إلى موقف خطير. يساعدك على حماية بيانات الاعتماد الخاصة بك عبر اتصال سطح المكتب(Desktop) البعيد عن طريق إعادة توجيه طلبات Kerberos مرة أخرى إلى الجهاز الذي يطلب الاتصال. كما يوفر أيضًا تجارب تسجيل دخول أحادي لجلسات سطح المكتب البعيد .(Remote Desktop)

في حالة حدوث أي سوء حظ حيث تم اختراق الجهاز المستهدف ، لا يتم الكشف عن بيانات اعتماد المستخدم لأنه لا يتم إرسال بيانات الاعتماد ومشتقات بيانات الاعتماد إلى الجهاز المستهدف أبدًا.

طريقة عمل Remote Credential Guard مشابهة جدًا للحماية التي توفرها Credential Guard على جهاز محلي باستثناء Credential Guard أيضًا لحماية بيانات اعتماد المجال المخزنة عبر Credential Manager .

يمكن لأي فرد استخدام Remote Credential Guard بالطرق التالية-

- نظرًا لأن بيانات اعتماد المسؤول(Administrator) تتمتع بامتيازات عالية ، فيجب حمايتها. باستخدام Remote Credential Guard ، يمكنك التأكد من أن بيانات الاعتماد الخاصة بك محمية لأنها لا تسمح لبيانات الاعتماد بالمرور عبر الشبكة إلى الجهاز المستهدف.

- يجب على موظفي مكتب المساعدة(Helpdesk) في مؤسستك الاتصال بالأجهزة المرتبطة بالمجال التي يمكن اختراقها. باستخدام Remote Credential Guard ، يمكن لموظف مكتب المساعدة استخدام RDP للاتصال بالجهاز المستهدف دون المساس ببيانات اعتمادهم للبرامج الضارة.

متطلبات الأجهزة والبرامج

لتمكين الأداء السلس لـ Remote Credential Guard ، تأكد من تلبية المتطلبات التالية الخاصة بعميل سطح المكتب البعيد(Remote Desktop) والخادم.

- يجب أن يكون عميل سطح المكتب البعيد(Remote Desktop Client) والخادم منضمين إلى مجال Active Directory

- يجب أن ينضم كلا الجهازين إلى نفس المجال ، أو يجب أن ينضم خادم سطح المكتب البعيد(Remote Desktop) إلى مجال له علاقة ثقة بمجال جهاز العميل.

- يجب تمكين مصادقة Kerberos .

- يجب أن يعمل عميل سطح المكتب البعيد بنظام التشغيل (Remote Desktop)Windows 10 أو الإصدار 1607 أو Windows Server 2016 على الأقل .

- لا يدعم تطبيق Remote Desktop Universal Windows Platform (Remote Desktop Universal Windows Platform)Guard Remote Credential Guard(Remote Credential Guard) ، لذا استخدم تطبيق Remote Desktop الكلاسيكي لنظام Windows(Windows) .

تمكين Remote Credential Guard عبر التسجيل(Registry)

لتمكين Remote Credential Guard على الجهاز المستهدف ، افتح محرر التسجيل وانتقل(Registry Editor) إلى المفتاح التالي:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

أضف قيمة DWORD جديدة باسم DisableRestrictedAdmin . عيّن قيمة إعداد التسجيل هذا إلى 0 لتشغيل Remote Credential Guard .

أغلق محرر التسجيل.

يمكنك تمكين Remote Credential Guard عن طريق تشغيل الأمر التالي من CMD المرتفع:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

قم بتشغيل Remote Credential Guard باستخدام نهج المجموعة(Group Policy)

من الممكن استخدام Remote Credential Guard على جهاز العميل من خلال تعيين " نهج المجموعة"(Group Policy) أو باستخدام معلمة مع "الاتصال بسطح المكتب البعيد"(Remote Desktop Connection) .

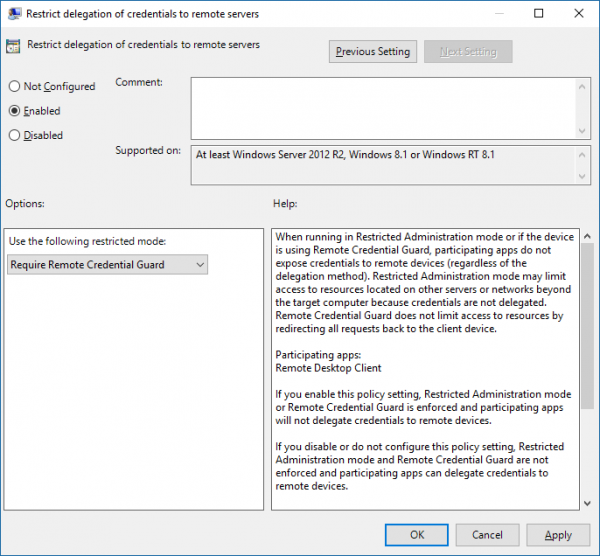

من وحدة التحكم في إدارة نهج المجموعة(Group Policy Management Console) ، انتقل إلى Computer Configuration > Administrative Templates > System > Credentials Delegation.

الآن ، انقر نقرًا مزدوجًا فوق تقييد تفويض بيانات الاعتماد للخوادم البعيدة(Restrict delegation of credentials to remote servers) لفتح مربع الخصائص الخاص به.

الآن في مربع استخدام الوضع المقيد التالي(Use the following restricted mode) ، اختر يتطلب حماية بيانات الاعتماد عن بُعد. ( Require Remote Credential Guard. )الخيار الآخر وضع المسؤول المقيد(Restricted Admin mode) موجود أيضًا. تكمن أهميته في أنه عندما يتعذر استخدام Remote Credential Guard ، فسيستخدم وضع (Remote Credential Guard)المسؤول المقيد(Restricted Admin) .

في أي حال ، لن يرسل وضع Remote Credential Guard أو وضع المسؤول المقيد(Restricted Admin) بيانات الاعتماد بنص واضح إلى خادم Remote Desktop .

السماح لـ Remote Credential Guard(Allow Remote Credential Guard) ، باختيار خيار " تفضيل حماية بيانات الاعتماد عن بُعد(Prefer Remote Credential Guard) ".

انقر فوق موافق(Click OK) واخرج من وحدة التحكم في إدارة نهج المجموعة(Group Policy Management Console) .

الآن ، من موجه الأوامر ، قم بتشغيل gpupdate.exe /force للتأكد من تطبيق كائن "نهج المجموعة" .(Group Policy)

استخدم Remote Credential Guard(Use Remote Credential Guard) مع معلمة للاتصال بسطح المكتب البعيد(Remote Desktop)

إذا كنت لا تستخدم Group Policy في مؤسستك ، فيمكنك إضافة معلمة remoteGuard عند بدء تشغيل Remote Desktop Connection لتشغيل Remote Credential Guard لهذا الاتصال.

mstsc.exe /remoteGuard

الأشياء التي يجب وضعها في الاعتبار عند استخدام Remote Credential Guard

- لا يمكن استخدام Remote Credential Guard(Remote Credential Guard) للاتصال بجهاز متصل بـ Azure Active Directory .

- يعمل Remote Desktop Credential Guard(Remote Desktop Credential Guard) مع بروتوكول RDP فقط.(RDP)

- (Remote Credential Guard)لا يتضمن Remote Credential Guard مطالبات الجهاز. على سبيل المثال ، إذا كنت تحاول الوصول إلى خادم ملفات من جهاز التحكم عن بُعد وكان خادم الملفات يتطلب مطالبة الجهاز ، فسيتم رفض الوصول.

- يجب على الخادم والعميل المصادقة باستخدام Kerberos .

- يجب أن يكون للمجالات علاقة ثقة ، أو يجب أن ينضم كل من العميل والخادم إلى نفس المجال.

- بوابة سطح المكتب البعيد(Remote Desktop Gateway) غير متوافقة مع Remote Credential Guard .

- لا يتم تسريب أي أوراق اعتماد للجهاز الهدف. ومع ذلك ، لا يزال الجهاز المستهدف يحصل على تذاكر (Tickets)خدمة Kerberos(Kerberos Service) من تلقاء نفسه.

- أخيرًا ، يجب عليك استخدام بيانات اعتماد المستخدم الذي قام بتسجيل الدخول إلى الجهاز. لا يُسمح باستخدام بيانات الاعتماد المحفوظة أو بيانات الاعتماد التي تختلف عن بيانات الاعتماد الخاصة بك.

يمكنك قراءة المزيد عن هذا في Technet .

ذات صلة(Related) : كيفية زيادة عدد اتصالات سطح المكتب البعيد(increase the number of Remote Desktop Connections) في نظام التشغيل Windows 10.

Related posts

زيادة عدد Remote Desktop Connections في Windows 11/10

Windows مفتاح عالق بعد التبديل من Remote Desktop session

لا يمكن نسخ Paste في Remote Desktop Session في Windows 10

RDP connection authentication error؛ Function المطلوب غير مدعوم

Create Remote Desktop Connection shortcut في Windows 11/10

Perform CTRL+ALT+DEL على الكمبيوتر البعيد باستخدام Remote Desktop

NoMachine عبارة عن Remote Desktop Tool مجانية ومحمولة ل Windows PC

كيفية التحكم في جهاز كمبيوتر يعمل بنظام Windows باستخدام Remote Desktop لنظام التشغيل Mac

كيفية استخدام تطبيق Remote Desktop على نظام التشغيل Windows 10

تغيير listening port ل Remote Desktop

Remote Desktop لا تعمل أو لن تتصل في Windows 10

Microsoft Remote Desktop Assistant ل Windows 10

Best Free Remote Desktop Software لWindows 10

Remote Desktop option رمي على Windows 10

الوصول إلى Computer عن بعد استخدام Chrome Remote Desktop

لتسجيل الدخول عن بعد، تحتاج إلى تسجيل الدخول من خلال Remote Desktop Services

كيفية تمكين و Use Remote Desktop Connection في Windows 10

Fix Remote Desktop Error Code 0x104 على Windows 11/10

Remote Desktop tab في RDWEB مفقود من Edge browser في Windows 10

Fix Remote Desktop لا يمكن العثور على computer error في Windows 11/10