القرصنة(Hacking) ، كما توحي الكلمة ، لا علاقة لها بأي شيء أخلاقي. القرصنة(Hacking) هي الدخول بالقوة إلى نظام شخص ما بعقلية احتيالية لانتهاك خصوصيته أو سرقة بيانات نظامه. ومع ذلك ، إذا تم ذلك بموجب التنبيه والموافقة لتحديد نقاط الضعف والتهديدات لشبكة من أجهزة الكمبيوتر أو وحدة واحدة للمساعدة في حل مشكلات الشبكات الخاصة بشخص ما ، فسيتم تصنيفها على أنها أخلاقية. يُطلق على الشخص المتورط في القيام بذلك المتسلل الأخلاقي.

لقد فهمنا ما هو القرصنة ، ولدينا جميعًا تقريبًا شبكة WiFi في المنزل. ما هو الشكل الكامل لـ "WiFi"؟ بالنسبة للكثيرين منا ، فإن الاختصار لتقف على "الإخلاص اللاسلكي" ، هو مفهوم خاطئ. على الرغم من أن معظمنا اعتقد ذلك ، لصالح الجميع ، إلا أنها مجرد عبارة علامة تجارية تعني IEEE 802.11x وهي تقنية لاسلكية توفر اتصالاً لاسلكيًا بالإنترنت وشبكة عالية السرعة.

قبل الخوض في مزيد من التفاصيل ، دعونا نحاول فهم أن هجوم القرصنة يتكون من نوعين ، وهما الهجوم السلبي والنشط واستخدام بعض المصطلحات الأخرى مثل الاستنشاق و WEP و WPA ، إلخ.

الهجوم السلبي: يلتقط أولاً حزم بيانات الشبكة ثم يحاول استعادة كلمة مرور الشبكة عن طريق تحليل الحزم ، أي أخذ المعلومات من النظام دون إتلاف المعلومات. إنه أكثر من المراقبة والتحليل ، بينما

الهجوم(Attack) النشط هو أثناء عملية استعادة كلمة المرور عن طريق التقاط حزم البيانات إما مع تغيير أو تدمير حزم البيانات هذه ، بمعنى آخر ، أخذ معلومات النظام من النظام ، ثم تغيير البيانات أو تدميرها تمامًا.

الاستنشاق: هو عملية اعتراض وفحص أو ، باختصار ، مراقبة حزم البيانات باستخدام جهاز أو تطبيق برمجي بغرض إما سرقة معلومات مثل كلمة المرور أو عنوان IP(IP Address) أو العمليات التي يمكن أن تساعد أي متسلل للدخول إلى شبكة أو النظام.

WEP: هو نوع شائع من طرق التشفير التي تستخدمها الشبكات اللاسلكية التي تعني " الخصوصية المكافئة للشبكات اللاسلكية(Wireless Equivalent Privacy) " ولا تعتبر آمنة جدًا في الوقت الحاضر حيث يمكن للمتسللين كسر مفاتيح WEP بسهولة.(WEP)

WPA : هي طريقة تشفير شائعة أخرى تستخدمها الشبكات اللاسلكية التي تعني "الوصول المحمي بشبكة WiFi" وهي بروتوكول تطبيق(Application Protocol) لاسلكي لا يمكن اختراقه بسهولة وهو الخيار الأكثر أمانًا لأنه يتطلب استخدام القوة الغاشمة أو هجوم القاموس ، على الرغم من والتي لن يكون هناك ضمان لكسر مفاتيح WPA .

مع وجود المصطلحات المذكورة أعلاه في الخلفية ، دعنا نحاول الآن العثور على أفضل أدوات اختراق WiFi لأجهزة الكمبيوتر في 2020 تعمل على أي نظام تشغيل ، سواء كان ذلك ، Windows أو Mac أو Linux . بالتفصيل أدناه الأدوات الشائعة المستخدمة لاستكشاف أخطاء الشبكة وتكسير كلمات المرور اللاسلكية.

أفضل 20 أداة لاختراق شبكات Wifi(Best Wifi Hacking Tools) للكمبيوتر الشخصي (2020)

1. Aircrack-ng

Aircrack-ng هو برنامج تكسير كلمة مرور لاسلكي مجاني معروف ومكتوب بلغة C. (C-language)يركز هذا البرنامج بشكل أساسي على طريقة متدرجة للمراقبة والهجوم والاختبار وفي النهاية كسر كلمة المرور. يستخدم هذا التطبيق هجوم FMS القياسي وهجوم Korek وهجوم PTW الجديد لتحسين سرعته ، مما يجعله أداة فعالة لاختراق WiFi .

يعمل بشكل أساسي على نظام التشغيل Linux ويدعم أنظمة التشغيل (Linux)Windows و OS X و Free BSD و NetBSD و OpenBSD وحتى أنظمة التشغيل Solaris و eComStation 2. يدعم التطبيق أيضًا محولات لاسلكية أخرى مثل Live CD و VMWare images. لا تحتاج إلى الكثير من الخبرة والمعرفة لاستخدام صورة برنامج VMWare ، ولكن هناك بعض القيود ؛ يعمل مع مجموعة محدودة من أنظمة التشغيل ويدعم عددًا محدودًا من أجهزة USB .

يستخدم التطبيق المتاح حاليًا باللغة الإنجليزية حزم البيانات لاختراق WEP ومفاتيح WPA-PSK الخاصة بشبكة 802.11b . يمكنه كسر مفاتيح WEP باستخدام هجوم (WEP)FMS وهجوم PTW وهجمات القاموس. للقضاء على WPA2-PSK(WPA2-PSK) ، فإنه يستخدم هجمات القاموس. يركز التطبيق على هجمات إعادة(Replay) التشغيل وإلغاء المصادقة ونقاط الوصول المزيفة وغير ذلك الكثير. كما يدعم تصدير البيانات إلى ملف نصي.

يمكن تنزيل هذا البرنامج باستخدام الرابط http://www.aircrack-ng.org/ ، وأفضل جزء هو أنه في حالة عدم معرفتك بكيفية استخدام البرنامج ، فلديك دروس تعليمية متوفرة عبر الإنترنت مقدمة من الشركة والتي صمم هذا البرنامج ، حيث يمكنك تعلم كيفية التثبيت والاستخدام ، لاختراق كلمات المرور اللاسلكية.

Download Now

2. WireShark

أداة Wireshark Hacking Tool(Wireshark Hacking Tool) هي أداة تحليل حزم بيانات مجانية ومفتوحة المصدر وبرامج لتحليل إجراءات الشبكة. إنها واحدة من أفضل أدوات اختراق شبكات wifi والتي تحظى بشعبية كبيرة بين مستخدمي (users)Windows . تتيح هذه الأداة فهم ما يحدث على شبكتك على أدق مستوى أو على المستوى المجهري. يتم استخدامه لاستكشاف أخطاء الشبكة وتحليلها ، وتطوير البرامج ، وإجراءات الاتصالات. كما يمكن استخدامه في العمل التنموي التربوي.

يمكنك استخدام هذا البرنامج لفحص وتحليل أي عدد من مئات البروتوكولات سواء عبر الإنترنت أو دون الاتصال بالإنترنت والحصول على أفضل النتائج. لا يقتصر الأمر على تحليل البيانات اللاسلكية فحسب ، بل يمكنه أيضًا التقاط البيانات وقراءتها من Bluetooth و Ethernet و USB و Token Ring و FDDI و IEEE 802.11 و PPP/HDLC و ATM و Frame relay وما إلى ذلك من أجل التحليل.

تدعم هذه الأداة أنظمة تشغيل متعددة ويمكن تشغيلها باستخدام Windows و Linux و Mac OS و Solaris و FreeBSD و NetBSD وغير ذلك الكثير. تستخدمه العديد من المنظمات التجارية والمؤسسات غير الهادفة للربح والوكالات الحكومية والمؤسسات التعليمية كمعيار موجود أو بحكم الأمر الواقع للتفتيش التفصيلي عبر البروتوكولات المختلفة.

يمكنه الاطلاع على البيانات التي تم التقاطها باستخدام الأداة المساعدة TTY-mode TShark أو واجهة المستخدم الرسومية(Graphical User Interface) ( GUI ). يسمح بالاتصال من خلال الرموز الرسومية والمؤشرات الصوتية ولكنه لا يستخدم واجهة مستخدم قائمة على النص أو التنقل النصي أو تسميات الأوامر المكتوبة.

يحتوي على بروتوكول صوتي(Voice) عبر الإنترنت(Internet Protocol) غنيًا ، أي تحليل VoIP أو ، بالمصطلحات القياسية ، خدمة الهاتف عبر الإنترنت(Internet) ، وهو أمر ممكن إذا كان لديك اتصال جيد بالإنترنت. يساعدك هذا في تجنب مكالمتك من خلال برج شركة هاتف محلي ، والذي يتقاضى رسومًا أكثر لنفس المكالمة من مكالمة VoIP .

يُعرف WireShark(WireShark) أيضًا بأقوى ميزات العرض ، ويمكنه أيضًا التقاط ملفات gzip المضغوطة وفك ضغطها أثناء تشغيل برنامج الكمبيوتر دون مقاطعة أو تعطيل البرنامج قيد التشغيل بالفعل.

يمكن أيضًا استخدام التطبيق لفك تشفير العديد من البروتوكولات مثل IPsec و ISAKMP و Kerberos و SNMPv3 و SSL/TLS و WEP و WPA/WPA2 . باستخدام التطبيق ، يمكنك أيضًا تطبيق ترميز لوني مختلف على قائمة حزم البيانات الخاصة بك لتحليل سريع وسهل الاستخدام وفهم.

كما أنه يدعم تصدير البيانات إلى ملف نصي عادي أو PostScript أو CVS أو XML . تعتبر أداة اختراق WireShark أفضل أداة لتحليل حزم البيانات بوظائف جيدة واستخدام الرابط - https: // www. wireshark.org/ يمكنك تنزيل هذه الأداة لاستخدامك.

Download Now

3. قابيل وهابيل

يعد Cane(Cane) & Abel برنامجًا شائعًا آخر في قائمة الأدوات لاستعادة كلمة مرور Wifi ، وهي ببساطة طريقة أكثر ليونة لاستخدام كلمة القرصنة. تمت تسميته على اسم أبناء آدم(Adam) وحواء ، وهي(Eve) طريقة مثيرة للاهتمام للتسمية من قبل مطوري الأداة. اسم مثير للاهتمام ، أليس كذلك؟ ومع ذلك ، دعنا نترك التسمية لحكمة المطورين والمضي قدمًا.

تُستخدم هذه الأداة لإصدارات مختلفة من Microsoft OS وتستخدم تقنيات مختلفة من خلال عملية التحقيق في كل حزمة بيانات وتحليلها على حدة ، وفك تشفير كلمات المرور المشوشة ، أو ببساطة عن طريق استخدام القوة الغاشمة ، وهجمات القاموس ، وهجمات تحليل التشفير.

باستخدام التطبيق ، يمكنك أيضًا فحص البيانات اللاسلكية واسترداد مفاتيح الشبكة اللاسلكية عن طريق اكتشاف كلمات المرور المخزنة مؤقتًا وتحليل تفاصيل أمان التوجيه. ميزة القرصنة المضافة حديثًا هي بروتوكول دقة العنوان(Address Resolution Protocol) أو دعم ARP للكشف عن هجمات شبكات LAN(LANs) المحولة وهجمات MITM .

إذا لم تكن هذه هي النهاية ، فباستخدام برنامج اختراق Windows WiFi ، يمكنك أيضًا تسجيل الصوت(Voice) عبر بروتوكول الإنترنت(Internet Protocol) ، أي محادثات VoIP .

هذه هي الأداة الموصى بها والأكثر استخدامًا من قبل مستشاري الأمن ومختبري الاختراق المحترفين وأي شخص يخطط لاستخدامها بشكل بناء لأغراض أخلاقية وليس الغش على أي شخص للوصول غير المصرح به بكلمة مرور.

Download Now

4. Nmap

Nmap هي واحدة من أفضل أدوات اختراق شبكات wifi مفتوحة المصدر لأجهزة الكمبيوتر التي تعمل بنظام Windows(Windows PC) . يشير اختصار Nmap في شكله الموسع إلى Network Mapper المتاح لمستخدمي Android . لقد تم تصميمه بهدف أصلي لمسح الشبكات الكبيرة على الرغم من أنه يمكن أن يعمل بشكل جيد على حد سواء للمضيفين الفرديين. وهي تستخدم بشكل أساسي لإدارة نائب الرئيس لاكتشاف الشبكة(network discovery) وتدقيق أمان الكمبيوتر.

يتم توفير Nmap(Nmap) مجانًا على Github باستخدام الرابط https://github.com/kost/NetworkMapper. يمكن لمعظم الماسحات الضوئية Nmap أيضًا الاستفادة من Android Frontend غير الرسمي لتنزيله وتثبيته واستخدامه. يمكن للمستخدم ، حسب حاجته ، إعادة تصميم البرنامج أو حتى تعديله. يعمل التطبيق(App) بشكل جيد لمستخدم الهاتف الذكي(Smartphone) على كل من الأجهزة التي لها صلاحيات الروت وغير الجذور.

وهو يدعم جميع أنظمة تشغيل الكمبيوتر الرئيسية مثل نظام التشغيل Linux و (Linux)Windows و Mac OS(Mac OS X) X. لقد وجد مسؤولو الشبكة(Network) أنها أداة مفيدة جدًا للعديد من المهام مثل التعرف على مخزون الشبكة من خلال التحقق من عدد المضيفين الذين يستخدمون الشبكة ونوع الخدمات التي يقدمونها ونوع نظام التشغيل ، أي الإصدارات المختلفة من أنظمة التشغيل المستخدمة لتشغيل الأنشطة.

هذه الخدمة المتاحة مجانًا هي أفضل استخدام لمسح الشبكات. يدعم العديد من أنظمة التشغيل ، كما هو موضح أعلاه ، ويراقب أنواع مرشحات حزم البيانات / جدران الحماية المستخدمة والعديد من السمات / الجوانب الأخرى مثل نقل البيانات باستخدام الثنائيات باستخدام HTTPS الافتراضي.

Download Now

5. ميتاسبلويت

Metasploit هي أداة اختراق قوية مجانية ومفتوحة المصدر مملوكة لشركة Rapid7 ، وهي شركة أمنية مقرها ماساتشوستس. يمكن لبرنامج القرصنة هذا اختبار نقاط الضعف / القابلية للتأثر بأنظمة الكمبيوتر أو اختراق الأنظمة. مثل العديد من أدوات أمن المعلومات ، يمكن استخدام Metasploit في كل من الأنشطة القانونية وغير القانونية.(Metasploit)

إنها أداة اختبار اختراق للأمن السيبراني متوفرة في الإصدارين المجاني والمدفوع. وهو يدعم لغة البرمجة اليابانية(Japan) عالية المستوى للأغراض العامة المسماة "Ruby" المصممة في اليابان(Japan) في عام 1990. يمكنك تنزيل البرنامج باستخدام الرابط https://www.metasploit.com. يمكن استخدامه مع واجهة مستخدم الويب أو موجه الأوامر أو الارتباط ، كما هو مذكور.

اقرأ أيضًا: (Also Read:) أفضل 10 تطبيقات Office لنظام Android لزيادة إنتاجيتك(10 Best Office Apps for Android to Boost Your Productivity)

تدعم أداة Metasploit جميع أنظمة تشغيل الكمبيوتر المركزية مثل نظام Linux و (Linux)Windows و Mac OS و Open BSD و Solaris . تختبر أداة القرصنة هذه أي تنازلات في أمان النظام من خلال الفحص الفوري. يقوم بإحصاء قائمة جميع الشبكات التي تنفذ الهجمات من خلال تنفيذ اختبارات الاختراق اللازمة على الشبكات ، كما أنها تتجنب الانتباه في هذه العملية.

Download Now

6. كيسمت

Kismet هي أداة اختراق شبكات Wifi تُستخدم للعثور على الأجهزة اللاسلكية وتحديدها. الكلمة في اللغة العربية(Arabic) تعني "تقسيم". في ملاحظة أخف ، غالبًا ما تستخدم Kismet ، في اللغة الهندية(Hindi) الوطنية الهندية ، عندما يأتي شيء مهم إلى حياتك تمامًا عن طريق الصدفة أو القدر.

تحدد هذه الأداة الشبكات عن طريق الكشف السلبي عن الشبكات المخفية والكشف عنها ، إذا كانت قيد الاستخدام. من الناحية الفنية فيما يتعلق بالقرصنة ، فهو مستشعر حزم البيانات ، وهو عبارة عن نظام للكشف عن الشبكة والتطفل لشبكات المنطقة المحلية اللاسلكية 802.11 layer-2 ، أي حركة مرور 802.11a و 802.11b و 802.11g و 802.11n.

يعمل هذا البرنامج مع أي بطاقة WiFi تدعم من الوضع وهي مبنية على تصميم أو إطار عمل معياري للعميل / الخادم. وهو يدعم جميع أنظمة التشغيل مثل نظام Linux و (Linux)Windows و Mac OS و OpenBSD و FreeBSD و NetBSD . يمكن أن يعمل أيضًا على Microsoft Windows والعديد من الأنظمة الأساسية الأخرى. باستخدام الرابط http://www.kismetwireless.net/ يمكن تنزيل البرنامج دون أي مشكلة.

يدعم Kismet(Kismet) أيضًا التنقل بين القنوات ، مما يعني أنه يمكن أن يتغير باستمرار من قناة إلى أخرى دون اتباع أي تسلسل ، كما هو محدد من قبل مستخدم البرنامج. نظرًا لتداخل القنوات المجاورة ، فإنه يتيح التقاط المزيد من حزم البيانات ، وهي ميزة إضافية لهذا البرنامج.

Download Now

7. نيتسباركر

NetSparker هو تطبيق ويب يُستخدم لفحص الأمان وقضايا القرصنة الأخلاقية. نظرًا(Due) لتقنية المسح الضوئي القائمة على الإثبات ، فهي تعتبر تقنية عالية الدقة للكشف عن الضعف. من السهل استخدام برنامج الماسح الأمني الذي يمكنه العثور تلقائيًا على الحساسيات التي يمكن استغلالها لتعريض بيانات المستخدم الحساسة للخطر.

يمكنه بسهولة العثور على نقاط الضعف مثل حقن SQL(SQL Injection) أو XSS أو البرمجة النصية عبر المواقع(Cross-Site Scripting) وإدراج الملفات عن بُعد(Remote File Inclusions) وتطبيقات الويب الأخرى وخدمات الويب وواجهات برمجة تطبيقات(APIs) الويب . لذلك أول شيء عليك تأمين أنشطة الويب الخاصة بك باستخدام NetSparker .

يمكنه التمرير عبر جميع تطبيقات الويب الحديثة والمخصصة بغض النظر عن النظام الأساسي أو التقنية التي استخدموها. الأمر نفسه ينطبق على خوادم الويب الخاصة بك ، سواء كنت تستخدم Microsoft ISS أو Apache و Nginx على Linux . يمكنه فحصها بحثًا عن جميع مشكلات الأمان.

وهي متوفرة في نسختين إما كأداة اختبار الاختراق المضمنة وأداة إعداد التقارير في تطبيقات Microsoft Windows أو خدمة عبر الإنترنت لتمكين استخدامها لمسح الآلاف من مواقع الويب وتطبيقات الويب الأخرى في غضون 24 ساعة فقط.

يدعم هذا الماسح التطبيقات المستندة إلى AJAX و Java مثل (AJAX)HTML 5 و Web 2.0 وتطبيقات الصفحة الواحدة(Single Page Applications) ( SPAs ) ، مما يسمح للفريق باتخاذ إجراءات علاجية سريعة بشأن المشكلة المحددة. باختصار ، إنها أداة ممتازة للتغلب على جميع مخاطر الأمان المتضمنة في الآلاف من مواقع الويب والتطبيقات في وقت سريع.

Download Now

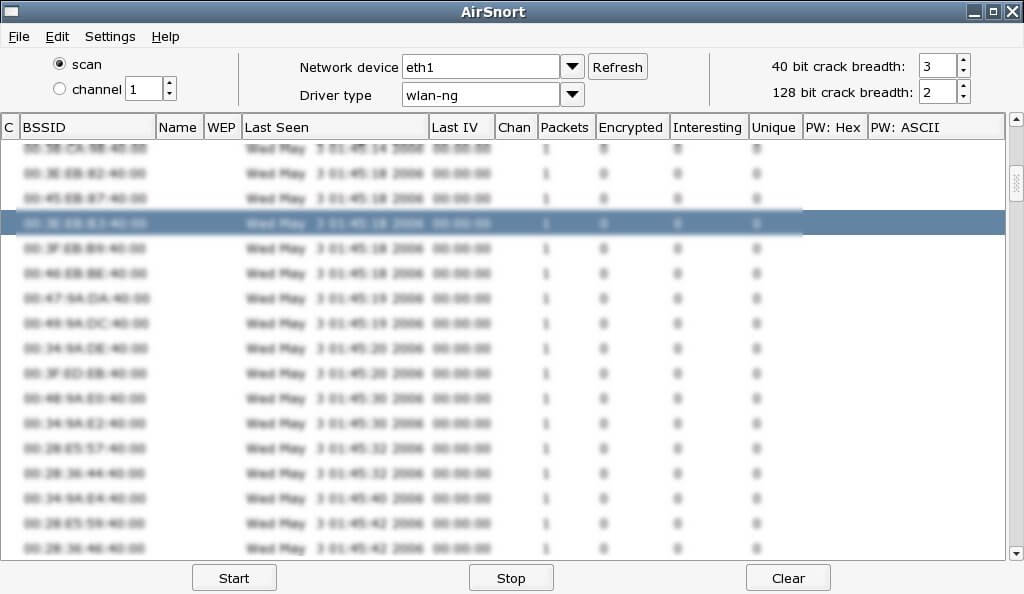

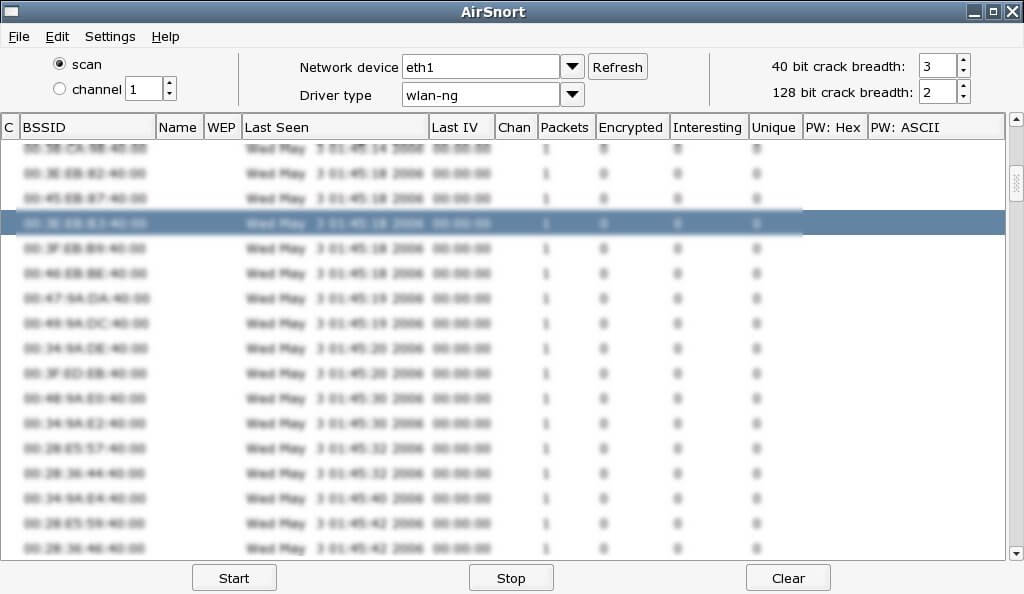

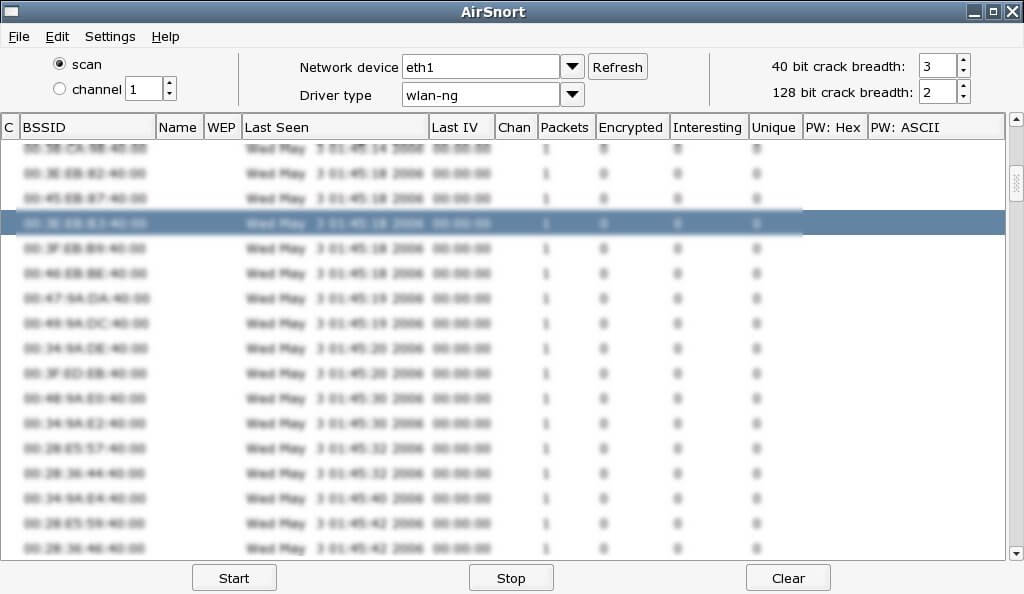

8. Airsnort

AirSnort هو برنامج آخر شائع للشبكة المحلية اللاسلكية أو(LAN) تكسير كلمة مرور WiFi . تم تطوير هذا البرنامج بواسطة Blake Hegerle و Jeremy Bruestle مجانًا مع أنظمة تشغيل Linux و Windows . يتم استخدامه لفك تشفير WEP Keys/encryption أو كلمة مرور شبكة WiFi 802.11b .

يمكن تنزيل هذه الأداة من Sourceforge باستخدام الرابط http://sourceforge.net/projects/airsnort وتعمل على حزم البيانات. يلتقط أولاً حزم بيانات الشبكة ثم يحاول استعادة كلمة مرور الشبكة عن طريق تحليل الحزم.

بمعنى آخر ، تقوم بهجوم سلبي ، أي أنها تعمل ببساطة عن طريق مراقبة نقل البيانات وتحاول الحصول على معلومات أو تحديد مفاتيح التشفير أو كلمة المرور عند استلام كمية كافية من حزم البيانات دون إتلاف البيانات. من الواضح أنها ترصد المعلومات وتتعرف عليها.

AirSnort هي أداة بسيطة لاختراق كلمات مرور WEP . إنه متاح بموجب ترخيص GNU العام وهو مجاني. على الرغم من أن البرنامج يعمل ولكن لم يعد يتم صيانته خلال السنوات الثلاث الماضية ، لم يحدث مزيد من التطوير.

Download Now

9. إتركاب

Ettercap هي أداة مفتوحة المصدر وأفضل أداة لاختراق شبكات Wifi للكمبيوتر الشخصي والتي تدعم التطبيق عبر الأنظمة الأساسية ، مما يعني أنه عندما يمكنك استخدام تطبيق معين على أجهزة كمبيوتر متعددة أو تطبيقات متعددة على نظام واحد. يمكن استخدامه لـ "هجوم man-in-the-middle" على شبكة المنطقة المحلية(Local) ، أي أن البيانات المرسلة عبر الشبكة المحلية(LAN) يتم إرسالها أيضًا إلى كل جهاز متصل بشبكة LAN بين المرسل والمستقبل.

تدعم أداة القرصنة هذه أنظمة تشغيل مختلفة ، بما في ذلك Linux و Mac OS X و BSD و Solaris و Microsoft Windows . باستخدام هذا النظام ، يمكنك إجراء عمليات تدقيق الأمان للتحقق من وجود أي ثغرات وسد التسريبات الأمنية قبل وقوع أي حادث مؤسف. يمكنه أيضًا تحليل بروتوكول الشبكة عن طريق التحقق من جميع القواعد التي تحكم نقل البيانات بين جميع الأجهزة في نفس الشبكة بغض النظر عن التصميم أو العملية الداخلية.

تسمح هذه الأداة بالمكونات الإضافية المخصصة أو الوظائف الإضافية التي تضيف ميزات إلى البرنامج الموجود بالفعل وفقًا لاحتياجاتك ومتطلباتك المعتادة. كما أنه يمكّن من تصفية المحتوى ويسمح باستنشاق البيانات المؤمنة لـ HTTP SSL عن طريق اعتراض وفحص البيانات لمواجهة سرقة كلمات المرور وعناوين IP وأي معلومات محمية ، إلخ.

Download Now

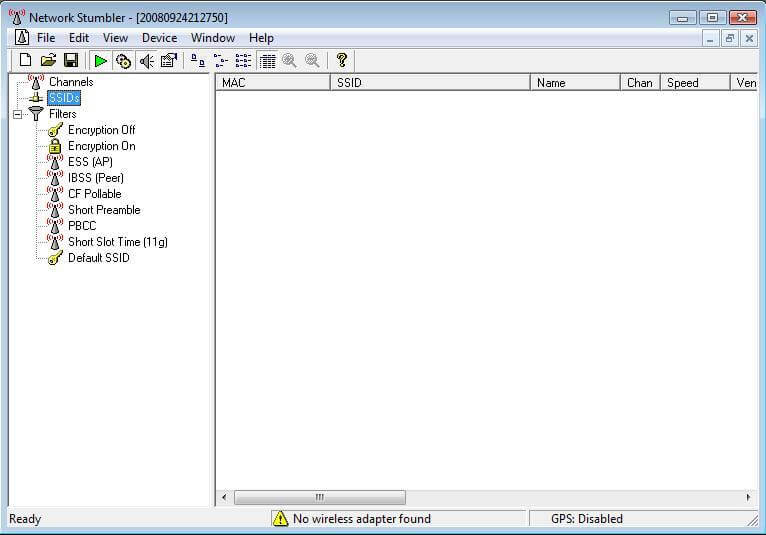

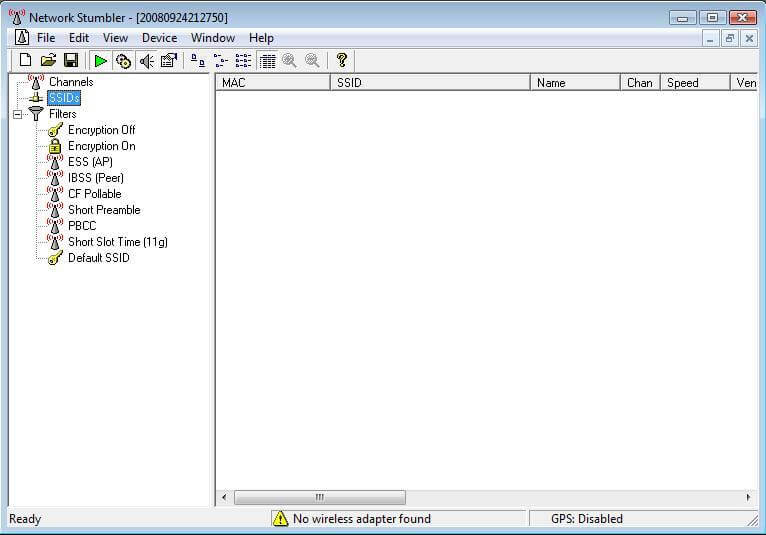

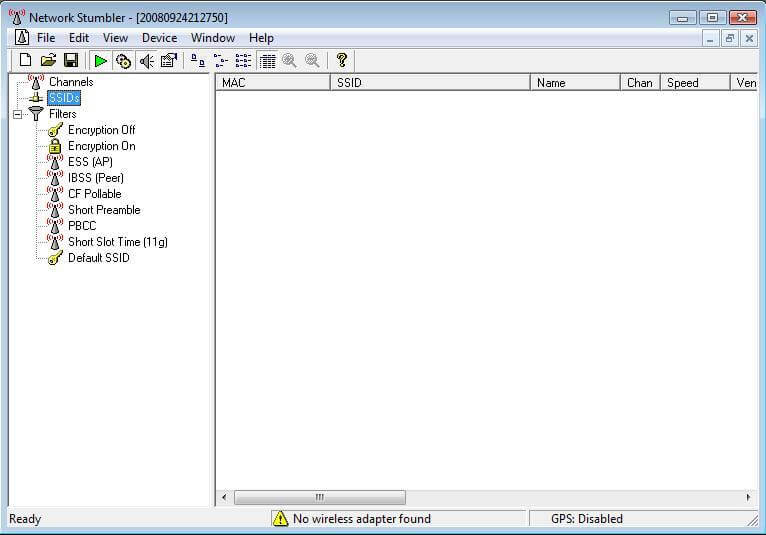

10. NetStumbler

NetStumbler ، المعروف أيضًا باسم Network Stumbler ، هو برنامج معروف ومجاني للحصول على الأدوات المتاحة للعثور على نقاط الدخول اللاسلكية المفتوحة. يعمل على أنظمة تشغيل Microsoft Windows من Windows 2000 إلى Windows XP ويتيح الكشف عن الشبكات اللاسلكية 802.11a و 802.11b و 802.11g. كما أن لديها نسخة مشذبة من نفسها تعرف باسم MiniStumbler .

لم يتم تطوير هذه الأداة منذ ما يقرب من 15 عامًا منذ الإصدار الأخير في 2005. يمكن استخدام نسختها المصغرة مع أنظمة التشغيل في الأجهزة الإلكترونية الاستهلاكية(Consumer Electronic) المحمولة مثل الأقراص المضغوطة ومشغلات DVD وأجهزة الاستريو والتلفزيونات(TVs) والمسارح المنزلية وأجهزة الكمبيوتر المحمولة أو أجهزة الكمبيوتر المحمولة وأي معدات صوت وفيديو أخرى.

بمجرد تشغيل الأداة ، تبدأ تلقائيًا في فحص الشبكات اللاسلكية المحيطة بها ، وبمجرد اكتمالها ؛ سترى قائمة كاملة من الشبكات في المنطقة المجاورة. لذلك ، يتم استخدامه بشكل أساسي في القيادة ، وهي عملية تعيين شبكات WiFi في منطقة محددة محليًا وتُعرف أيضًا باسم تعيين نقطة الوصول.

يمكنك أيضًا اكتشاف نقاط الوصول غير المصرح بها في منطقة الاهتمام المحددة باستخدام هذه الأداة. كما أنه يساعد في العثور على مواقع ذات شبكة منخفضة ويمكنه أيضًا دعم التحقق من تكوينات الشبكة مثل Linux و Mac OS X و BSD و Solaris و Microsoft Windows وغيرها الكثير.

عيب برنامج القرصنة هذا هو أنه يمكن استشعاره بسهولة بواسطة أي نظام أو جهاز كشف لاسلكي إذا كان يعمل في المنطقة المجاورة ، كما أن هذه الأداة لا تعمل بدقة مع أحدث نظام تشغيل 64 بت(Bit) . أخيرًا ، يمكن تنزيل الأداة باستخدام الرابط http://www.stumbler.net/ للمهتمين باستخدامها.

Download Now

11. كيوان

هذا هو برنامج ماسح ضوئي للمسؤولية يقوم بتعيين المنطقة السفلية للشبكات اللاسلكية ويعترضها للوصول إلى السذاجة لاختراق / سرقة كلمة مرور وعناوين IP وأي معلومات أخرى. بمجرد تحديد هذه الشبكات ، تبدأ تلقائيًا عملها لتصحيح هذه الالتزامات.

تلبي الأداة أيضًا بيئة التطوير المتكاملة(Integrated Development Environment) ، وهو برنامج يوفر تسهيلات شاملة للمستخدمين لأداء وظائف مختلفة مثل تحرير التعليمات البرمجية وتصحيح الأخطاء وتحرير النص وتحرير المشروع وعرض المخرجات ومراقبة الموارد وغير ذلك الكثير. تساعد برامج IDE ، مثل NetBeans ، و Eclipse ، و IntelliJ ، و Visual studio ، و Webstorm ، و Phpstorm ، وما إلى ذلك ، في توفير الملاحظات أثناء تطوير البرامج.

يوفر Kiuwan(Kiuwan) أيضًا أحكامًا لما يزيد عن عشرين programming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile apps . من المعروف أنها تلبي أكثر معايير الصناعة صرامة ، بما في ذلك OWASP و CWE و SANS 25 و HIPPA و WASC و ISO/IEC 25000 و PCI و ISO/IEC 9126 والمزيد ، مما يجعلها أداة مفضلة للغاية.

(Kiuwan)محرك الفحص متعدد التقنيات Kiuwan أيضًا من خلال تقارير أداة "Insights" الخاصة به حول ضعف الشبكات اللاسلكية في مكونات مفتوحة المصدر إلى جانب إدارة الامتثال للترخيص. تقدم أداة مراجعة الكود هذه إصدارًا تجريبيًا مجانيًا واستخدامًا لمرة واحدة للقراصنة مقابل تكلفة المتسللين لمرة واحدة. للأسباب العديدة المشار إليها ، تعتبر من بين أدوات القرصنة الرائدة في الصناعة.

Download Now

12. نيكتو

Nikto هي أداة قرصنة أخرى للويب مفتوح المصدر تقوم بإجراء اختبارات شاملة ضد خوادم الويب المحددة أو المضيفات البعيدة. يقوم بمسح عناصر متعددة مثل 6700 ملف يحتمل أن تكون خطرة ، والمشكلات المتعلقة بالعديد من الخوادم القديمة ، وأي مخاوف خاصة بالإصدار للعديد من الخوادم.

أداة القرصنة هذه هي جزء من توزيعة Kali Linux(Kali Linux) بواجهة سطر أوامر بسيطة. يتيح Nikto(Nikto) التحقق من التكوينات مثل خيارات خادم HTTP أو تحديد خوادم وبرامج الويب المثبتة. كما يكتشف أيضًا ملفات التثبيت الافتراضية مثل أي ملفات فهرس متعددة ويقوم بالتحديثات التلقائية بشكل متكرر بفحص العناصر والمكونات الإضافية.

تحتوي الأداة على العديد من توزيعات Linux(Linux) المعتادة الأخرى مثل Fedora في ترسانة برامجها. كما ينفذ اختبار قابلية البرمجة عبر المواقع للتحقق مما إذا كان المصدر الخارجي غير الموثوق به مسموحًا له بحقن الكود الضار في تطبيق الويب الخاص بالمستخدم لاختراق شبكة (Scripting)WiFi الخاصة به .

اقرأ أيضًا: (Also Read:) 3 طرق لمشاركة الوصول إلى Wi-Fi دون الكشف عن كلمة المرور(3 Ways to Share Wi-Fi Access without revealing Password)

كما تقوم بهجمات قاسية قائمة على القاموس لتمكين اختراق شبكات WiFi ، ويمكن أن يؤدي استخدام تقنيات تشفير (WiFi)LibWhisker IDS إلى تجنب أنظمة كشف التسلل. يمكنه تسجيل الدخول والتكامل مع إطار عمل Metasploit . يتم حفظ جميع المراجعات والتقارير بتنسيق ملف نصي و XML و HTML و NBE و CSV .

تدعم هذه الأداة تثبيت PERL الأساسي ويمكن استخدامها على أنظمة Windows و Mac و Linux و UNIX . يمكن أن تستخدم الرؤوس(Headers) والأرقام المفضلة والملفات لتحديد البرنامج المثبت. إنها أداة اختراق جيدة تجعل اختبار الضعف سهلاً على أي ضحية أو هدف.

Download Now

13. جناح التجشؤ

تم تطوير أداة اختراق WiFi هذه بواسطة PortSwigger Web Security وهي أداة اختبار اختراق تعتمد على Java. يساعدك على تحديد نقاط الضعف أو الحساسية في الشبكات اللاسلكية. وهي متوفرة بثلاثة إصدارات ، أي إصدار المجتمع(Community) والإصدار الاحترافي وإصدار Enterprise ، كل منها بسعر مختلف بناءً على متطلباتك.

يتوفر إصدار المجتمع مجانًا ، بينما تبلغ تكلفة الإصدار الاحترافي 399 دولارًا لكل مستخدم سنويًا ، بينما تبلغ تكلفة إصدار Enterprise 3999 دولارًا سنويًا. النسخة المجانية بحد ذاتها لها وظائف محدودة ولكنها جيدة بما يكفي للاستخدام. إصدار المجتمع عبارة عن مجموعة أدوات متكاملة تحتوي على أدوات يدوية أساسية. ومع ذلك ، لتحسين الوظيفة ، يمكنك تثبيت وظائف إضافية تسمى BApps ، والترقية إلى إصدارات أعلى بوظائف محسّنة بتكاليف أعلى كما هو موضح في كل إصدار أعلاه.

من بين الميزات المختلفة المتوفرة في أداة اختراق Burp Suite WiFi ، يمكنها البحث عن 100 نوع من الضعف أو القابلية للانتشار على نطاق واسع. يمكنك حتى جدولة الفحص وتكراره. كانت الأداة الأولى التي توفر اختبار أمان التطبيقات خارج النطاق(Out-Of-Band Application Security Testing) ( OAST ).

تتحقق الأداة من كل نقطة ضعف وتقدم نصائح مفصلة عن نقاط الضعف المبلغ عنها على وجه التحديد في الأداة. كما أنه يلبي أيضًا اختبار CI أو اختبار التكامل المستمر . (Continuous Integration)بشكل عام ، إنها أداة اختبار أمان ويب جيدة.

Download Now

14. جون السفاح

John the Ripper هي أداة اختراق WiFi مجانية مفتوحة المصدر لاختراق كلمات المرور. تتمتع هذه الأداة بالكفاءة لدمج العديد من برامج تكسير كلمات المرور في حزمة واحدة مما يجعلها واحدة من أكثر أدوات الاختراق شيوعًا للمتسللين.

يقوم بتنفيذ هجمات القاموس ويمكنه أيضًا إجراء التعديلات اللازمة عليه لتمكين اختراق كلمة المرور. يمكن أن تكون هذه التعديلات في وضع الهجوم الفردي عن طريق تعديل نص عادي ذي صلة (مثل اسم مستخدم بكلمة مرور مشفرة) أو التحقق من الاختلافات مقابل التجزئة.

كما أنه يستخدم وضع القوة الغاشمة لاختراق(Brute) كلمات المرور. إنه يلبي هذه الطريقة لكلمات المرور التي لا تظهر في قوائم كلمات القاموس ، لكن كسرها يستغرق وقتًا أطول.

تم تصميمه في الأصل لنظام التشغيل UNIX لاكتشاف كلمات مرور UNIX الضعيفة. (UNIX)تدعم هذه الأداة خمسة عشر نظام تشغيل مختلفًا ، والتي تتضمن أحد عشر إصدارًا مختلفًا من UNIX وأنظمة تشغيل أخرى مثل Windows و DOS و BeOS و Open VMS .

تكتشف هذه الأداة تلقائيًا أنواع تجزئة كلمات المرور وتعمل كجهاز تكسير لكلمات المرور قابل للتخصيص. نلاحظ أن أداة اختراق WiFi هذه يمكنها كسر أنواع مختلفة من تنسيقات كلمات المرور المشفرة ، بما في ذلك كلمات المرور المشفرة من نوع التجزئة التي غالبًا ما توجد في إصدارات متعددة من UNIX .

تُعرف هذه الأداة بسرعتها وهي ، في الواقع ، أداة سريعة لاختراق كلمات المرور. كما يوحي اسمه ، فإنه يمزق كلمة المرور ويفتحها في لمح البصر. يمكن تنزيله من موقع الويب _John the Ripper .

Download Now

15. ميدوسا

كان اسم ميدوسا(Medusa) ، في الأساطير اليونانية(Greek) ، ابنة الإله اليوناني (Greek)Phorcys الذي تم تصويره على أنه أنثى مجنحة مع ثعابين في مكان الشعر ولعنت لتتحول إلى حجر أي شخص ينظر في عينيها.

في السياق أعلاه ، يبدو أن اسم أحد أفضل أدوات اختراق شبكات WiFi عبر الإنترنت تسمية خاطئة تمامًا. الأداة التي صممها أعضاء موقع foofus.net هي أداة اختراق بالقوة الغاشمة ، ومتاحة للتنزيل من الإنترنت. تدعم أداة Medusa(Medusa) للقرصنة عددًا من الخدمات التي تدعم المصادقة عن بُعد .

تم تصميم الأداة بحيث تتيح الاختبار المتوازي المستند إلى مؤشرات الترابط ، وهي عملية اختبار برمجية تلقائية يمكنها بدء اختبارات متعددة ضد عدة مضيفين أو مستخدمين أو كلمات مرور في نفس الوقت للتحقق من القدرات الوظيفية الرئيسية لمهمة معينة. الغرض من هذا الاختبار هو توفير الوقت.

الميزة الرئيسية الأخرى لهذه الأداة هي إدخال المستخدم المرن ، حيث يمكن تحديد المدخلات الهدف بطرق مختلفة. يمكن أن يكون كل إدخال إما إدخالًا واحدًا أو مدخلات متعددة في ملف واحد ، مما يمنح المستخدم المرونة لإنشاء التخصيصات والاختصارات لتسريع أدائه.

عند استخدام أداة القرصنة الخام هذه ، لا تحتاج تطبيقاتها الأساسية إلى تعديل لتركيب قائمة الخدمات لهجمات القوة الغاشمة. في الجهاز ، توجد جميع وحدات الخدمة كملف mod . مستقل مما يجعله تطبيق تصميم معياري.

Download Now

16. Angry IP Scanner

إنها واحدة من أفضل أدوات اختراق شبكات Wifi للكمبيوتر الشخصي لمسح عناوين IP والمنافذ. يمكنه فحص كل من الشبكات المحلية وكذلك الإنترنت. يمكنك استخدام أداة اختراق شبكات WiFi مجانًا ، والتي لا تتطلب أي تثبيت يمكن من خلالها نسخها واستخدامها في أي مكان.

يمكن أن يدعم هذا البرنامج الذي يعمل عبر الأنظمة الأساسية العديد من الأنظمة الأساسية للبرامج ، والتي قد تكون أنظمة تشغيل مثل Blackberry و Android و iOS للهواتف الذكية وأجهزة الكمبيوتر اللوحية أو البرامج المشتركة بين الأنظمة الأساسية مثل Microsoft Windows و Java و Linux و macOS و Solaris وما إلى ذلك.

يتيح تطبيق Angry IP Scanner واجهة سطر الأوامر ( (Angry IP Scanner)CLI ) ، وهي واجهة مستخدم نصية تستخدم لعرض وإدارة ملفات الكمبيوتر. تمت كتابة هذا التطبيق خفيف الوزن وصيانته بواسطة Anton Keks ، وهو خبير برمجيات ، وهو المالك المشارك لمنظمة تطوير البرمجيات.

يمكن لهذه الأداة حفظ النتائج وتصديرها بتنسيقات متعددة مثل CSV و TXT و XML وما إلى ذلك. يمكنك أيضًا تقديم ملف بأي تنسيق باستخدام هذه الأداة أو الوصول العشوائي إلى البيانات ، ولا يوجد تسلسل للأحداث ، ويمكنك القفز مباشرة من النقطة من أ إلى النقطة Z دون المرور بالتسلسل الصحيح.

تقوم أداة الفحص ببساطة باختبار اتصال كل عنوان IP عن طريق إرسال إشارة لتحديد حالة كل عنوان IP ، وحل اسم مضيف ، ومنافذ المسح ، وما إلى ذلك. يمكن بعد ذلك توسيع البيانات التي تم جمعها حول كل مضيف في فقرة واحدة أو أكثر للشرح أي تعقيدات باستخدام المكونات الإضافية.

تستخدم هذه الأداة مؤشر ترابط مسح ضوئي منفصل لكل عنوان IP فردي يتم فحصه باستخدام نهج متعدد الخيوط لزيادة سرعة المسح. مع العديد من أدوات جلب البيانات ، تتيح هذه الأداة إضافة إمكانيات ووظائف جديدة لتحسين أدائها. إنها بشكل عام أداة جيدة مع عدد من الميزات لمستخدميها.

Download Now

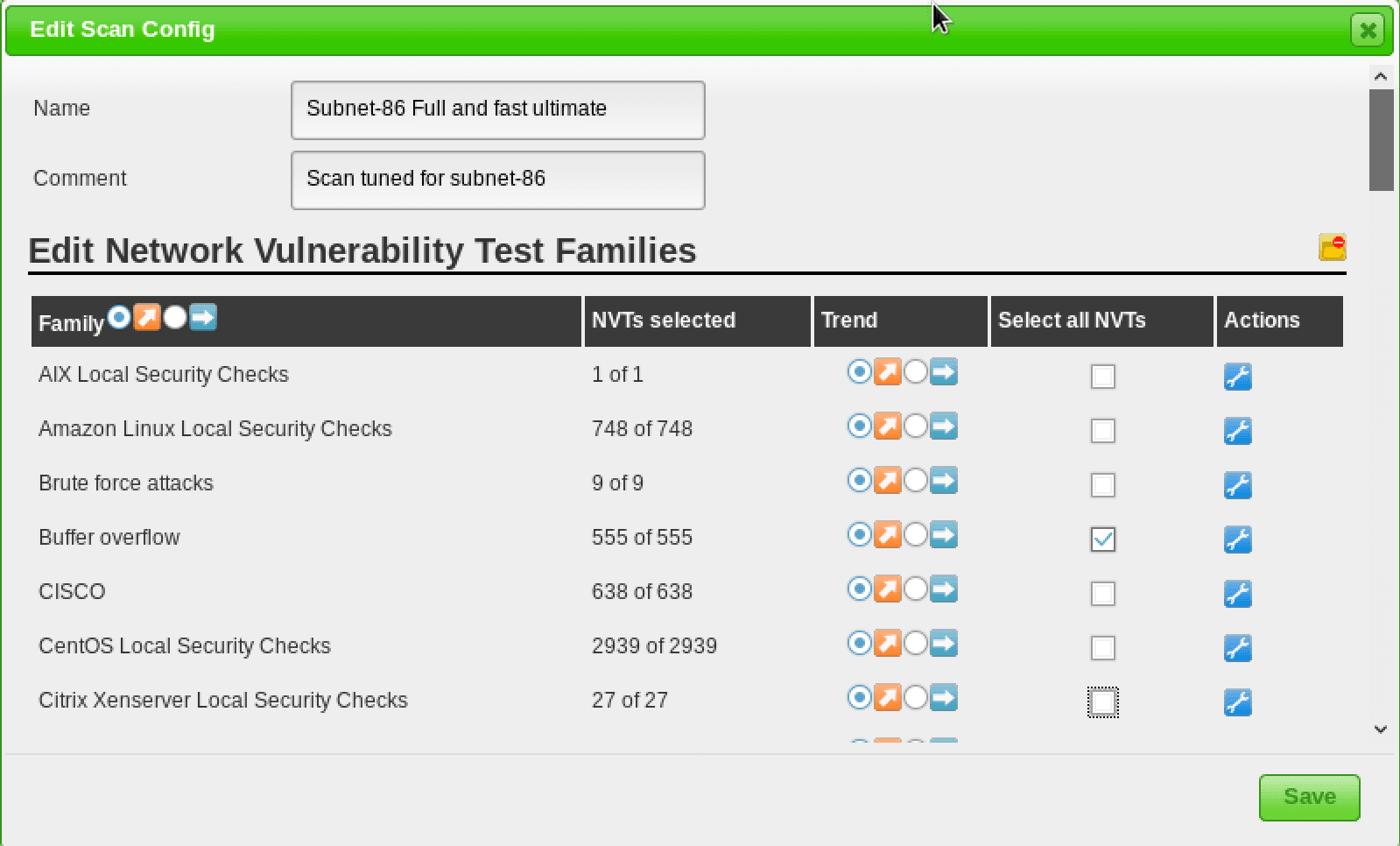

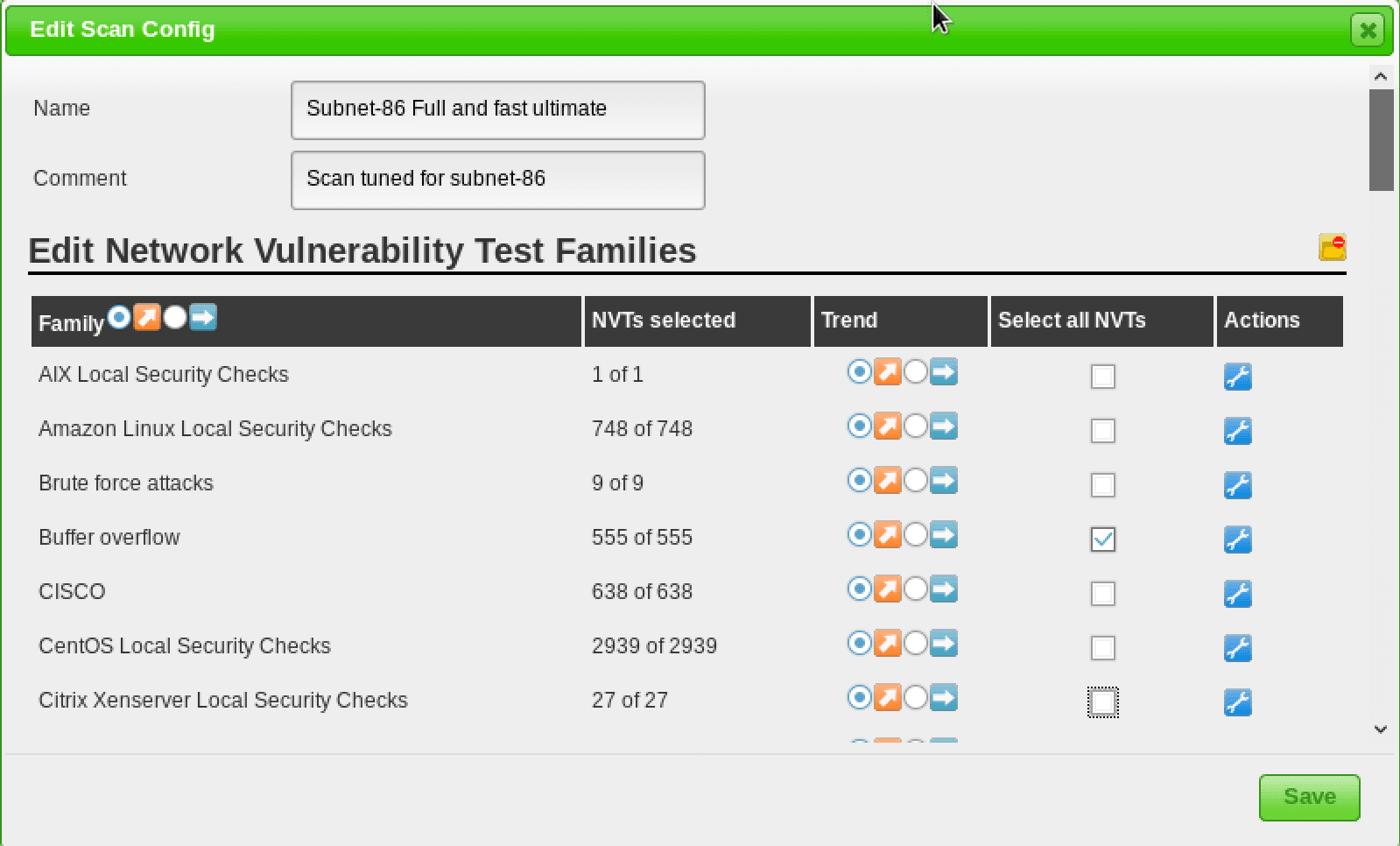

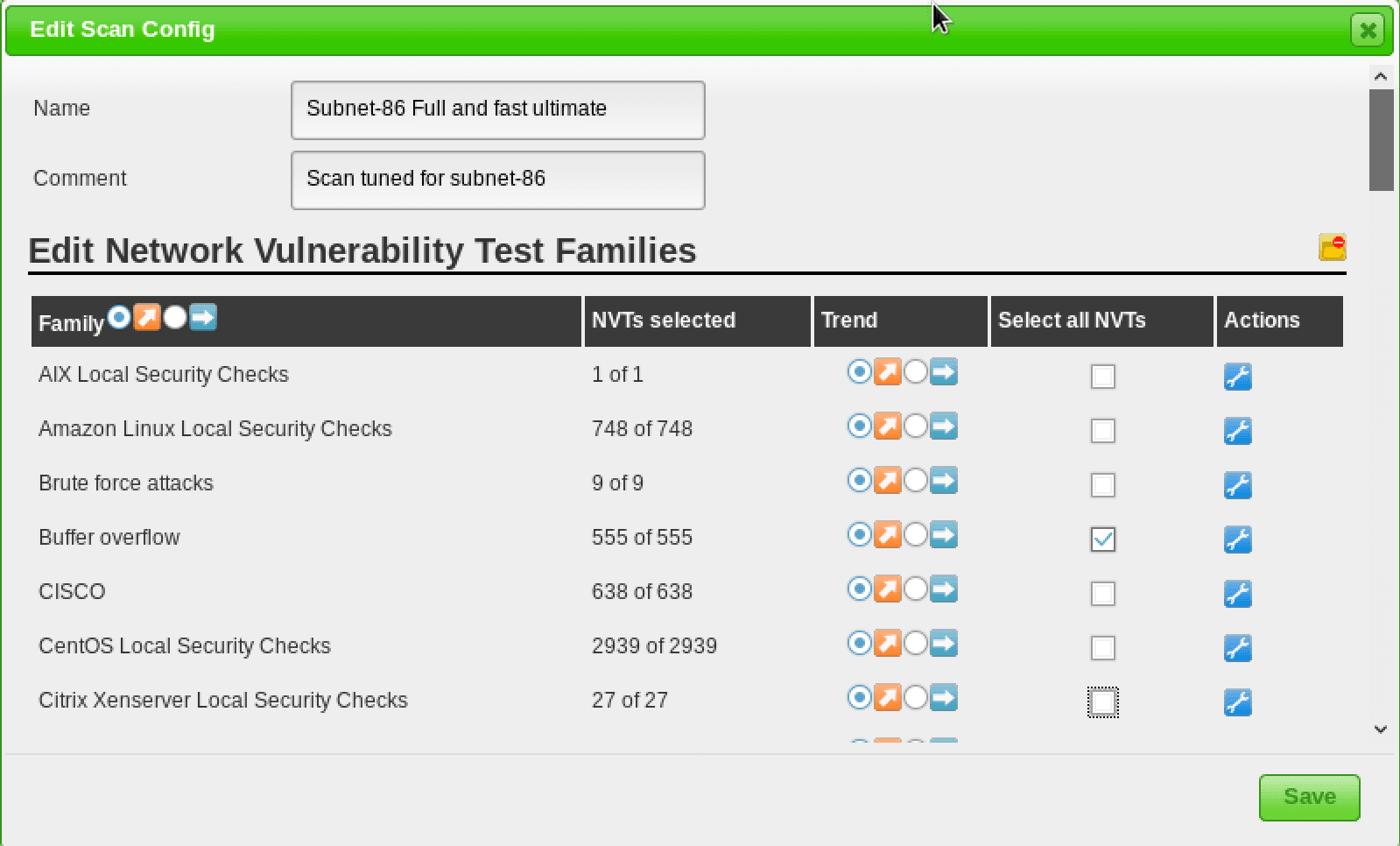

17. OpenVas

يُعرف أيضًا إجراء تقييم شامل للضعف والمعروف باسمه القديم "نيسوس". إنه نظام مفتوح المصدر يمكنه اكتشاف أي مشكلات أمنية للمضيف ، سواء كان خادمًا أو جهاز شبكة مثل أجهزة الكمبيوتر الشخصية وأجهزة الكمبيوتر المحمولة والهواتف الذكية وما إلى ذلك.

كما هو مذكور ، تتمثل الوظيفة الأساسية لهذه الأداة في إجراء مسح تفصيلي ، بدءًا من فحص المنفذ لعنوان IP لاكتشاف ما إذا كان أي شخص يستمع إلى ما تكتبه. إذا تم اكتشافها ، يتم اختبار هذه الإصغاء بحثًا عن نقاط الضعف ، ويتم تجميع النتائج في تقرير لاتخاذ الإجراء اللازم.

يمكن لأداة OpenVAS Hacking Tool(OpenVAS Hacking Tool) فحص عدة مضيفين في وقت واحد مع القدرة على إيقاف مهام الفحص وإيقافها مؤقتًا واستئنافها. يمكنه إجراء أكثر من 50000 اختبار حساسية وإظهار النتائج بتنسيقات نص عادي أو XML أو HTML أو لاتكس.

تؤيد هذه الأداة الإدارة الإيجابية الكاذبة ، ويؤدي نشر أي نتائج إيجابية زائفة إلى القائمة البريدية إلى الحصول على تعليقات فورية. يمكنه أيضًا جدولة عمليات المسح ، ولديه واجهة سطر أوامر قوية ، وبرنامج مراقبة Nagios مركب إلى جانب أساليب إنشاء الرسومات والإحصاءات. تدعم هذه الأداة أنظمة تشغيل Linux(Linux) و UNIX و Windows .

نظرًا لكونها واجهة قوية قائمة على الويب ، فإن هذه الأداة تحظى بشعبية كبيرة بين المسؤولين والمطورين وأنظمة المعلومات المعتمدة ومحترفي الأمان. تتمثل الوظيفة الرئيسية لهؤلاء الخبراء في الكشف عن التهديدات التي تتعرض لها المعلومات الرقمية ومنعها من التوثيق والتصدي لها.

Download Now

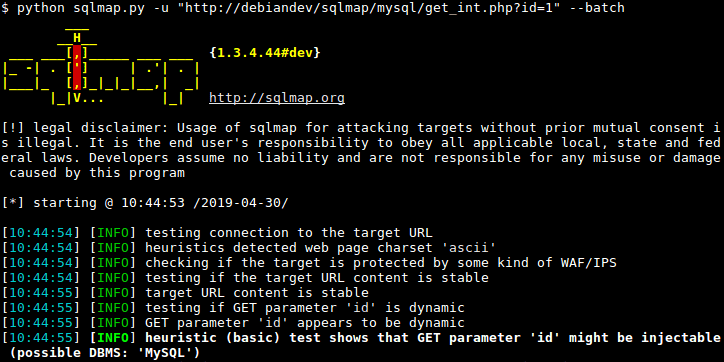

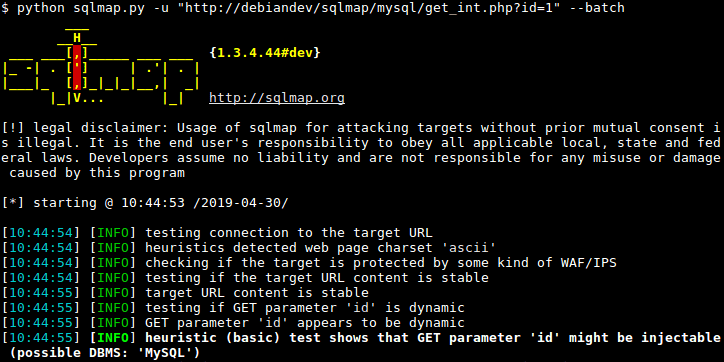

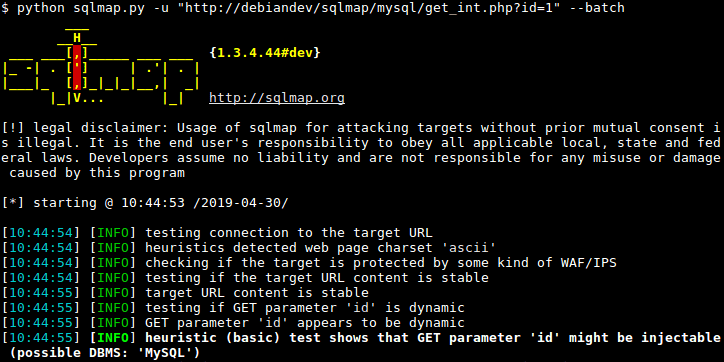

18. خريطة SQL

أداة SQL Map هي برنامج Python مفتوح المصدر يتيح تلقائيًا اكتشاف عيوب حقن SQL واستغلالها والاستيلاء على خوادم قاعدة البيانات. تعد هجمات حقن SQL(SQL Injection) واحدة من أقدم مخاطر تطبيقات الويب وأكثرها انتشارًا وخطورة.

هناك أنواع مختلفة من هجمات حقن SQL(SQL Injection) مثل SQLi داخل النطاق ، و SQLi الأعمى ، و SQLi خارج(SQLi) النطاق . يحدث إدخال SQL عندما تسأل عن غير قصد وتقوم بتشغيل إدخال مستخدم مثل اسم المستخدم أو معرف المستخدم بدلاً من اسم / معرف بسيط في قاعدة البيانات الخاصة بك.

يمكن للقراصنة الذين يستخدمون طريقة حقن SQL تجاوز جميع تدابير الأمان على تطبيقات الويب باستخدام قاعدة بيانات SQL مثل MySQL أو Oracle أو SQL Server أو غيرهم واستعادة جميع المحتويات مثل البيانات الشخصية والأسرار التجارية والملكية الفكرية وأي معلومات أخرى وحتى إضافة أو تعديل أو حذف السجلات في قاعدة البيانات.

يستخدم المتسللون أيضًا تقنيات تكسير كلمات المرور المستندة إلى القاموس ويمكنهم أيضًا تنفيذ هجوم تعداد المستخدم باستخدام تقنيات القوة الغاشمة على نقاط ضعف تطبيقات الويب. تُستخدم هذه الطريقة لاستعادة اسم المستخدم الصالح من تطبيق ويب أو حيث تكون مصادقة المستخدم مطلوبة.

يمكنك أيضًا تخزين معلوماتك في قاعدة البيانات الخاصة بك ، الغبية ، المعروفة باسم أداة mysqldump. تُستخدم هذه الأداة لإجراء نسخ احتياطي لقاعدة البيانات بحيث يمكن استعادة محتوياتها في حالة فقد البيانات وهي موجودة في الدليل الجذر / bin في دليل تثبيت MySQL . يتيح النسخ الاحتياطي لمعلوماتك من خلال إنشاء ملف نصي يحتوي على عبارات SQL التي يمكنها إعادة إنشاء قواعد البيانات من الآن أو من البداية.

Download Now

19. دخيل

الدخيل هو عبارة عن ماسح ضوئي للثغرات الأمنية قائم على السحابة تم إنشاؤه بواسطة متخصصين أمنيين ذوي خبرة. تحدد أداة القرصنة هذه نقاط ضعف الأمن السيبراني في البنية التحتية الرقمية لديك لتجنب انتهاكات البيانات المكلفة. يتحد الدخيل أيضًا مع مزودي الخدمات السحابية الرئيسيين مثل Slack و Jira لتتبع المشروع.

يحتوي هذا النظام على أكثر من 9000 فحص أمني متاح للاستخدام لجميع أنواع وأحجام الشركات المهتمة بالتغلب على نقاط الضعف في الأمن السيبراني. في عملية الفحص ، يتطلع إلى تحديد تكوينات الأمان غير الصحيحة ويزيل الأخطاء في تنفيذ عناصر التحكم في الأمان.

كما أنها تحافظ على فحص المحتويات الشائعة لتطبيق الويب مثل حقن SQL والبرمجة عبر المواقع بحيث يمكنك القيام بعملك دون خوف من قيام أي شخص بتمزيق عملك وقطعه. إنه يعمل بشكل استباقي على نظامك ، ويتحقق من أي مخاطر حديثة ويزيلها باستخدام العلاجات الخاصة به حتى تتمكن من متابعة عملك بسلام.

إذن ما الفرق بين المتسلل والمتسلل؟ هدفهم أو هدفهم هو كسر أنظمة أمان الشبكة الأضعف لسرقة المعلومات. المتسلل هو العقل المدبر في فن البرمجة لاختراق البرامج التي تعمل ويمكن وصفه بـ "مجرم الكمبيوتر" في حين أن المتسللين هم أولئك الذين يدركون ، من خلال برامج المسح المستمر للشبكات الخاصة بهم ، نقاط الضعف في النظام والشبكات ويستغلون في النهاية عليهم اختراق الشبكات وأنظمة المعلومات.

Download Now

20. مالتيجو

Maltego هي أداة لتحليل الروابط واستخراج البيانات ، والتي تساعدك على تحديد نقاط الضعف والشذوذ في الشبكة. يعمل على استخراج البيانات وجمع المعلومات في الوقت الفعلي. كان متوفرا في ثلاثة إصدارات.

Maltego CE ، إصدار المجتمع ، متاح مجانًا ، في حين أن Maltego Classic(Maltego) متاح بسعر 999 دولارًا ، والإصدار الثالث ، Maltego XL ، متاح بتكلفة 1999 دولارًا. كلا الإصدارين المسعرين متاحان لمستخدم سطح المكتب. هناك منتج آخر من Maltego لخادم الويب ، وهو CTAS و ITDS و Comms ، والذي يتضمن التدريب ويبلغ سعره الأولي 40000 دولار.

موصى به: (Recommended: )15 أفضل تطبيقات WiFi Hacking لنظام Android (2020)(15 Best WiFi Hacking Apps For Android (2020))

توفر هذه الأداة بيانات عن الأنماط الرسومية المستندة إلى العقدة ، بينما يمكن أن يعمل Maltego XL مع الرسوم البيانية الكبيرة ، مما يوفر صورًا بيانية تسلط الضوء على نقاط الضعف والشذوذ في الشبكة لتمكين القرصنة بسهولة باستخدام القابليات المحددة. تدعم هذه الأداة أنظمة تشغيل (Systems)Windows و Linux و Mac(Mac Operating) .

يوفر Maltego(Maltego) أيضًا دورة تدريبية عبر الإنترنت ، ويتم منحك ثلاثة أشهر لإكمال الدورة التدريبية ، والتي تكون خلالها مؤهلاً للوصول إلى جميع مقاطع الفيديو والتحديثات الجديدة. عند الانتهاء من جميع التدريبات والدروس ، سوف تحصل على شهادة مشاركة من Maltego .

Download Now

هذا كل شيء ، نأمل أن تكون هذه القائمة التي تضم أفضل 20 أداة لاختراق WiFi لأجهزة الكمبيوتر التي تعمل بنظام Windows 10 مفيدة(20 best WiFi hacking tools for Windows 10 PC was helpful) . ستتمكن الآن من الوصول إلى الشبكة اللاسلكية دون معرفة كلمة المرور الخاصة بها ، وذلك لأغراض التعلم أساسًا. قد يختلف وقت اختراق كلمة المرور اعتمادًا على مدى تعقيد كلمات المرور وطولها. يرجى(Please) ملاحظة أن اختراق الشبكات اللاسلكية للحصول على وصول غير مصرح به يعد جريمة إلكترونية ، وينصح بالامتناع عن القيام بذلك لأنه قد يؤدي إلى مضاعفات ومخاطر قانونية.

20 Best WiFi Hacking Tools for PC (2022)

Hacking, as the wоrd sυggests, has nothing to do with anything ethical. Hacking is forcіbly еntering into someone’s system with a fraudulent mindset to breach his prіvacy or steаl his system data. Nonetheless, if it is done under intimation and approval to identifу the weaknesses and threats to еither a network of computers or а single unіt to help solve someone’s networking isѕues, it wоuld then be termed as ethical. The person involved in doing so is called an ethical hacker.

We have understood what is hacking, and almost all of us have WiFi at home. What is the full form of “WiFi”? For many of us, the acronym stands for “Wireless fidelity”, is a misconception. Though most of us thought it so, for the benefit of one and all, it is simply a trademark phrase meaning IEEE 802.11x and is a wireless technology that provides high-speed wireless internet and network connection.

Before we delve further let us try to understand that a hacking attack is of two types, namely Passive and Active attack and the use of some other terminologies like sniffing, WEP and WPA, etc.

Passive Attack: It first captures data packets of the network and then tries to recover the password of the network by analysis of the packets, in other words taking information from a system without destroying the information. It is more of monitoring and analysis, whereas

Active Attack is when in the process of recovering a password by capturing data packets with either altering or destroying these data packets in other words, taking system information from the system, and then either changing the data or destroying it altogether.

Sniffing: is the process of intercepting and inspecting or, in short, monitoring data packets using a device or a software application with the purpose of either stealing information like password, IP Address, or processes that can help any an infiltrator to enter into a network or system.

WEP: Is a common type of encryption method used by wireless networks standing for ‘Wireless Equivalent Privacy’ and is not considered very safe nowadays as hackers can easily crack WEP keys.

WPA: Is another common encryption method used by wireless networks standing for “WiFi Protected Access” is a Wireless Application Protocol that cannot be easily cracked and is the most secure option as it would require the use of brute force or dictionary attack, in spite of which there would be no surety to crack WPA keys.

With the above terminologies in the background, let us now try to find the best WiFi hacking tools for PC in 2020 working on any operating system, be it, Windows, Mac, or Linux. Detailed below are the popular tools used for network troubleshooting and wireless password cracking.

20 Best Wifi Hacking Tools for PC (2020)

1. Aircrack-ng

Aircrack-ng is a well known, free wireless password cracking software written in C-language. This software mainly focuses on a stepwise method of monitoring, attacking, testing, and finally cracking the password. This application uses the standard FMS attack, the Korek attack, and the new PTW attack to optimize its speed, making it an effective WiFi cracking tool.

It primarily works on the Linux operating system and supports Windows, OS X, Free BSD, NetBSD, OpenBSD, and even Solaris and eComStation 2 operating systems. The app also supports other wireless adaptors like Live CD and VMWare images. You do not require much expertise and knowledge to use the VMWare image, but it has certain constraints; it works with a limited set of operating systems and supports a limited number of USB devices.

The app currently available in English uses data packets to crack the 802.11b network’s WEP and the WPA-PSK keys. It can crack WEP keys using an FMS attack, PTW attack, and dictionary attacks. To crack WPA2-PSK, it uses dictionary attacks. The app lays focus on Replay attacks, de-authentication, fake access points, and much more. It also supports the export of data to a text file.

This software can be downloaded using the link http://www.aircrack-ng.org/, and the best part is that in case you do not know how to use the software, you have available online tutorials, provided by the company which has designed this software, where you can learn how to install and use, to crack wireless passwords.

Download Now

2. WireShark

Wireshark Hacking Tool is an open-source, free data packet analyzer and network procedure analysis software. It is one of the best wifi hacking tool which is very popular among Windows users. This tool enables an understanding of what’s happening on your network at the minutest or microscopic level. It is used for network troubleshooting and analysis, development of software, and communications procedures. It can also be used in educational developmental work.

You can use this software to inspect and analyze either online or offline any number of hundreds of protocols and get the best results. It can not only just analyze wireless data but can also pick up and read data from Bluetooth, Ethernet, USB, Token Ring, FDDI, IEEE 802.11, PPP/HDLC, ATM, Frame relay, etc. for analysis.

This tool supports multiple Operating systems and can be run using Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD, and much more. Many commercial organizations, non-profit enterprises, government agencies, and educational institutions use it as an existing or de facto standard for detailed inspection across different protocols.

It can peruse through captured data using TTY-mode TShark utility or the Graphical User Interface (GUI). It allows communication through graphical icons and audio indicators but does not use a text-based user interface, text navigation, or typed command labels.

It has a rich Voice over Internet Protocol i.e., VoIP analysis or, in standard terms, phone service over the Internet, which is possible if you have a good internet connection. This helps you avoid your call through a local phone company tower, which charges more for the same call than a VoIP call.

WireShark is also known for the most powerful display features, and it can also capture gzip-compressed files and decompress them during the running of a computer program without interrupting or disrupting the already running program.

The app can also be used to decrypt many protocols like IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP, and WPA/WPA2. Using the app, you can also apply different color coding to your list of data packets for a quick and easy to use and understand analysis.

It also supports the export of data to a plain text file, PostScript, CVS, or XML. The WireShark hacking tool is considered the best tool for analyzing data packets with good functionality and using the link – https://www. wireshark.org/ you can download this tool for your use.

Download Now

3. Cain & Abel

Cane & Abel is another popular software in the list of tools to recover Wifi password, which is simply a softer way of using the word hacking. It is named after the children of Adam and Eve, an interesting way of naming by the tool’s developers. An intriguing name, isn’t it? However, let’s leave the naming to the wisdom of the developers and proceed ahead.

This tool is used for different versions of Microsoft OS and uses various techniques through the process of investigating and analyzing each data packet individually, and decoding scrambled passwords, or simply by using brute force, dictionary attacks, and cryptanalysis attacks.

Using the app you can also examine wireless data and retrieve wireless network keys by detecting cached passwords and analyzing routing security details. A newly added hacking feature is Address Resolution Protocol or the ARP support for detection on switched LANs and MITM attacks.

If this is not the end-all, using the Windows WiFi hacking software, you can also record Voice over Internet Protocol i.e., VoIP conversations.

This is the recommended and most used tool by security consultants, professional penetration testers, and anyone who plans to use it constructively for ethical purposes and not cheating on anyone for unauthorized password access.

Download Now

4. Nmap

Nmap is one of the best open-source wifi hacking tool for Windows PC. The abbreviation of Nmap in its expanded form stands for Network Mapper available for Android users. It was designed with the original intention to scan large networks though it can work equally well for single hosts. It is mainly used for network discovery cum management and computer security auditing.

Nmap is made available freely on Github using the link https://github.com/kost/NetworkMapper. Most Nmap scanners can also take the help of unofficial Android Frontend to download, install, and use it. The user can, according to his need, redesign, or even modify the software. The App works well for the Smartphone user on both rooted and non-rooted devices.

It supports all the major computer operating systems such as Linux operating system, Windows, and Mac OS X. Network admins have found it to be a very useful tool for several tasks like getting to know the network inventory by checking the number of hosts using the network, the type of services being offered by them and the kind of operating system i.e., various versions of operating systems being used to run the activities.

This service available free of cost is best used for the scanning of networks. It supports several Operating systems, as indicated above, and keeps an eye on the kinds of data packet filters/firewalls being used and many other attributes/aspects like transferring data using binaries using HTTPS default.

Download Now

5. Metasploit

Metasploit is a free, open-source, powerful hacking tool owned by Rapid7, a Massachusetts-based security company. This hacking software can test the weaknesses/susceptibility of computer systems or break into the systems. Like many information security tools, Metasploit can be used for both legal and illegal activities.

It is a penetration testing software cum cybersecurity tool available both in the free and paid version. It supports the high level general-purpose Japanese programming language called ‘Ruby’ designed in Japan in 1990. You can download the software using the link https://www.metasploit.com. It can be used with a web user interface or a command prompt or link, as mentioned.

Also Read: 10 Best Office Apps for Android to Boost Your Productivity

The Metasploit tool supports all the central computer operating systems such as Linux system, Windows, Mac OS, open BSD, and Solaris. This hacking tool tests any compromises in system security through spot-checking. It makes a count of the list of all networks carry out attacks by executing necessary penetration tests on networks and also elude getting noticed in the process.

Download Now

6. Kismet

Kismet is a Wifi-hacking tool used to find and identify wireless devices. The word in Arabic means ‘division’. On a lighter note, Kismet, in the Indian national language Hindi, is often used when something of importance comes into your life entirely by chance or by fate.

This tool identifies networks by passively detecting and disclosing hidden networks, if in use. Technically speaking in terms of hacking, it is a data packet sensor, which is a network and intrusion detection system for 802.11 layer-2 wireless local area networks i.e., 802.11a, 802.11b, 802.11g, and 802.11n traffic.

This software works with any WiFi card that supports from mode and is built on client/server modular design or framework. It supports all operating systems such as Linux system, Windows, Mac OS, OpenBSD, FreeBSD, NetBSD. It can also run on Microsoft Windows and many other platforms. Using the link http://www.kismetwireless.net/ the software can be downloaded without any problem.

Kismet also supports channel hopping, implying that it can continuously change from one channel to another without following any sequence, as defined by the software user. Since the adjacent channels overlap, it enables capturing more data packets, which is an additional advantage of this software.

Download Now

7. NetSparker

NetSparker is a web application used for security scanning and ethical hacking issues. Due to its proof-based scanning technology, it is considered a highly accurate weakness detection technique. It is an easy to use security scanner software that can automatically find susceptibilities that can be exploited to put the user’s sensitive data at risk.

It can easily find weaknesses like SQL Injection, XSS or Cross-Site Scripting and Remote File Inclusions, and other web applications, web services, and web APIs. So the first thing first, you have to secure your web activities using NetSparker.

It can scroll through all modern and custom web applications regardless of the platform or technology they have used. The same applies to your web servers, whether you are using Microsoft ISS or Apache and Nginx on Linux. It can scan them for all security issues.

It is available in two versions either as a built-in penetration testing and reporting tool in Microsoft Windows applications or an online service to enable its use for scanning of thousands of other websites and web applications in just 24 hours.

This scanner supports AJAX and Java-based applications like HTML 5, Web 2.0, and Single Page Applications (SPAs), allowing the team to take quick remedial action on the identified issue. In a nutshell, it’s an excellent tool to overcome all involved security risks in thousands of web sites and applications in a quick time.

Download Now

8. Airsnort

AirSnort is another popular wireless LAN or WiFi password cracking software. This software developed by Blake Hegerle and Jeremy Bruestle comes free of cost with Linux and Windows operating systems. It is used to decrypt WEP Keys/encryption or password of a WiFi 802.11b network.

This tool can be downloaded from Sourceforge using the link http://sourceforge.net/projects/airsnort and works on data packets. It first captures data packets of the network and then tries to recover the password of the network by analysis of the packets.

In other words, it undertakes a passive attack i.e., works by simply monitoring the transmission of the data and tries to gain information or quantify the encryption or password keys on receipt of an adequate quantity of data packets without destroying the data. It is plainly monitoring and recognition of the information.

AirSnort is a simple tool to crack WEP passwords. It is available under the GNU general public license and is free. Though the software is functional but has been no longer maintained for the last three years, no further development has occurred.

Download Now

9. Ettercap

Ettercap is an open-source and best Wifi hacking tool for PC that supports cross-platform application, implying that when you can use a particular application on multiple computers or multiple applications on a single system. It can be used for the ‘man-in-the-middle attack’ on the Local area network i.e., the data sent across the LAN gets also sent to each device connected to the LAN in between the sender and the receiver.

This hacking tool supports various operating systems, including Linux, Mac OS X, BSD, Solaris, and Microsoft Windows. Using this system, you can undertake security audits to check for any loopholes and plug the security leaks before any mishap. It can also analyze the network protocol by checking all the rules governing data transfer amongst all devices in the same network irrespective of their design or internal process.

This tool allows for custom plug-ins or add-ons that add features to the already present software program as per your customary needs and requirements. It also enables content filtering and enables sniffing of HTTP SSL secured data by intercepting and inspecting the data to counter the stealing of passwords, IP addresses, any protected information, etc.

Download Now

10. NetStumbler

NetStumbler, also known as Network Stumbler, is a well-known, free to acquire tools available to find open wireless ingress points. It runs on Microsoft Windows operating systems from Windows 2000 to Windows XP and enables detection of 802.11a, 802.11b, and 802.11g wireless networks. It also has a trimmed down version of itself known as the MiniStumbler.

This tool has not been developed for almost 15years since the last release in 2005. Its trimmed-down version can be used with the operating systems in handheld Consumer Electronic devices like the CD, DVD players, stereos, TVs, home theatres, handheld computers or laptops, and any other audio and video equipment.

Once you run the tool, it automatically starts to scan the wireless networks around, and once completed; you will see the complete list of networks in the vicinity. It is, therefore, basically used for wardriving, which is a process of mapping WiFi networks in a locally specified area and is also known as access point mapping.

You can also detect unauthorized access points in the specified area of concern using this tool. It also helps find locations with low network and can also support in verifying network configurations like Linux, Mac OS X, BSD, Solaris, Microsoft Windows, and many more.

The drawback of this hacking software is that it can be easily sensed by any wireless detection system or device if working in the vicinity, and also this tool also does not work accurately with the latest 64 Bit operating system. Lastly, the tool can be downloaded using the link http://www.stumbler.net/ for those interested in using it.

Download Now

11. Kiuwan

This is a liability scanner software that maps the area underscan for wireless networks and intercepts them to accesses the gullibility to hack/steal a password, IP addresses, and any other information. Once those networks are identified, it automatically begins its action to redress these liabilities.

The tool also caters to the Integrated Development Environment, a software program that provides exhaustive facilities to users to perform various functions like code editing, debugging, text editing, project editing, output viewing, resource monitoring, and many more. The IDE programs, e.g., NetBeans, Eclipse, IntelliJ, Visual studio, Webstorm, Phpstorm, etc. help provide feedback during software development.

Kiuwan also makes provisions for twenty plus programming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile apps. It is known to meet the most rigorous industry standards, including OWASP, CWE, SANS 25, HIPPA, WASC, ISO/IEC 25000, PCI, ISO/IEC 9126, and more, making it a highly favored tool.

Kiuwan multi-technology scan engine also through its ‘Insights’ tool reports on weakness in the wireless networks in open source components besides managing license compliance. This code review tool offers a free trial and single time use for hackers at a cost for once-in-a-while hackers. For the many reasons indicated, it is regarded amongst the leading hacking tools in the industry.

Download Now

12. Nikto

Nikto is another open-source web scanner cum hacking tool which undertakes comprehensive tests against specified web servers or remote hosts. It scans multiple items like 6700 potentially dangerous files, issues related to many outdated servers, and any version-specific concerns of many servers.

This hacking tool is a part of Kali Linux distribution with a simple command-line interface. Nikto enables checks for configurations like HTTP server options or identification of installed web servers and software. It also detects default installation files like any multiple index files and frequently auto-updates scan items and plug-ins.

The tool houses many other customary Linux distributions like Fedora in its software arsenal. It also executes a Cross-Site Scripting susceptibility test to check if the untrusted outside source is allowed to inject its malicious code into the user’s web application to hacking his WiFi.

Also Read: 3 Ways to Share Wi-Fi Access without revealing Password

It also undertakes dictionary-based brute attacks to enable WiFi hacking, and using LibWhisker IDS encoding techniques can evade intrusion detection systems. It can log-in and integrate with the Metasploit framework. All reviews and reports are saved in a text file, XML, HTML, NBE, and CSV file formats.

This tool supports basic PERL installation and can be used on Windows, Mac, Linux, and UNIX systems. It can be using Headers, favicons, and files to identify the installed software. It is a good penetration tool that makes vulnerability testing easy on any victim or target.

Download Now

13. Burp Suite

This WiFi hacking tool has been developed by PortSwigger Web Security and is a Java-based penetration testing tool. It helps you to identify the weakness or susceptibilities in the wireless networks. It is available in three versions, i.e., the Community version, the professional version, and the Enterprise version, each priced differently based on your requirement.

The community version is available free of cost, while the professional version costs $399 per user per year, and the Enterprise version costs $3999 per year. The free version has in itself a limited functionality but is good enough for use. The community version is an all-in-one set of tools with essential manual tools. Still, to enhance the functionality, you can install add-ons called BApps, upgrading to higher versions with enhanced functionality at higher costs as indicated against each version above.

Amongst the various features available in the Burp Suite WiFi hacking tool, it can scan for 100 types of widespread weakness or susceptibilities. You can even schedule and repeat scanning. It was the first tool to provide Out-Of-Band Application Security Testing (OAST).

The tool checks on each weakness and provides detailed advice for the specifically reported weakness of the tool. It also caters to CI or Continuous Integration testing. Overall, it is a good web security testing tool.

Download Now

14. John the Ripper

John the Ripper is an open-source, free of cost WiFi hacking tool for password cracking. This tool has the proficiency to conjoin several password crackers into one package making it one of the most popular cracking tools for hackers.

It performs dictionary attacks and can also make necessary alterations to it to enable password cracking. These alterations can be in single attack mode by modifying a related plaintext (such as a username with an encrypted password) or checking the variations against the hashes.

It also uses the Brute force mode for cracking passwords. It caters to this method for those passwords that do not appear in dictionary wordlists, but it takes a longer time to crack them.

It was originally designed for the UNIX operating system to detect weak UNIX passwords. This tool supports fifteen different operating systems, which include eleven different versions of UNIX and other Operating systems like Windows, DOS, BeOS, and Open VMS.

This tool automatically detects password hash types and work as a customizable password cracker. We observe that this WiFi hacking tool can crack various types of encrypted password formats, including hash type crypt passwords often found on multiple UNIX versions.

This tool is known for its speed and is, in fact, a fast password cracking tool. As suggested by its name, it rips through the password and cracks it open in no time. It can be downloaded from _John the Ripper website.

Download Now

15. Medusa

The name Medusa, in Greek mythology, was the daughter of the Greek deity Phorcys portrayed as a winged female with snakes in place of hair and was cursed to turn into stone anyone who looked into her eyes.

In the above context, the name of one of the best online WiFi hacking tools seems quite a misnomer. The tool designed by the foofus.net website members is a brute force hacking tool, available to download from the internet. A number of services that support remote authentication are supported by the Medusa hacking tool.

The tool has been devised so that it allows thread-based parallel testing, which is an automatic software testing process that can initiate multiple tests against multiple hosts, users, or passwords at the same time to verify the key functional capabilities of a specific task. The purpose of this test is time-saving.

Another key feature of this tool is its flexible user input, wherein the target input can be specified in various ways. Each input can be either a single input or multiple inputs in a single file, giving the user the flexibility to create customizations and shortcuts to hasten his performance.

In using this crude hacking tool, its core applications need not be modified to compound the list of services for brute force attacks. In the device, all service modules exist as independent .mod file making it a modular design application.

Download Now

16. Angry IP Scanner

It is one of the best Wifi hacking tool for PC for scanning IP addresses and ports. It can scan both local networks as well as the internet. It’s free to use the WiFi hacking tool, which does not require any installation by virtue of which it can be effortlessly copied and used anywhere.

This cross-platform software can support multiple software platforms, which may be operating systems like Blackberry, Android, and iOS for smartphones and tablet computers or cross-platform programs like Microsoft Windows, Java, Linux, macOS, Solaris, etc.

The Angry IP Scanner application enables a command-line interface (CLI), a text-based user interface used to view and manage computer files. This lightweight application is written and maintained by Anton Keks, a software expert, the co-owner of a software development organization.

This tool can save and export the results in several formats like CSV, TXT, XML, etc. You can also file in any format using this tool or randomly access the data, there is no sequence of events, and you can jump directly from point A to point Z without going through the proper sequence.

The scanning tool simply pings each IP address by sending a signal in order to determine the status of every IP address, resolve a hostname, scan ports, etc. The data thus collected about each host can then be expanded in one or more paragraphs to explain any complexities using plug-ins.

This tool uses a separate scanning thread for every single IP address scanned using a multi-threaded approach to increase its scanning speed. With many data fetchers, this tool allows the addition of new capabilities and functionality to enhance its performance. It is overall a good tool with a number of features for its users.

Download Now

17. OpenVas

A well known comprehensive vulnerability assessment procedure is also known by its old name “Nessus”. It is an open-source system that can detect any host’s security issues, whether a server or a network device such as PCs, laptops, smartphones, etc.

As stated, this tool’s primary function is to perform detailed scanning, starting with the port scan of an IP address to detect if anyone is listening to what you are typing. If detected, these listening are tested for vulnerabilities, and the results are compiled into a report for necessary action.

OpenVAS Hacking Tool can scan multiple hosts simultaneously with the ability to stop, pause, and resume scan tasks. It can undertake more than 50,000 susceptibility tests and show the results in plain text, XML, HTML, or latex formats.

This tool advocates False-positive management and posting any false positive to its mailing list results in immediate feedback. It can also schedule scans, has a powerful command-line interface, and composite Nagios monitoring software besides graphics and statistics generation methods. This tool supports Linux, UNIX, and Windows operating systems.

Being a powerful web-based interface, this tool is very popular amongst administrators, developers, and certified information systems, security professionals. The major function of these experts is to detect, prevent document, and counter threats to digital information.

Download Now

18. SQL Map

The SQL Map tool is open source python software that automatically enables detecting and exploiting SQL injection flaws and taking over of database servers. SQL Injection attacks are one of the oldest, most pervading, and highly dangerous web application risks.

There are various types of SQL Injection attacks like the in-band SQLi, blind SQLi, and out-of-band SQLi. An SQL injection occurs when you unknowingly ask for and run a user input like their username or user-id rather than a simple name/id on your database.

Hackers using the SQL injection method can bypass all security measures on web applications using an SQL database such as MySQL, Oracle, SQL Server, or others and recover all the contents like personal data, trade secrets, intellectual property, any other information and even add, modify or delete records in the database.

The hackers also employ dictionary-based password cracking techniques and can also undertake the user enumeration attack by using brute-force techniques on web application weaknesses. This method is used to recover the valid username from a web application or where user authentication is required.

You can also store your information in your database, dumb, known as the mysqldump tool. This tool is used to back-up a database so that its contents can be restored in the event of data loss and is located in the root/bin directory of the MySQL installation directory. It enables the back-up of your information through the generation of a text file that contains SQL statements that can re-create the databases from now or scratch.

Download Now

19. Intruder

The intruder is a cloud-based vulnerability scanner built by experienced security professionals. This hacking tool locates cybersecurity weaknesses in your digital infrastructure to avoid costly data breaches. The intruder also coalesces with major cloud providers like Slack and Jira for project tracking.

This system has more than 9000 security checks available, which are up for use to all types and sizes of companies interested to overcome the weaknesses in their cybersecurity. In the process of checking, it looks to identify incorrect security configurations and removes the errors in the execution of these security controls.

It also keeps a check on common web application contentions like SQL injection and cross-site scripting so that you can do your work without the fear of anyone ripping into your work and severing it. It proactively works on your system, checking for any latest risks and clears them using its remedies so that you can peacefully continue with your working.

So what is the difference between a hacker and an intruder? Their aim or goal is to break the weaker network security systems to steal information. The hacker is a mastermind in the art of programming to hacking into programs that work and can be termed as a ‘computer criminal’ whereas intruders are those who, through their continuous network scanning programs are aware of weaknesses in the system and networks and ultimately exploit them to breach into networks and information systems.

Download Now

20. Maltego

Maltego is a tool for link analysis and data mining, which helps you locate the network’s weak points and abnormalities. It works on real-time data mining and information collection. It is available in three versions.

Maltego CE, the community version, is available free of cost, whereas the Maltego classic is available at a price of $999, and the third version, the Maltego XL, is available at the cost of $1999. Both the priced versions are available for the desktop user. There is another product of Maltego for the webserver, namely CTAS, ITDS, and Comms, which includes training and has an initial price of $40000.

Recommended: 15 Best WiFi Hacking Apps For Android (2020)

This tool provides data on node-based graphical patterns, whereas Maltego XL can work with large graphs, providing graphic pictures highlighting the weaknesses and abnormalities in the network to enable easy hacking by using the highlighted susceptibilities. This tool supports Windows, Linux, and Mac Operating Systems.

Maltego also provides an on-line training course, and you are given three months to complete the course, during which you are eligible to access all new videos and updates. Upon completing all exercises and lessons, you will be given a certificate of participation by Maltego.

Download Now

That’s it, we hope that this list of 20 best WiFi hacking tools for Windows 10 PC was helpful. Now you will be able to access the wireless network without knowing its password, basically for learning purposes. The password cracking time may vary depending on the complexity and length of the passwords. Please note hacking wireless networks to get unauthorized access is a cyber-crime, and it is advised to refrain from doing so as it may lead to legal complications and risks.