نصائح لحماية جهاز الكمبيوتر الخاص بك من هجوم Thunderspy

Thunderbolt هي واجهة العلامة التجارية للأجهزة التي طورتها Intel . يعمل كواجهة بين الكمبيوتر والأجهزة الخارجية. بينما تأتي معظم أجهزة الكمبيوتر التي تعمل بنظام Windows(Windows) مع جميع أنواع المنافذ ، تستخدم العديد من الشركات Thunderbolt للاتصال بأنواع مختلفة من الأجهزة. إنه يجعل الاتصال سهلاً ، ولكن وفقًا لبحث في جامعة (Technology)أيندهوفن(Eindhoven University) للتكنولوجيا ، يمكن اختراق الأمان وراء Thunderbolt باستخدام تقنية - (Thunderbolt)Thunderspy . في هذا المنشور ، سنشارك النصائح التي يمكنك اتباعها لحماية جهاز الكمبيوتر الخاص بك من Thunderspy .

ما هو تندرسبي(Tunderspy) ؟ كيف يعمل؟

إنه هجوم خفي يسمح للمهاجم بالوصول إلى وظيفة الوصول المباشر للذاكرة ( DMA ) لاختراق الأجهزة. المشكلة الأكبر هي أنه لم يتبق أي أثر لأنه يعمل دون نشر أي عقل للبرامج الضارة أو طعم الروابط. يمكنه تجاوز أفضل ممارسات الأمان وقفل الكمبيوتر. فكيف يعمل؟ يحتاج المهاجم إلى وصول مباشر إلى الكمبيوتر. وفقًا للبحث ، يستغرق الأمر أقل من 5 دقائق باستخدام الأدوات المناسبة.

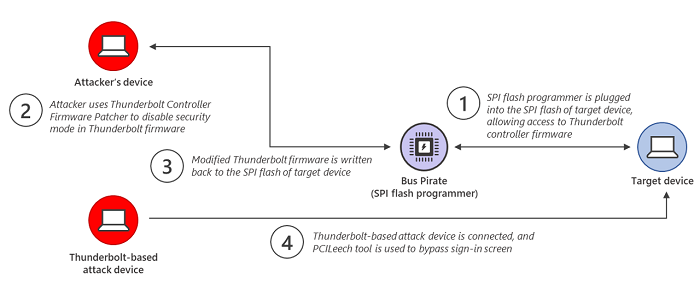

ينسخ المهاجم البرنامج الثابت لجهاز التحكم Thunderbolt(Thunderbolt Controller Firmware) الخاص بالجهاز المصدر إلى جهازه. ثم يستخدم مصحح البرامج الثابتة ( TCFP ) لتعطيل وضع الأمان الذي يتم فرضه في برنامج Thunderbolt الثابت. يتم نسخ النسخة المعدلة مرة أخرى إلى الكمبيوتر الهدف باستخدام جهاز Bus Pirate . ثم يتم توصيل جهاز هجوم يستند إلى Thunderbolt بالجهاز الذي يتم مهاجمته. ثم يستخدم أداة PCILeech لتحميل وحدة kernel تتجاوز شاشة تسجيل الدخول إلى Windows .

لذا ، حتى إذا كان الكمبيوتر يحتوي على ميزات أمان مثل Secure Boot و (Secure Boot)BIOS القوي وكلمات مرور حساب نظام التشغيل وتمكين تشفير القرص الكامل ، فسيظل يتجاوز كل شيء.

نصيحة(TIP) : سيتحقق Spycheck مما إذا كان جهاز الكمبيوتر الخاص بك عرضة لهجوم Thunderspy .

نصائح للحماية من الرعد

توصي(recommends) Microsoft بثلاث طرق للحماية من التهديد الحديث. يمكن الاستفادة من بعض هذه الميزات المضمنة في Windows بينما يجب تمكين البعض الآخر للتخفيف من الهجمات.

- حماية الكمبيوتر الأساسية الآمنة

- حماية Kernel DMA

- سلامة التعليمات البرمجية المحمية Hypervisor ( HVCI )

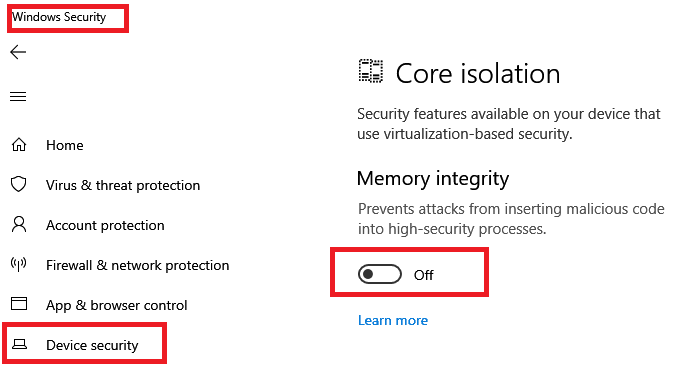

ومع ذلك ، كل هذا ممكن على جهاز كمبيوتر شخصي آمن النواة. لا يمكنك ببساطة تطبيق هذا على جهاز كمبيوتر عادي لأن الجهاز غير متوفر يمكنه تأمينه من الهجوم. أفضل طريقة لمعرفة ما إذا كان جهاز الكمبيوتر الخاص بك يدعم ذلك عن طريق التحقق من قسم Devic Security في تطبيق (Devic Security)Windows Security .

1] حماية الكمبيوتر ذات النواة الآمنة

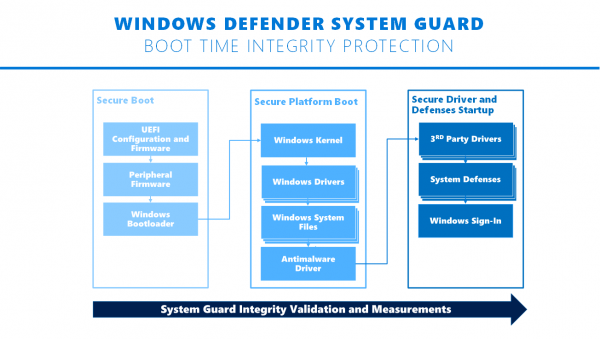

يوفر Windows Security(Windows Security) ، وهو برنامج أمان داخلي من Microsoft ، Windows Defender System Guard والأمن القائم على الظاهرية. ومع ذلك ، فأنت بحاجة إلى جهاز يستخدم أجهزة كمبيوتر ذات نواة آمنة(Secured-core PCs) . يستخدم أمان الأجهزة المتجذر في وحدة المعالجة المركزية(CPU) الحديثة لتشغيل النظام في حالة موثوقة. يساعد في تخفيف محاولات البرامج الضارة على مستوى البرامج الثابتة.

2] حماية النواة DMA

تم تقديم حماية Kernel DMA في (Kernel DMA)نظام التشغيل Windows 10(Windows 10) v1803 ، وهي تتأكد من حظر الأجهزة الطرفية الخارجية من هجمات الوصول المباشر للذاكرة(Memory Access) ( DMA ) باستخدام أجهزة (DMA)توصيل PCI(PCI) مثل Thunderbolt . هذا يعني أنه إذا حاول شخص ما نسخ برنامج Thunderbolt الثابت الضار إلى جهاز ، فسيتم حظره عبر منفذ Thunderbolt . ومع ذلك ، إذا كان المستخدم لديه اسم المستخدم وكلمة المرور ، فسيكون قادرًا على تجاوزهما.

3] حماية تصلب(Hardening) مع تكامل رمز محمي Hypervisor ( (Hypervisor-protected)HVCI )

يجب تمكين تكامل التعليمات البرمجية المحمية Hypervisor أو HVCI في (HVCI)نظام التشغيل Windows 10(Windows 10) . إنه يعزل النظام الفرعي لتكامل الكود ويتحقق من أن رمز Kernel لم يتم التحقق منه وتوقيعه بواسطة Microsoft . كما أنه يضمن أن كود kernel لا يمكن أن يكون قابلاً للكتابة والتنفيذ للتأكد من عدم تنفيذ التعليمات البرمجية التي لم يتم التحقق منها.

(Thunderspy)يستخدم Thunderspy أداة PCILeech لتحميل وحدة kernel تتجاوز شاشة تسجيل الدخول إلى Windows . سيؤدي استخدام HVCI إلى التأكد من منع هذا لأنه لن يسمح له بتنفيذ الكود.

يجب أن يكون الأمان دائمًا في المقدمة عندما يتعلق الأمر بشراء أجهزة الكمبيوتر. إذا كنت تتعامل مع بيانات مهمة ، خاصةً مع الأعمال التجارية ، فمن المستحسن شراء أجهزة كمبيوتر ذات نواة آمنة(Secured-core PC) . ها هي الصفحة الرسمية لهذه الأجهزة(such devices) على موقع مايكروسوفت.

Related posts

كيفية تجنب Phishing Scams and Attacks؟

ما هو بعيد Access Trojan؟ الوقاية، Detection & Removal

Remove virus من USB Flash Drive باستخدام Command Prompt or Batch File

Rogue Security Software or Scareware: كيفية التحقق، منع، إزالة؟

ما هو Win32: BogEnt وكيفية إزالته؟

كيفية استخدام Chrome browser في Malware Scanner & Cleanup Tool يحمل في ثناياه عوامل

الهجمات التقليدية: التعريف، الأمثلة، الحماية، الأمن

Crystal Security هو مجاني Cloud مقرها Malware Detection Tool

ما هو IDP.Generic and How لإزالته بأمان من Windows؟

ما هو Cyber crime؟ كيفية التعامل معها؟

Bundleware: تعريف، Prevention، Removal Guide

ما هو FileRepMalware؟ يجب عليك إزالته؟

كيفية التحقق Registry للبرامج الضارة في Windows 10

خطأ فشل Fix Search عند تشغيل Chrome Malware Scanner

ما هو فيروس IDP.generic وكيفية إزالته؟

3 طرق للتخلص من الفيروسات وبرامج التجسس والبرامج الضارة

Malware Removal Tools مجانا لإزالة Specific Virus في Windows 11/10

ما هو Rootkit؟ كيف يعمل Rootkits؟ وأوضح Rootkits

IObit Malware Fighter Free review & download

Fileless Malware Attacks، Protection and Detection