الفرق بين بروتوكولات WPA و WPA2 و WEP Wi-Fi

هناك العديد من المخاطر الكامنة المرتبطة بالبروتوكولات اللاسلكية وطرق التشفير. لذلك ، لتقليلها ، يتم استخدام إطار عمل قوي من بروتوكولات الأمان اللاسلكية المختلفة. تضمن بروتوكولات الأمان اللاسلكي(Wireless Security Protocols) هذه منع الوصول غير المصرح به إلى أجهزة الكمبيوتر عن طريق تشفير البيانات المرسلة على شبكة لاسلكية.

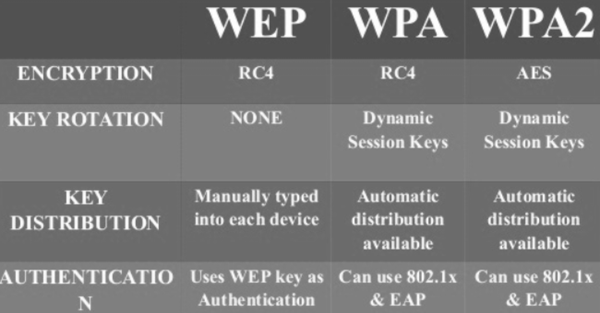

الفرق بين بروتوكولات WPA2(WPA2) و WPA و WEP Wi-Fi(WEP Wi-Fi Protocols)

تأتي معظم نقاط الوصول اللاسلكية مع القدرة على تمكين أحد معايير التشفير اللاسلكي الثلاثة:

- WEP (الخصوصية المكافئة للشبكات السلكية)

- الوصول المحمي بـ WPA أو Wi-Fi

- WPA2

WEP أو الخصوصية المكافئة السلكية

كانت أول شبكة أمان لاسلكية تميز مظهرها هي WEP أو Wired Equivalent Privacy . لقد بدأ بتشفير 64 بت (ضعيف) وانتقل في النهاية إلى تشفير 256 بت (قوي). لا يزال التطبيق الأكثر شيوعًا في أجهزة التوجيه هو تشفير 128 بت (متوسط).

كان يعتبر بمثابة الحل النهائي حتى اكتشف الباحثون الأمنيون العديد من نقاط الضعف فيه والتي سمحت للمتسللين باختراق مفتاح WEP في غضون بضع دقائق. استخدم اختبار CRC أو فحص التكرار الدوري(Cyclic Redundancy Check) .

الوصول المحمي بـ WPA أو Wi-Fi

لمعالجة أوجه القصور فيه ، تم تطوير WPA كمعيار أمان جديد للبروتوكولات اللاسلكية. استخدمت TKIP أو بروتوكول سلامة المفتاح المؤقت(Temporal Key Integrity Protocol) لضمان سلامة الرسالة. كان هذا مختلفًا عن WEP بطريقة ما ، فقد استخدم السابق CRC أو Cyclic Redundancy Check . كان يعتقد أن TKIP(TKIP) أقوى بكثير من اتفاقية حقوق الطفل(CRC) . يضمن استخدامه إرسال كل حزمة بيانات بمفتاح تشفير فريد. زاد خلط المفاتيح(Key) من تعقيد فك تشفير المفاتيح وبالتالي تقليل حالات الاقتحام. ومع ذلك ، مثل WEP ، كان WPA أيضًا به عيب. على هذا النحو ، WPAتم تطويره إلى WPA 2 .

اقرأ(Read) : ما هو Wi-Fi 6E(What is Wi-Fi 6E) ؟

WPA2

يتم التعرف على WPA 2(WPA 2) حاليًا باعتباره البروتوكول الأكثر أمانًا. أهم تغيير مرئي بين WPA و WPA2 هو الاستخدام الإلزامي لخوارزميات AES ( معيار التشفير المتقدم) (Advanced Encryption Standard) ) وإدخال CCMP (وضع التشفير العداد مع بروتوكول رمز مصادقة الرسائل المتسلسلة)(CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol)) كبديل لـ TKIP.

يجمع وضع CCM بين خصوصية وضع العداد(Counter) ( CTR ) ومصادقة رمز مصادقة رمز تسلسل كتلة التشفير(Cipher Block Chaining Message Authentication Code) ( CBC-MAC ). تمت دراسة هذه الأوضاع على نطاق واسع ووجد أنها تتمتع بخصائص تشفير مفهومة جيدًا توفر أمانًا وأداءًا جيدًا في البرامج أو الأجهزة.

اقرأ التالي(Read next) : شرح تشفير WPA3-Personal و WPA3-Enterprise Wi-Fi .

Related posts

اعرض كلمات مرور Wi-Fi المحفوظة (WPA ، WEP) على OS X

ما الفرق بين WPA2 و WPA و WEP و AES و TKIP؟

ما هو Wi-Fi 6 E وكيف يختلف عن Wi-Fi 6؟

انخفاض قوة Wi-Fi signal على Windows 10

كيفية إنشاء Wi-Fi Network Adapter Report على Windows 10

هو WiFi آمنة لصحتك وفي المنزل؟

Use مجانا Acrylic WiFi Scanner لتحليل WiFi network في الوقت الحقيقي

كيفية إعادة تسمية WiFi Network Adapter على Windows 11

كيفية الحصول مجانا WiFi في أي مكان على laptop or phone

كيفية تعطيل الخلفية WiFi scanning في Windows 10

كيفية إضافة شبكة Wi-Fi جديدة Network Profile في Windows 10

إدارة، Audit wireless اتصالات الشبكة CobraTek Wi-Fi Manager

كيفية توليد WiFi History or WLAN Report في Windows 10

WiFi Security Tips: احتياطات تأخذ في Public Hotspots

Best Free WiFi Hotspot software ل Windows 10 PC

اختبار قوة إشارة Wi-Fi الخاصة بك مع Homedale ل Windows 10

Stop اتصال تلقائي ب Wireless Network في Windows 10

أيقونة Wi-Fi مفقودة أو لا تظهر على شريط المهام Windows 10

ما هي FragAttacks؟ كيفية تأمين WiFi ضد FragAttacks؟

تعرف على من يستخدم WiFi Wireless Network Connection