ما هو بروتوكول بوابة الحدود؟ هل يستخدم مزود خدمة الإنترنت BGP؟

يساعد بروتوكول بوابة الحدود(Border Gateway Protocol) أو BGP ، باختصار ، في تتبع مسار حزم البيانات بحيث يمكن تسليم الحزم باستخدام أقل عدد ممكن من العقد. تشير العقد هنا إلى الشبكات المستقلة التي تم ربطها جميعًا لإنشاء شبكة إنترنت(Internet) واحدة واسعة .

ما هو بروتوكول بوابة الحدود

عندما كنت في المدرسة ، زار فصلنا مكتب بريد ليرى كيف يعمل. أخبرنا مدير مكتب البريد أنهم يفرزون البريد حسب الوجهات ويضعونه في أكياس مناسبة. في بعض الأحيان لا يكون الطريق المستقيم ممكنًا ، لذلك يتم إعادة توجيه بعض البريد إلى مكتب بريد بالقرب من الوجهة ويسمح مكتب البريد هذا بتسليم البريد عن طريق إرساله وفقًا للعنوان.

يمثل بروتوكول بوابة الحدود(Border Gateway Protocol) مكتب بريد. يمكنك القول إنه مكتب بريد الإنترنت(Internet) . يجب توجيه حزم البيانات التي نقوم بإنشائها أثناء العمل على الإنترنت(Internet) عبر شبكات مستقلة مختلفة حتى تتمكن من الوصول إلى عنوان IP الوجهة. الإنترنت(Internet) هو في الواقع الكثير من الشبكات التي تشبه شبكة واحدة ضخمة. وبالتالي ، فإن الإنترنت(Internet) عبارة عن شبكة من الشبكات المستقلة. يتم توفير هذه الشبكات المستقلة من قبل مزودي خدمات الإنترنت(ISPs) والحكومات والمؤسسات التقنية ، إلخ.

هل BGP آمن؟ كيف يمكن اختطاف BGP ؟

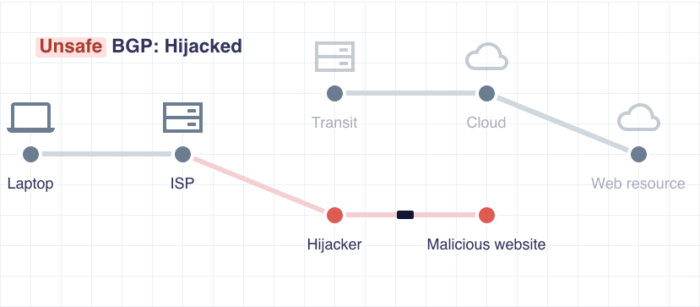

يتم إنشاء هذه الشبكات المستقلة بواسطة كيانات مختلفة وتحديد عقد الإنترنت(Internet) التي يجب استخدامها بحيث تصل حزم البيانات إلى وجهتها دون أن تضيع. ولكن يحدث أن هناك عُقدًا خادعة على المسار تختطف مسار البيانات عن طريق إفساد واحدة أو أكثر من العقد الحقيقية على الإنترنت(Internet) .

ما يحدث هو ، عندما يتم نقل حزمة بيانات من A إلى B إلى C إلى D ، حيث D هي الوجهة ، يتم إرسال حزمة البيانات إلى A. هذه العقدة تتصل بالعقدة التالية ، B ، بحيث يمكن إعادة توجيهها إلى الوجهة. إذا قام أي خاطف بإنشاء عقدة B وهمية وسمم B الحقيقي ، فستنتقل حزمة البيانات من A إلى العقدة المزيفة B. هذه العقدة الخبيثة ستعيد الآن توجيه حزم البيانات إلى بعض مواقع الويب الخبيثة المشابهة.

وبعبارة أخرى ، فإن بروتوكول بوابة الحدود(Border Gateway Protocol) ليس أكثر أمانًا عند استخدامه بمفرده. هناك طريقة وفقًا لـ Cloudflare تجعل استخدام الإنترنت(Internet) أكثر أمانًا دون الوقوع فريسة للخاطفين.

البنية التحتية للمفتاح العام(Resource Public Key Infrastructure) للمورد ( RPKI )

البنية التحتية للمفتاح العام(Resource Public Key Infrastructure) للمورد أو RPKI هي خدمة تحمي حزم البيانات من الاختراق على شبكات BGP . تستخدم هذه التقنية التشفير عند الاستعلام عن المسار الذي يجب اتخاذه لحزم البيانات. وبالتالي ، فإن استخدام RPKI عبر بروتوكول بوابة الحدود(Border Gateway Protocol) ( BGP ) يساعد في تأمين البيانات ويمنع اختطاف العقد المستخدمة في مسار الإنترنت .(Internet)

لمعرفة ما إذا كان موفر خدمة الإنترنت(Internet Service Provider) الخاص بك يستخدم بروتوكول Border Gateway(Border Gateway Protocol) بشكل صحيح ، قم بزيارة IsBGPsafeyet.com وانقر فوق اختبار زر ISP(Test your ISP) على الصفحة.

لتلخيص:

- BGP هو بروتوكول يقوم بإنشاء مسار لحزم البيانات للوصول إلى وجهتها

- BGP ليس آمنًا جدًا إذا تم تنفيذه بمفرده

- تستخدم RPKI(RPKI) التشفير ، لذا فهي تساعد في تجنب العقد الضارة عند استخدامها مع بروتوكول أمان الحدود(Border Security Protocol) ( BGP ).

Related posts

كيفية العثور على Router IP address على Windows 10 - IP Address Lookup

Network icon يقول لا internet access، لكنني متصل

كيفية انشاء Internet connection على نظام التشغيل Windows 11/10

ما هو Network Address Translator (NAT)؟ ماذا تعمل، أو ماذا تفعل؟ هل أحتاجها؟

كيفية التحقق Network Adapter Speed على Windows 10

ما هو Homegroup؟ كيفية استخدام Windows 7 Homegroup

كيفية تمكين IPv6 على جهاز توجيه TP-Link Wi-Fi 6

Android Data Saver وكيفية تمكينه

SmartByte Network Service يسبب بطيئة Internet speed على Windows 10

كيفية تعطيل Internet Connection Sharing (ICS) في Windows 10

2 طرق لمراقبة من يصل إلى الملفات والمجلدات المشتركة الخاصة بك

2 طرق لإعداد جهاز توجيه TP-Link Wi-Fi 6

كيفية تثبيت wireless printer في شبكة Wi-Fi

Review ASUS RT-AX68U: كلاسيكي أعيد تصميمه للواي فاي 6!

كيفية تعيين خادم Android proxy لWi-Fi: كل ما تحتاج إلى معرفته

كيفية تعيين time schedule على جهاز توجيه TP-Link Wi-Fi 6

كيفية تكوين واستخدام Instant Guard على أجهزة التوجيه ASUS Wi-Fi

كيفية تشغيل Android الخاص بك في نقطة اتصال Wi-Fi

كيفية تعيين الملقم الوكيل في Chrome، Firefox، Edge، وOpera

Improve Wireless Network Speed على Windows 10