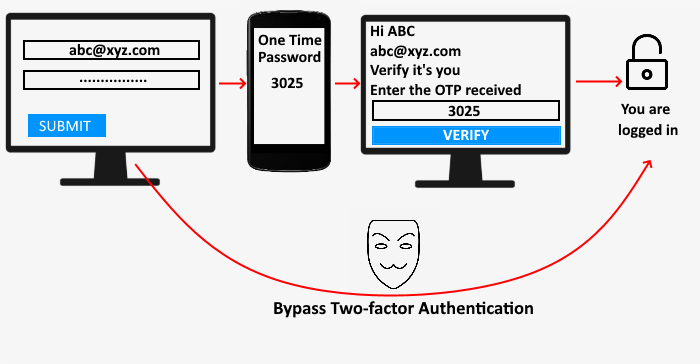

كيف يمكن للقراصنة الالتفاف حول المصادقة الثنائية

قد تعتقد أن تمكين المصادقة الثنائية على حسابك يجعلها آمنة بنسبة 100٪. تعد المصادقة ذات العاملين(Two-factor authentication) من بين أفضل الطرق لحماية حسابك. ولكن قد تندهش من معرفة أنه يمكن اختراق حسابك على الرغم من تمكين المصادقة الثنائية. في هذه المقالة ، سنخبرك بالطرق المختلفة التي يمكن للمهاجمين من خلالها تجاوز المصادقة الثنائية.

ما هي المصادقة(Authentication) الثنائية (2FA)؟

قبل أن نبدأ ، دعونا نرى ما هو 2FA. أنت تعلم أنه يجب عليك إدخال كلمة مرور لتسجيل الدخول إلى حسابك. بدون كلمة المرور الصحيحة ، لا يمكنك تسجيل الدخول. 2FA هي عملية إضافة طبقة أمان إضافية إلى حسابك. بعد تمكينه ، لا يمكنك تسجيل الدخول إلى حسابك عن طريق إدخال كلمة المرور فقط. يجب عليك إكمال خطوة أمنية أخرى. هذا يعني أنه في المصادقة الثنائية (2FA) ، يتحقق موقع الويب من المستخدم في خطوتين.

قراءة(Read) : كيفية تمكين التحقق بخطوتين في حساب Microsoft(How to Enable 2-step Verification in Microsoft Account) .

كيف يعمل 2FA؟

دعونا نفهم مبدأ عمل المصادقة الثنائية. يتطلب منك المصدق الثاني التحقق من نفسك مرتين. عند إدخال اسم المستخدم وكلمة المرور الخاصين بك ، ستتم إعادة توجيهك إلى صفحة أخرى ، حيث يتعين عليك تقديم دليل ثان على أنك الشخص الحقيقي الذي يحاول تسجيل الدخول. يمكن لأي موقع ويب استخدام أي من طرق التحقق التالية:

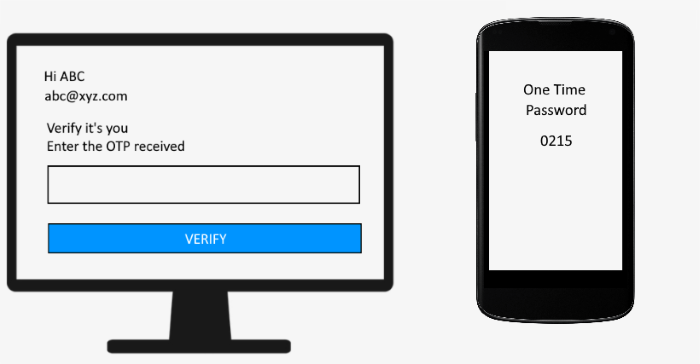

OTP (كلمة المرور لمرة واحدة)

بعد إدخال كلمة المرور ، يخبرك موقع الويب بالتحقق من هويتك عن طريق إدخال كلمة المرور لمرة واحدة(OTP) المرسلة على رقم هاتفك المحمول المسجل. بعد إدخال كلمة المرور لمرة واحدة الصحيحة ،(OTP) يمكنك تسجيل الدخول إلى حسابك.

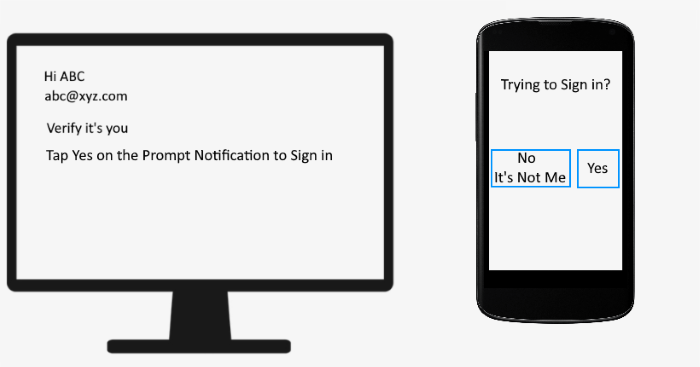

إعلام سريع

يتم عرض الإخطار الفوري على هاتفك الذكي إذا كان متصلاً بالإنترنت. يجب عليك التحقق من نفسك عن طريق النقر على زر " نعم ". (Yes)بعد ذلك ، سيتم تسجيل دخولك إلى حسابك على جهاز الكمبيوتر الخاص بك.

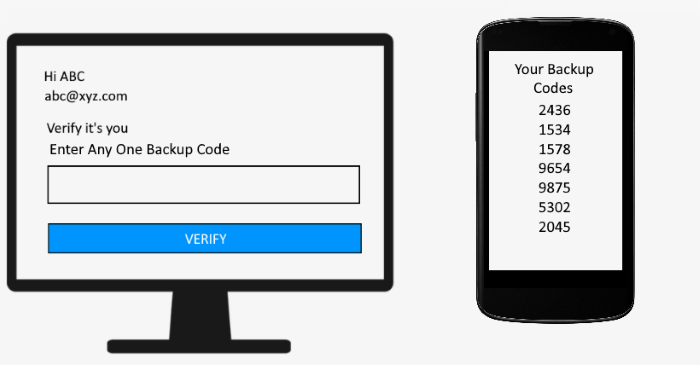

رموز النسخ الاحتياطي

تكون الرموز الاحتياطية(Backup) مفيدة عندما لا تعمل طريقتا التحقق المذكورتان أعلاه. يمكنك تسجيل الدخول إلى حسابك عن طريق إدخال أي من الرموز الاحتياطية التي قمت بتنزيلها من حسابك.

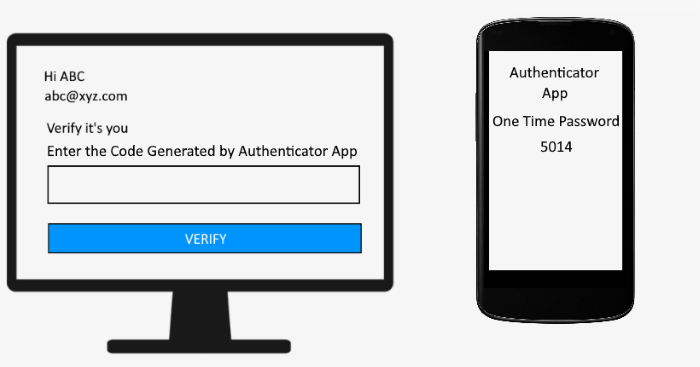

تطبيق المصادقة

في هذه الطريقة ، يجب عليك ربط حسابك بتطبيق المصادقة. متى أردت تسجيل الدخول إلى حسابك ، يجب عليك إدخال الرمز المعروض في تطبيق المصادقة المثبت على هاتفك الذكي.

هناك العديد من طرق التحقق التي يمكن أن يستخدمها موقع الويب.

قراءة(Read) : كيفية إضافة التحقق من خطوتين إلى حساب Google الخاص بك(How To Add Two-step Verification To Your Google Account) .

كيف يمكن للقراصنة الالتفاف حول المصادقة الثنائية(Two-factor Authentication)

مما لا شك فيه أن المصادقة الثنائية (2FA) تجعل حسابك أكثر أمانًا. ولكن لا يزال هناك العديد من الطرق التي يمكن للمتسللين من خلالها تجاوز طبقة الأمان هذه.

1] سرقة ملفات تعريف الارتباط(Cookie Stealing) أو اختطاف الجلسة(Session Hijacking)

سرقة ملفات تعريف الارتباط أو اختطاف الجلسة(Cookie stealing or session hijacking) هي طريقة لسرقة ملف تعريف ارتباط جلسة المستخدم. بمجرد أن ينجح المخترق في سرقة ملف تعريف ارتباط الجلسة ، يمكنه بسهولة تجاوز المصادقة الثنائية. يعرف المهاجمون العديد من طرق الاختطاف ، مثل تثبيت الجلسة ، واستنشاق الجلسة ، والبرمجة النصية عبر المواقع ، وهجمات البرامج الضارة ، وما إلى ذلك. Evilginx هو أحد الأطر الشائعة التي يستخدمها المتسللون لتنفيذ هجوم man-in-the-middle. في هذه الطريقة ، يرسل المخترق رابط تصيد إلى المستخدم الذي ينقله إلى صفحة تسجيل دخول الوكيل. عندما يقوم المستخدم بتسجيل الدخول إلى حسابه باستخدام 2FA ، يلتقط Evilginx بيانات اعتماد تسجيل الدخول الخاصة به إلى جانب رمز المصادقة. منذ OTPتنتهي صلاحيته بعد استخدامه وهو صالح أيضًا لإطار زمني معين ، فلا فائدة من التقاط رمز المصادقة. لكن المخترق لديه ملفات تعريف الارتباط الخاصة بجلسة المستخدم ، والتي يمكنه استخدامها لتسجيل الدخول إلى حسابه وتجاوز المصادقة الثنائية.

2] إنشاء رمز مكرر

إذا كنت قد استخدمت تطبيق Google Authenticator ، فأنت تعلم أنه ينشئ رموزًا جديدة بعد وقت معين. يعمل Google Authenticator(Google Authenticator) وتطبيقات المصادقة الأخرى على خوارزمية معينة. تبدأ مولدات الأكواد العشوائية(Random) عمومًا بقيمة أولية لتوليد الرقم الأول. ثم تستخدم الخوارزمية هذه القيمة الأولى لتوليد قيم الكود المتبقية. إذا كان المخترق قادرًا على فهم هذه الخوارزمية ، فيمكنه بسهولة إنشاء رمز مكرر وتسجيل الدخول إلى حساب المستخدم.

3] القوة الغاشمة

القوة الغاشمة(Brute Force) هي تقنية لإنشاء كل مجموعات كلمات المرور الممكنة. يعتمد وقت اختراق كلمة المرور باستخدام القوة الغاشمة على طولها. كلما طالت كلمة المرور ، زاد الوقت الذي تستغرقه في كسرها. بشكل عام ، تتكون رموز المصادقة من 4 إلى 6 أرقام ، يمكن للقراصنة محاولة محاولة القوة الغاشمة لتجاوز 2FA. لكن اليوم ، معدل نجاح هجمات القوة الغاشمة أقل. وذلك لأن رمز المصادقة يظل صالحًا لفترة قصيرة فقط.

4] الهندسة الاجتماعية

الهندسة الاجتماعية هي التقنية التي يحاول المهاجم من خلالها خداع عقل المستخدم وإجباره على إدخال بيانات اعتماد تسجيل الدخول الخاصة به في صفحة تسجيل دخول مزيفة. بغض النظر عما إذا كان المهاجم يعرف اسم المستخدم وكلمة المرور الخاصين بك أم لا ، يمكنه تجاوز المصادقة الثنائية. كيف؟ دعونا نرى:

لننظر في الحالة الأولى التي يعرف فيها المهاجم اسم المستخدم وكلمة المرور الخاصين بك. لا يمكنه تسجيل الدخول إلى حسابك لأنك قمت بتمكين المصادقة الثنائية (2FA). للحصول على الرمز ، يمكنه إرسال بريد إلكتروني إليك يحتوي على رابط ضار ، مما يخلق مخاوف فيك من إمكانية اختراق حسابك إذا لم تتخذ إجراءً فوريًا. عند النقر فوق هذا الارتباط ، ستتم إعادة توجيهك إلى صفحة المخترق التي تحاكي أصالة صفحة الويب الأصلية. بمجرد إدخال رمز المرور ، سيتم اختراق حسابك.

الآن ، لنأخذ حالة أخرى حيث لا يعرف المتسلل اسم المستخدم وكلمة المرور الخاصين بك. مرة أخرى(Again) ، في هذه الحالة ، يرسل لك رابط تصيد ويسرق اسم المستخدم وكلمة المرور الخاصين بك مع رمز 2FA.

5] OAuth

يوفر تكامل OAuth(OAuth) للمستخدمين إمكانية تسجيل الدخول إلى حساباتهم باستخدام حساب جهة خارجية. إنه تطبيق ويب مشهور يستخدم رموز التفويض لإثبات الهوية بين المستخدمين ومقدمي الخدمة. يمكنك اعتبار OAuth طريقة بديلة لتسجيل الدخول إلى حساباتك.

تعمل آلية OAuth بالطريقة التالية:

- يطلب الموقع "أ" الموقع "ب(Site B) " (مثل Facebook ) للحصول على رمز مصادقة.

- يعتبر الموقع "ب(Site B) " أن الطلب تم إنشاؤه بواسطة المستخدم ويتحقق من حساب المستخدم.

- يرسل الموقع B(Site B) بعد ذلك رمز رد اتصال ويسمح للمهاجم بتسجيل الدخول.

في العمليات المذكورة أعلاه ، رأينا أن المهاجم لا يطلب التحقق من نفسه عبر المصادقة الثنائية (2FA). ولكن لكي تعمل آلية الالتفاف هذه ، يجب أن يمتلك المخترق اسم المستخدم وكلمة المرور لحساب المستخدم.

هذه هي الطريقة التي يمكن للقراصنة من خلالها تجاوز المصادقة الثنائية لحساب المستخدم.

كيفية منع تجاوز 2FA؟

يمكن للقراصنة بالفعل تجاوز المصادقة ذات العاملين ، ولكن في كل طريقة ، يحتاجون إلى موافقة المستخدمين التي يحصلون عليها عن طريق خداعهم. بدون خداع المستخدمين ، لا يمكن تجاوز المصادقة الثنائية. ومن ثم(Hence) يجب الاهتمام بالنقاط التالية:

- قبل النقر على أي رابط ، يرجى التحقق من صحته. يمكنك القيام بذلك عن طريق التحقق من عنوان البريد الإلكتروني للمرسل.

- قم بإنشاء كلمة مرور قوية(Create a strong password) تحتوي على مجموعة من الأحرف الأبجدية والأرقام والأحرف الخاصة.

- استخدم(Use) فقط تطبيقات المصادقة الأصلية ، مثل Google Authenticator و Microsoft Authentator وما إلى ذلك.

- قم بتنزيل(Download) وحفظ الرموز الاحتياطية في مكان آمن.

- لا تثق أبدًا في رسائل البريد الإلكتروني المخادعة التي يستخدمها المتسللون لخداع عقول المستخدمين.

- لا تشارك رموز الأمان مع أي شخص.

- (Setup)قم بإعداد مفتاح الأمان على حسابك ، وهو بديل للمصادقة الثنائية (2FA) .

- استمر في تغيير كلمة مرورك بانتظام.

قراءة(Read) : نصائح لإبعاد المتسللين عن جهاز الكمبيوتر الذي يعمل بنظام Windows(Tips to Keep Hackers out of your Windows computer) .

خاتمة

المصادقة ذات العاملين هي طبقة أمان فعالة تحمي حسابك من الاختراق. يريد المتسللون دائمًا الحصول على فرصة لتجاوز المصادقة الثنائية. إذا كنت على دراية بآليات القرصنة المختلفة وقمت بتغيير كلمة المرور الخاصة بك بانتظام ، يمكنك حماية حسابك بشكل أفضل.

Related posts

كيفية تمكين Two-Factor Authentication في Discord

كيفية الإعداد الصحيح لخيارات الاسترداد والنسخ الاحتياطي للمصادقة الثنائية

كيفية تثبيت Drupal باستخدام WAMP على Windows

Best Software & Hardware Bitcoin Wallets ل Windows، IOS، Android

Setup Internet Radio Station مجانا على Windows PC

Microsoft Identity Manager: ميزات، Download

مغلق من Plex Server and Server Settings؟ هنا هو الإصلاح!

ما هو Blue Whale Challenge Dare Game

كيفية تثبيت Windows 95 على ويندوز 10

أفضل الأدوات لإرسال SMS مجانا من جهاز الكمبيوتر الخاص بك

أفضل الميزات في LibreOffice Calc

NASA's Eyes يساعدك على استكشاف Universe مثل Astronauts

SMS Organizer: SMS Application مدعوم من Machine Learning

جلب الخاص بك Device (BYOD) Advantages، Best Practices، إلخ

ما هو Magnet link وكيفية فتح Magnet link S في متصفح

Best مجانا Secure Digital Notebook Software & Online Services

ما هي بطاقات "رقاقة و PIN" أو EMV Credit

حدث خطأ أثناء التحقق من التحديثات في VLC

كيفية استخدام Template لإنشاء مستند مع LibreOffice

Best Laptop Tables لشراء عبر الإنترنت