هجوم رفض الخدمة (DoS): ما هو وكيف يتم منعه

هل شعرت يومًا ببطئ غير عادي في سرعة الشبكة لديك أو عدم توفر غير متوقع لموقع ويب معين؟ من المحتمل أن يكون هناك هجوم رفض الخدمة(Denial of Service attack) قيد التقدم. قد تكون على دراية بمصطلح - رفض الخدمة(Denial of Service) ولكن في الواقع ، قد يكون من الصعب التمييز بين هجوم حقيقي ونشاط عادي للشبكة. هجوم رفض الخدمة (أو DoS)(Denial of Service (or DoS)) ، والذي ، كما يوحي الاسم ، له علاقة مباشرة بالحرمان من الخدمة ، لا سيما الإنترنت(Internet) .

هجوم DoS هو نوع من الهجوم الذي يأكل موارد المستخدم ويضع الشبكة على ركبتيها ، وبالتالي يمنع المستخدمين الشرعيين من الوصول إلى أي موقع ويب. كان هجوم DoS ولا يزال أحد أكثر الهجمات تعقيدًا التي لا يوجد لدى الشخص سياسة وقائية محتملة لها. في هذا المنشور ، سنلقي بعض الضوء على ماهية هجوم DoS وكيفية منعه بشكل أفضل وماذا تفعل في حال علمت أنك تعرضت للهجوم.

ما هو هجوم (Service Attack)DoS أو رفض(Denial) الخدمة

في هجوم DoS ، يمنع المهاجم ذو النية الخبيثة المستخدمين من الوصول إلى الخدمة. يقوم بذلك إما عن طريق استهداف جهاز الكمبيوتر الخاص بك واتصاله بالشبكة ، أو أجهزة الكمبيوتر وشبكة موقع الويب التي تحاول استخدامها. وبالتالي يمكنه منعك من الوصول إلى بريدك الإلكتروني أو حساباتك عبر الإنترنت.

تخيل موقفًا تحاول فيه تسجيل الدخول إلى حساب الخدمات المصرفية عبر الإنترنت(Internet Banking) الخاص بك لنشاط المعاملات عبر الإنترنت. ومع ذلك ، وبقدر ما قد يبدو غريباً ، فأنت محروم من الوصول إلى موقع البنك على الرغم من وجود اتصال إنترنت سريع. الآن يمكن أن يكون هناك احتمالان - إما أن مزود خدمة الإنترنت الخاص بك معطل أو أنك تتعرض لهجوم DoS !

في هجوم DoS ، يرسل المهاجم عددًا كبيرًا من الطلبات الزائدة إلى الخادم الرئيسي لموقع الويب المعني ، مما يؤدي إلى زيادة التحميل عليه بشكل أساسي ويمنع أي طلبات أخرى قبل الاحتفاظ بالسعة مرة أخرى. يؤدي هذا إلى رفض الطلبات الشرعية الواردة لهذا الموقع وبالتالي ، فأنت الضحية( you’re the victim) .

ومع ذلك ، قد تختلف طرق الهجوم بناءً على دوافع المهاجم ولكن هذه هي الطريقة الأكثر شيوعًا لشن هجوم DoS . قد تتضمن الطرق الأخرى للهجوم منع شخص معين من الوصول إلى موقع ويب معين ، وعرقلة الاتصال بين جهازين في نهاية الخادم ، وبالتالي ، تعطيل الخدمة ، وما إلى ذلك.

يعمل بعض المهاجمين أيضًا على نوع آخر من هجوم DoS - تفجير البريد الإلكتروني(Email bombing) الذي يتم فيه إنشاء الكثير من رسائل البريد الإلكتروني العشوائية وإغراقها في صندوق الوارد(Inbox) الخاص بأحدهم بحيث يتم حظر أي طلب آخر إلى خادم البريد. يمكن أن يحدث هذا على نطاق واسع ، حتى على حساب البريد الإلكتروني الذي يوفره لك أصحاب العمل ، ناهيك عن خدمات البريد العامة مثل Yahoo و Outlook وما إلى ذلك(Yahoo, Outlook, etc) . يمكنك أيضًا حرمانك من تلقي أي رسائل بريد إلكتروني شرعية أخرى حيث سيتم ملء حصتك التخزينية المخصصة. مع وجود قدر كبير من التنوع في طموحاتهم ، قد يتراوح دافع المهاجمين من "للمتعة فقط" إلى الانتقام المالي.

ذات صلة(Related) : توقف المتصفح عند التحقق من المستعرض الخاص بك قبل الوصول إلى(Checking Your Browser Before Accessing) الرسالة.

أنواع هجمات DoS

بناءً على طبيعة الهجوم والغرض منه ، هناك عدة أنواع من البرامج التي يمكن استخدامها لشن هجمات DoS على شبكتك. قم بتدوين ملاحظات حول هجمات DoS(DoS) الأكثر استخدامًا أدناه :

1] SYN Flood

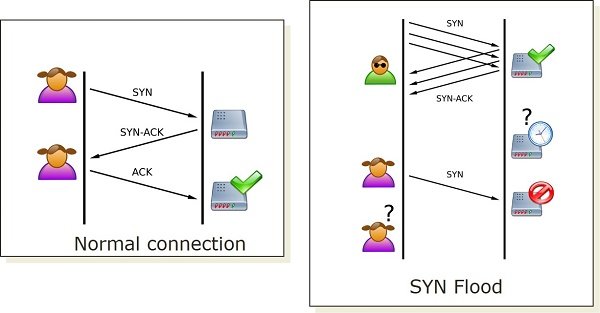

يستفيد SYN Flood(SYN Flood) بشكل غير ضروري من الطريقة القياسية لفتح اتصال TCP . عندما يريد العميل فتح اتصال TCP باستخدام المنفذ المفتوح للخادم ، فإنه يرسل حزمة SYN . يتلقى الخادم الحزم ويعالجها ثم يرسل مرة أخرى حزمة SYN-ACK التي تتضمن معلومات العميل المصدر المخزنة في جدول كتلة التحكم في الإرسال (TCB)(Transmission Control Block (TCB)) . في ظل الظروف العادية ، سيرسل العميل حزمة ACK للإقرار باستجابة الخادم وبالتالي فتح اتصال TCP . ومع ذلك ، في ظل هجوم محتمل لفيضان SYN(SYN flood attack)، يرسل المهاجم جيشًا من طلبات الاتصال باستخدام عنوان IP ساخر يتم التعامل معه على أنه طلبات مشروعة بواسطة الجهاز المستهدف. بعد ذلك ، ينشغل بمعالجة كل واحد من هؤلاء ويحاول فتح اتصال لجميع هذه الطلبات الخبيثة.

في ظل الظروف العادية ، سيرسل العميل حزمة ACK للإقرار باستجابة الخادم وبالتالي فتح اتصال TCP . ومع ذلك ، في ظل هجوم SYN(SYN) الغامر المحتمل ، يرسل المهاجم مجموعة من طلبات الاتصال باستخدام عنوان IP ساخر يتم التعامل معه على أنه طلبات مشروعة بواسطة الجهاز المستهدف. بعد ذلك ، ينشغل بمعالجة كل واحد من هؤلاء ويحاول فتح اتصال لجميع هذه الطلبات الخبيثة. يؤدي هذا إلى استمرار الخادم في انتظار حزمة ACK لكل طلب اتصال لا يصل في الواقع أبدًا. تملأ هذه الطلبات بسرعة TCB للخادم(TCB)الجدول قبل أن يتمكن من إنهاء أي اتصال وبالتالي يتم دفع أي طلبات اتصال شرعية أخرى إلى قائمة انتظار الانتظار.

قراءة(Read) : ما هو رفض الفدية للخدمة(What is Ransom Denial of Service) ؟

2] HTTP Flood

يستخدم هذا بشكل شائع لمهاجمة خدمات وتطبيقات الويب. بدون التركيز بشكل كبير على حركة مرور الشبكة عالية السرعة ، يرسل هذا الهجوم طلبات HTTP POST(HTTP POST requests) كاملة وصحيحة على ما يبدو . مصمم خصيصًا لاستنفاد موارد الخادم الهدف ، يرسل المهاجم عددًا من هذه الطلبات للتأكد من أن الطلبات الشرعية الإضافية لا يتم سحبها من خلال الخادم الهدف أثناء انشغاله بمعالجة الطلبات المزيفة. مع ذلك ، من السهل جدًا تمييز طلبات HTTP هذه عن الطلبات الصالحة نظرًا لأن محتوى الرأس(Header) يبدو مقبولاً في كلتا الحالتين.

3] هجوم (Service Attack)رفض(Distributed Denial) الخدمة الموزع ( DDoS )

هجوم رفض الخدمة(Distributed Denial of Service) الموزع أو هجوم DDoS يشبه الضابط المزين في هذه العصابة. نظرًا لتعقيده بمستويات أعلى من هجوم DoS العادي ، فإن (DoS)DDoS يولد حركة المرور على الجهاز المستهدف عبر أكثر من جهاز كمبيوتر واحد. يتحكم المهاجم في العديد من أجهزة الكمبيوتر والأجهزة الأخرى المخترقة في وقت واحد ويوزع مهمة إغراق الخادم المستهدف بحركة المرور ، والتغلب على موارده وعرض النطاق الترددي بشكل كبير. يمكن للمهاجم أيضًا استخدام جهاز الكمبيوتر الخاص بك لشن هجوم على جهاز كمبيوتر آخر إذا كانت هناك مشكلات أمنية باقية.

الآن ، كما هو واضح ، يمكن أن يكون هجوم DDoS(DDoS attack) أكثر فعالية وحقيقية عند مقارنته بـ DoS . يمكن إيقاف بعض مواقع الويب التي يمكنها التعامل مع اتصالات متعددة بسهولة عن طريق إرسال العديد من طلبات البريد العشوائي المتزامنة. تُستخدم شبكات البوت نت(Botnets) لتجنيد جميع أنواع الأجهزة المعرضة للخطر التي يمكن اختراق أمنها عن طريق حقن فيروس فيها وتسجيلها في جيش الزومبي(Zombie army) الذي يمكن للمهاجم التحكم فيه واستخدامه لهجوم DDoS . ومن ثم(Hence) ، لكونك مستخدمًا عاديًا للكمبيوتر ، فأنت بحاجة إلى أن تكون على دراية بالثغرات الأمنية في نظامك وحوله وإلا فقد ينتهي بك الأمر إلى القيام بعمل قذر لشخص ما ولا تعرفه أبدًا.

منع هجوم DoS

(DoS)لا يمكن تحديد هجمات DoS مسبقًا. لا يمكنك منع الوقوع ضحية لهجوم DoS . لا توجد طرق كثيرة فعالة لذلك. ومع ذلك ، يمكنك تقليل احتمالية أن تكون جزءًا من مثل هذا الهجوم حيث يمكن استخدام جهاز الكمبيوتر الخاص بك لمهاجمة جهاز آخر. قم بتدوين النقاط البارزة أدناه والتي يمكن أن تساعدك في الحصول على الاحتمالات لصالحك.

- انشر برنامج مكافحة فيروسات (antivirus)وجدار ناري(firewall) في شبكتك إذا لم تكن قد فعلت ذلك بالفعل. هذا يساعد في تقييد استخدام النطاق الترددي للمستخدمين المصادق عليهم فقط.

- (Server configuration)يمكن أن يساعد تكوين الخادم في تقليل احتمالية التعرض للهجوم. إذا كنت مسؤول شبكة في شركة ما ، فقم بإلقاء نظرة على تكوينات الشبكة الخاصة بك وقم بتشديد سياسات جدار الحماية لمنع المستخدمين غير المصادق عليهم من معالجة موارد الخادم.

- تقدم بعض خدمات الجهات الخارجية(third-party services) التوجيه والحماية من هجمات DoS . يمكن أن تكون باهظة الثمن ولكنها فعالة أيضًا. إذا كان لديك رأس المال لنشر مثل هذه الخدمات في شبكتك ، فمن الأفضل أن تبدأ.

تستهدف هجمات DoS عمومًا المنظمات البارزة(high-profile organizations) مثل الشركات المصرفية وشركات القطاع المالي والتجارة والتجارية وما إلى ذلك. يجب أن يكون المرء مدركًا تمامًا وأن يستمر في النظر إلى كتفه لمنع أي هجمات محتملة. على الرغم من أن هذه الهجمات لا تتعلق مباشرة بسرقة المعلومات السرية ، إلا أنها قد تكلف الضحايا مبلغًا ضخمًا من الوقت والمال للتخلص من المشكلة.

روابط مفيدة:(Useful links:)

- منع هجمات (Service Attacks)رفض(Denial) الخدمة - MSDN

- أفضل الممارسات لمنع هجمات (Service Attacks)DoS/Denial الخدمة - MSDN

- فهم هجمات رفض الخدمة(Denial-of-Service Attacks) - US-Cert.go v

- الدفاع عن Office 365 ضد هجمات رفض(Against Denial) الخدمة - اقرأ(Service Attacks – Read) المزيد في Microsoft

- مصدر الصورة ويكيبيديا.

Related posts

DDoS Distributed Denial من Service Attacks: حماية، Prevention

SmartByte Network Service يسبب بطيئة Internet speed على Windows 10

ما هو Ransom Denial من Service (RDoS)؟ Prevention and precautions

تعطيل Internet Explorer 11 ك standalone browser باستخدام Group Policy

كيفية التحقق مما إذا كان IP address الخاص بك يتسرب

سيرفرز مقابل Website أصحاب حاصرات الإعلان VS Anti Ad Blockers War

Internet and Social Networking Sites addiction

Wi-Fi vs Ethernet: أي واحد يجب أن تستخدمه؟

Allow أو بلوك Pop-Ups على Chrome، Firefox، Edge، Opera، Internet Explorer

يمكن فقط Internet crash؟ يمكن إفراط في إفراط في خفض Internet؟

أين هو Santa Claus الآن؟ مواقع Santa Claus tracker سوف تساعدك

كيفية إلغاء قفل والوصول Blocked أو مواقع الويب المحظورة

Monitor internet connection and websites مع OverSite

Fix Origin Error loading صفحة الويب

Internet Explorer crash بسبب iertutil.dll على ويندوز 10

Screamer Radio هو Internet Radio app لائق لWindows PC

Internet Security article and tips لمستخدمي Windows 10

كيفية استخدام Shared Internet Connection في المنزل

Ethernet يحتفظ قطع الاتصال في Windows 10

كيفية معرفة أو التحقق من أين link or URL redirects إلى