تنزيل مراجعة متصفح Tor: حماية خصوصيتك وتصفح الويب بأمان

Tor هو اختصار يرمز إلى The Onion Router . بينما يشير الاسم إلى أنه جهاز توجيه ، فهو في الواقع متصفح. Tor هو المتصفح الذي يرمز إلى عدم الكشف عن الهوية والخصوصية على الإنترنت(Internet) . يتحدث هذا الاستعراض لـ Tor عن كيفية عمل (Tor)Tor وكيف يوفر إخفاء الهوية عند تصفح الإنترنت(Internet) .

مراجعة متصفح Tor

Tor مقابل المتصفحات الأخرى

بينما تقدم Microsoft Edge و Mozilla Firefox و Google Chrome ميزة حيث يمكنك التصفح بشكل مجهول ( أوضاع InPrivate و InCognito ) ، فإنها لا تزال متخلفة عندما يجلس الوسطاء بين مصدر ووجهة حركة مرور الويب. عندما تتصفح الويب أو ترسل بريدًا إلكترونيًا أو تقوم بتنزيل الصوت / الفيديو أو أي شيء ، يتم إرسال البيانات في شكل حزم.

تحتوي كل حزمة بيانات على رأس يخبرنا عن مصدر ووجهة حزمة البيانات. حتى إذا كنت تستخدم اتصالاً مشفرًا ، فإن رؤوس الحزمة تكون عرضة للخطر. يمكن لأي شخص يجلس بين المصدر والوجهة قراءة رأس الحزمة لمعرفة المزيد عنك وعادات التصفح الخاصة بك. يشمل التطفل مزودي خدمة الإنترنت(ISPs) والوكالات الإعلانية وأحيانًا الوكالات الحكومية. على هذا النحو ، يتأثر تصفحك وما تراه على الإنترنت بالمعلومات التي جمعها الآخرون عنك.(Internet)

لماذا تحتاج Tor

تم تطوير Tor(Tor) مع التركيز التام على خصوصية المستخدمين. يستخدم الناس Tor لإرسال رسائل بريد إلكتروني سرية. يجعل مستوى الأمان العالي في Tor من المستحيل على المتسللين معرفة أصل رسائل البريد الإلكتروني وبالتالي موقع المرسل. فيما يلي بعض استخدامات Tor التي توضح لمن يحتاج إلى المتصفح الأكثر أمانًا المتاح على هذا الكوكب:

- يمكنك إرسال البيانات بشكل مجهول.

- يمكنك تصفح الويب دون ترك أي آثار حيث يتم حذف الآثار بمجرد إعادة توجيه البيانات من مرحل إلى آخر. سآتي إلى التبديلات في لحظة - في القسم التالي.

- يمكنك عرض مواقع الويب التي تخضع للرقابة في بلدك - لأن مزودي خدمة الإنترنت(ISPs) لن يعرفوا ما الذي تحاول الوصول إليه.

- يمكنك استضافة مواقع الويب التي سيكون من الصعب مراقبتها لأن لا أحد يعرف من يستضيف الموقع.

هناك العديد من استخدامات Tor - خاصة في عالم كانت فيه خصوصية المستخدم تحت أعين المتطفلين من مختلف الوكالات الإعلانية والشبكات الاجتماعية والوكالات الحكومية. أيضًا ، يعترض مزودو خدمة الإنترنت(ISPs) لديك طلبات الاتصال الخاصة بك قبل أن تتصل فعليًا بموقع ويب. باستخدام Tor ، لن تترك أي بيانات لمثل هذه الوكالات.

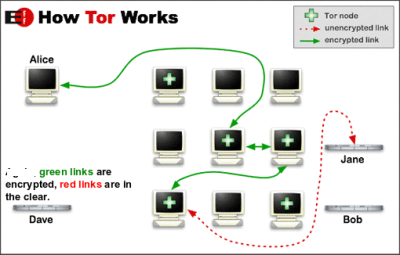

شبكة Tor Relay - كيف يعمل Tor(Tor Relay Network – How Tor Works)

تعمل شبكة Tor(Tor Network) على شبكة من المرحلات التي شكلها الأشخاص الذين تطوعوا للمشروع. على عكس المتصفحات الأخرى التي تحتوي على أجهزة توجيه ثابتة تتلقى حزم البيانات لإعادة توجيهها إلى وجهاتها ، يستخدم متصفح Tor عددًا من المرحلات. (Tor)لتوضيح الأمر ، إليك الإجراء:

- عند إدخال عنوان URL(URL) في شريط عنوان Tor ، يتم تكوين مسار عشوائي(a random route is formed) باستخدام أجهزة كمبيوتر الترحيل في شبكة Tor .

- يعمل كل كمبيوتر مرحل في الشبكة كجهاز توجيه. يتلقى حزم البيانات ، ويعيد توجيهها إلى كمبيوتر الترحيل التالي في الشبكة بعد حذف المعلومات حول جهاز التوجيه السابق.

- بمجرد أن تغادر حزمة البيانات كمبيوتر الترحيل ، تتم إزالة أي معلومات حول حزمة البيانات من كمبيوتر الترحيل.

- كل عشر دقائق تقريبًا أو نحو ذلك ، يتم إعداد مرحل جديد لحماية خصوصيتك بشكل أكبر.

يوضح الشكل أدناه كيفية عمل Tor:

الهدف واضح - إنشاء متاهة من المرحلات بحيث يتم فقد جميع المعلومات حول المصدر الأصلي في الشبكة. هذا يجعل من المستحيل على البرامج النصية الموجودة على موقع الويب الوجهة تتبع من أرسل الطلب / البيانات ومن أين.

ما هي حزمة Tor

عند تنزيل حزمة Tor ، تحصل على ثلاثة برامج أساسية:

- واجهة Vidalia الرسومية

- متصفح تور

- زر Tor

عند تنزيل حزمة Tor لأول مرة ، ستتم مطالبتك باستخراج الملفات. لا تحتاج إلى أي نوع من التركيبات. هذا يعني أنه يمكنك حمل الملفات المستخرجة على محرك أقراص USB لاستخدامها مع أي جهاز كمبيوتر يعمل بأي نوع من أنظمة التشغيل.

قراءة(Read) : أفضل متصفحات الخصوصية لأجهزة الكمبيوتر التي تعمل بنظام Windows(Best Privacy browsers for Windows PC) .

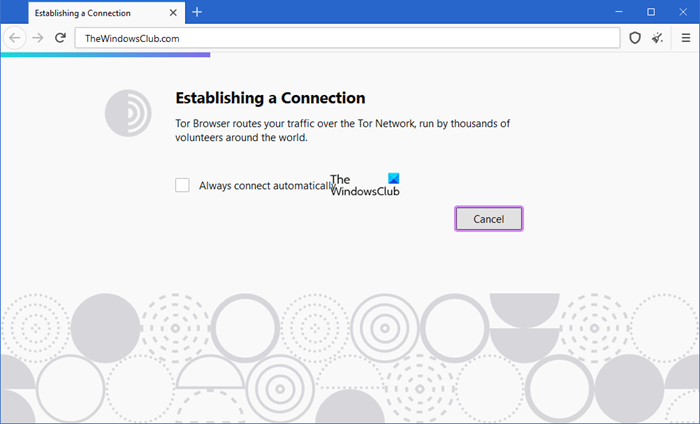

بمجرد استخراج حزمة متصفح Tor(Tor Browser) ، ستجد ملفًا قابلاً للتنفيذ يقول " Start Tor Browser.Exe ". عند النقر نقرًا مزدوجًا فوق هذا الملف ، يتم تشغيل واجهة Vidalia الرسومية. (Vidalia)بخلاف تشغيل Tor بعد إنشاء شبكة Tor relay ، تتيح لك الواجهة الرسومية:

- قم بتغيير الإعدادات الافتراضية لمتصفح Tor

- اعرض أجهزة الكمبيوتر التي تعمل كمرحل في شبكة Tor

- تحقق من عرض النطاق الترددي

- ابدأ(Start) وأوقف متصفح Tor (قم بتوصيل وفصل اتصال Tor )

- تحقق من ملفات التعليمات وحول

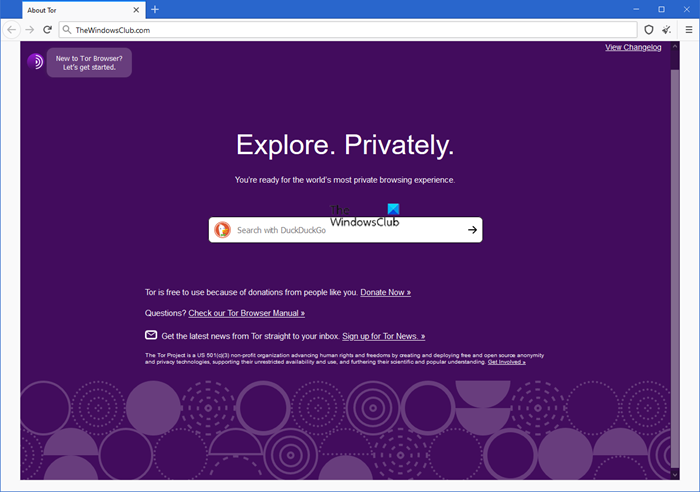

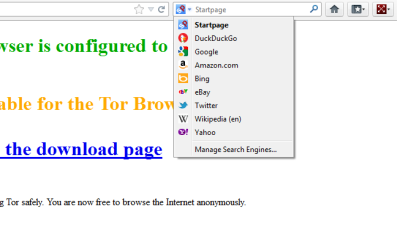

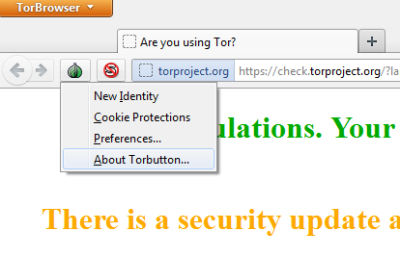

بمجرد إعداد الترحيل ، تحصل على متصفح Tor كما هو موضح في الصورة الأولى في القسم أعلاه. يوجد زر Tor قبل شريط العناوين ويسمح لك بالسماح / حظر ملفات تعريف الارتباط من العمل على صفحة الويب التي تزورها. يمكنك أيضًا تغيير تفضيلاتك باستخدام زر Tor . إذا كنت ترغب في ذلك ، يمكنك بدء جلسة جديدة (مرحل جديد) باستخدام زر Tor .

لاحظ أنك تحتاج إلى تنزيل جميع المكونات باستخدام حزمة Tor . لا يمكنك ولا يجب أن تحاول تنزيل واستخدام المكونات الفردية لأن جهاز الكمبيوتر الخاص بك قد يصبح غير مستقر.

قراءة(Read) : قائمة برامج Proxy المجانية(free Proxy software) لأجهزة الكمبيوتر التي تعمل بنظام Windows.

كيفية استخدام متصفح Tor

كما هو الحال مع أي متصفح ، ما عليك سوى إدخال عنوان URL(URL) في شريط العناوين والضغط على Enter لزيارة موقع الويب الذي تريده. الشريط المجاور لشريط العناوين هو شريط البحث السريع. يسمح لك بتحديد مواقع الويب مثل Google و Amazon و Bing و Twitter و Wikipedia والمزيد. بعد تحديد موقع الويب الذي ترغب في البحث فيه ، أدخل مصطلح البحث واضغط على مفتاح Enter .

يمكنك النقر فوق زر Tor (أيقونة البصلة باتجاه يسار متصفح Tor ) لإعداد ملفات تعريف ارتباط Tor وتفضيلات أخرى.

يمكنك تخصيص تفضيلاتك حول الخصوصية بشكل أكبر عن طريق تحديد سلوك Tor عندما يتعلق الأمر بتصفح InCognito . انقر فوق(Click) الزر Tor Browser في شريط العنوان لمتصفح Tor(Tor Browser) وفي القائمة الفرعية الناتجة ، انقر فوق " خيارات(Options) " ومرة أخرى على " الخيارات(Options) " . في مربع الحوار الناتج ، انقر فوق علامة التبويب الخصوصية . (Privacy)في علامة التبويب هذه ، يمكنك تعيين ما إذا كنت تريد حفظ ملفات تعريف الارتباط وسجل التنزيل وكلمات المرور وما إلى ذلك. يمكنك أيضًا تعيين وضع Tor حيث " يجب ألا تحاول مواقع الويب تعقبك(websites should not try to track you)"(على الرغم من أن هذا ليس موثوقًا به للغاية ، إلا أن الوكالات الإعلانية وخاصة الوكالات الحكومية ستستمر في تعقبك بغض النظر عن إرادتك).

يمكنك الوصول إلى Dark Web باستخدام متصفح TOR(access the Dark Web using the TOR browser) .

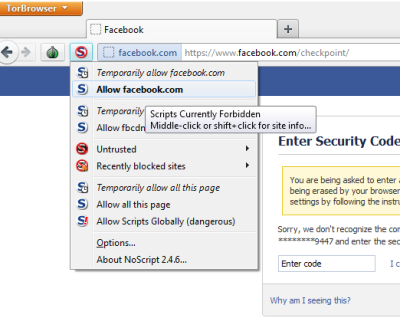

عيوب متصفح تور

هناك واحد فقط - المتصفح يصبح أبطأ في بعض الأحيان. هذا بسبب حقيقة أن حزم البيانات يتم توجيهها من خلال عدد كبير من نقاط الترحيل في متصفح Tor . لم أتمكن من العثور على أي سلبيات أخرى أثناء التصفح باستخدام Tor . أيضًا ، في بعض المواقع ، قد تضطر إلى السماح بالبرامج النصية باستخدام رمز S قبل شريط العناوين مباشرةً. تستفيد مواقع مثل Facebook و Twitter بشكل مكثف من البرامج النصية ، لذا قد تواجه مشكلات إذا قمت بتشغيل Tor مع حظر البرامج النصية. يمكنك التبديل بين حظر / السماح للبرامج النصية باستخدام الزر S.

تنزيل متصفح Tor

تغطي المراجعة أعلاه لـ Tor فقط أهم ميزات المتصفح. يمكنك تنزيله أو الحصول على مزيد من التفاصيل على موقع Tor . (Tor website.)إذا كان لديك أي شيء تضيفه ، فالرجاء ترك تعليق أدناه.

ذات صلة(Related) : متصفح TOR لا يفتح أو لا يعمل في Windows .

كيفية إلغاء تثبيت متصفح Tor

قد لا ترى إدخال متصفح Tor في (Tor)لوحة التحكم(Control Panel) أو الإعدادات(Settings) . إن إزالة متصفح Tor(Tor Browser) من نظامك أمر بسيط:

- ابحث عن Tor باستخدام Start Search

- حدد موقع مجلد أو تطبيق متصفح Tor(Tor Browser)

- احذف(Delete) مجلد أو تطبيق متصفح Tor(Tor Browser)

- إفراغ سلة المهملات الخاصة بك

- هذا هو!

قد يثيرك أيضًا Browzar ، وهو متصفح آخر يهتم بالخصوصية لنظام التشغيل Windows(Windows) . قد ترغب أيضًا في التحقق من هذا الرابط الذي يتحدث عن متصفحات الويب البديلة(alternate web browsers ) لجهاز الكمبيوتر الذي يعمل بنظام Windows(Windows) ، كل منها يقدم مجموعة مختلفة من الميزات أو هذه حول المتصفحات المحمولة(portable browsers) . قد ترغب أيضًا في التحقق من Epic Privacy Browser .

Related posts

Vivaldi Browser Review، Features، Download: متصفح ذكي لجهاز الكمبيوتر الخاص بك!

كيفية الوصول إلى Dark Web باستخدام TOR browser؟

Epic Privacy Browser ل Windows 11/10 PC

Best Tor بدائل للتصفح المجهول

أفضل 10 متصفحات ويب للخصوصية في عام 2022

Maxthon MxNitro Browser review and download

CyberGhost VPN Review: حماية Online Identity & Privacy

كيفية استرداد كلمات المرور المنسية من Web Browsers

أفضل 10 إضافات للخصوصية لمتصفح Chrome (2022)

Alternate Text Browser يتيح لك تصفح عدة Programming اللغات

Colibri هو الحد الأدنى Browser بدون Tabs ل Windows PC

إدارة أو تعطيل Browser Add-ons & Extensions في Chrome، Firefox

كيفية إعادة تشغيل Browser الخاصة بك دون أن تفقد Tabs في Windows 11/10

يستخدم Classic Browser Chromium engine & هو قابل للتكوين للغاية

ما هو Browser Sandbox؟ كيفية استخدام أو إيقاف تشغيله؟

أعلى 10 مجهول Web Browsers ل Private Browsing

كيفية إدارة ملفات تعريف الارتباط بالمتصفح من أجل خصوصية أفضل

كيفية تغيير موقع مجلد التنزيل الافتراضي على أي متصفح ويب

كيفية حظر طلبات Web Notification في Chrome، Firefox، Edge Browser

أفضل 5 خوادم بروكسي لمساعدتك على تصفح الويب بشكل مجهول