هجمات التصفح: اختطف سيري وأليكسا وجوجل وبيكسبي باستخدام الموجات فوق الصوتية

تساعدك المساعدين الصوتيين في المهام اليومية - سواء كان ذلك عن طريق تحديد موعد مع أحد العملاء لتشغيل الموسيقى وغير ذلك الكثير. السوق المتعلق بالمساعدين الصوتيين مليء بالخيارات: Google و Siri و Alexa و Bixby . يتم تنشيط هؤلاء المساعدين باستخدام الأوامر الصوتية وإنجاز المهام. على سبيل المثال ، يمكنك أن تطلب من Alexa تشغيل بعض الأغاني التي تختارها. يمكن اختراق هذه الأجهزة واستخدامها ضد مالك الجهاز. اليوم ، سوف نتعرف على هجمات ركوب الأمواج(Surfing Attacks) باستخدام الموجات فوق الصوتية(Ultrasound) والمشاكل المحتملة التي تطرحها.

ما هو هجوم تصفح؟

تم تجهيز الأجهزة الذكية بمساعدين صوتيين مثل Google Home Assistant و Alexa من Amazon و Siri من Apple وبعض المساعدين الصوتيين غير المشهورين. لم أجد أي تعريف في أي مكان على الإنترنت(Internet) ، لذلك عرفته على النحو التالي:

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

ربما تعلم بالفعل أن آذان الإنسان لا تستطيع استيعاب الأصوات إلا بين نطاق من الترددات (20 هرتز إلى 20 كيلو هرتز. إذا أرسل أي شخص إشارات صوتية تقع خارج نطاق صوت الأذنين البشرية ، فلن يتمكن الشخص من سماعها. نفس الشيء مع الموجات فوق الصوتية(Ultrasounds) . التردد هو ما وراء تصور آذان الإنسان.

بدأ الأشرار في استخدام الموجات فوق(Ultrasound) الصوتية لاختطاف الأجهزة مثل الهواتف الذكية والمنازل الذكية التي تستخدم الأوامر الصوتية. هذه الأوامر الصوتية على تردد الموجات فوق(Ultrasound) الصوتية تتجاوز إدراك الإنسان. يسمح ذلك للمتسللين بالحصول على المعلومات التي يريدونها (والتي يتم تخزينها في الأجهزة الذكية التي يتم تنشيطها صوتيًا) ، بمساعدة مساعدي الصوت. يستخدمون أصوات غير مسموعة لهذه الغاية.

بالنسبة لهجمات تصفح الإنترنت ، لا يجب أن يكون المتسللون في مرمى نظر الجهاز الذكي للتحكم فيه باستخدام المساعدين الصوتيين. على سبيل المثال ، إذا تم وضع iPhone على الطاولة ، يفترض الناس أن الصوت يمكن أن يتحرك في الهواء ، لذا إذا وصل الأمر الصوتي عبر الهواء ، فيمكنهم ملاحظة المتسللين. لكن الأمر ليس كذلك لأن الموجات الصوتية تحتاج فقط إلى موصل لتنتشر.

اعلم(Know) أن القطع الأثرية الصلبة أيضًا يمكن أن تساعد في انتشار الصوت طالما أنها تستطيع الاهتزاز. لا يزال بإمكان الطاولة المصنوعة من الخشب تمرير الموجات الصوتية عبر الخشب. هذه هي الموجات فوق الصوتية(Ultrasound) التي يتم استخدامها كأوامر لإنجاز الأشياء بشكل غير قانوني على الهواتف الذكية للمستخدمين المستهدفين أو غيرها من الأجهزة الذكية التي تستخدم المساعدين الصوتيين مثل Google Home أو Alexa .

قراءة(Read) : ما هو هجوم رذاذ كلمة المرور(Password Spray Attack) ؟

كيف تعمل هجمات تصفح الإنترنت؟

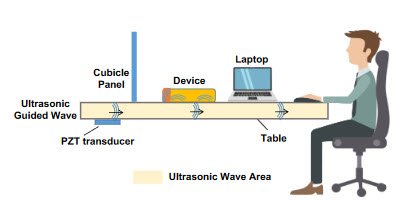

استخدام الموجات فوق الصوتية غير المسموعة التي يمكن أن تنتقل عبر السطح حيث يتم الاحتفاظ بالآلات. على سبيل المثال ، إذا كان الهاتف على طاولة خشبية ، فكل ما يحتاجون إليه هو إرفاق آلة بالطاولة التي يمكنها إرسال موجات فوق صوتية لركوب الأمواج.

في الواقع ، يتم توصيل جهاز بطاولة الضحية أو أي سطح يستخدمه لوضع المساعد الصوتي عليه. يخفض هذا الجهاز أولاً حجم المساعدين الأذكياء حتى لا يشك الضحايا في أي شيء. يأتي الأمر عبر الجهاز المرفق بالجدول ويتم أيضًا جمع الاستجابة للأمر بواسطة نفس الجهاز أو أي شيء آخر قد يكون في مكان بعيد.

على سبيل المثال ، قد يتم إعطاء أمر يقول ، " Alexa ، يرجى قراءة الرسائل القصيرة(SMS) التي تلقيتها للتو". هذا الأمر غير مسموع لألشخاص الموجودين في الغرفة. تقرأ Alexa الرسائل القصيرة(SMS) التي تحتوي على OTP (كلمة مرور لمرة واحدة) بصوت منخفض للغاية. يتم التقاط هذه الاستجابة مرة أخرى بواسطة جهاز الاختطاف وإرسالها إلى أي مكان يريده المتسللون.

تسمى هذه الهجمات هجمات التصفح(Attacks) . لقد حاولت إزالة جميع الكلمات الفنية من المقالة حتى يتمكن حتى غير التقني من فهم هذه المشكلة. للقراءة المتقدمة ، إليك رابط لورقة بحث(a link to a research paper) تشرحها بشكل أفضل.

اقرأ التالي(Read next) : ما هي هجمات العيش خارج الأرض(What are Living Off The Land attacks) ؟

Related posts

Siri و Google Assistant و Cortana - تمت المقارنة بين ثلاثة مساعدين رقميين

أفضل المقابس الذكية لعام 2019 التي تعمل مع Alexa و Google Home

Shodan هو search engine للأجهزة المتصلة بالإنترنت

Internet من Things (IoT) - الأسئلة المتداولة (FAQ)

الذي يملك IoT Data؟ Manufacturer، End User، أو بعض طرف ثالث؟

كيفية إعداد Raspberry Pi module مع الإعدادات الافتراضية

كيفية إدراج Text Box في Google Docs

كيفية تطبيق Google SafeSearch في Microsoft Edge في Windows 10

Fix Downloading Proxy Script error في Google Chrome

كيفية إصلاح أخطاء File Download على Google Chrome browser

كيفية تدوير النص في تطبيق Web Google Sheets

حدث browser error رسالة - Google Docs على Chrome

كيفية مشاركة روابط "Make" إلى ملفات Google الخاصة بك مع الآخرين

أفضل بدائل Google Bookmarks التي تريد إلقاء نظرة عليها

Best Invoice Templates ل Google Docs ل Freelancers، Small Business

كيفية تغيير Default Print Settings في Google Chrome

كيفية حفظ الملفات من LibreOffice مباشرة إلى Google Drive

كيفية إضافة وحذف جهات الاتصال في Google Contacts or Gmail

كيفية طباعة الخلايا المحددة في Excel or Google Sheets على صفحة واحدة

أفضل موضوعات ل Google Chrome Browser