ما هي حيل صيد الحيتان وكيفية حماية مؤسستك

إذا كنت تعمل في مؤسسة أو تمتلكها ، فأنت بحاجة إلى معرفة أن هناك دائمًا مخاطر عالية من الهجمات الإلكترونية وعمليات الاحتيال التي تحدث. عمليات الاحتيال عبر البريد الإلكتروني(Email Scams) هي الأكثر شيوعًا فيما بينها. يأتي التصيد في العديد من النكهات مثل Tabnabbing و Spear Phishing بالإضافة إلى التصيد الاحتيالي و Smishing. قبل أيام قليلة ، ألقينا نظرة على عمليات الاحتيال عبر الإنترنت Pharming(Pharming online frauds) - اليوم سنلقي نظرة على عمليات احتيال Whaling(Whaling Scams) التي تمثل تهديدًا ناشئًا للأمن السيبراني.

ما هي حيل صيد الحيتان

في حيل صيد الحيتان(Whaling) ، يتم استهدافك عادةً عن طريق البريد الإلكتروني - إنها عملية احتيال متخصصة في التصيد الاحتيالي(Phishing scam) . يدرس المهاجم نشاطك على الإنترنت ويحصل على معلومات مفيدة عنك من مصادر أخرى. ويتم استخدام هذه المعلومات لإنشاء بريد إلكتروني شخصي ذي مظهر احترافي. قد تؤدي رؤية بريد إلكتروني رسمي إلى إسقاط دفاعاتك ومن المرجح جدًا أن تثق في مثل هذا البريد الإلكتروني. الفكرة هي الحصول على معلومات منك لمزيد من الأنشطة الاحتيالية.

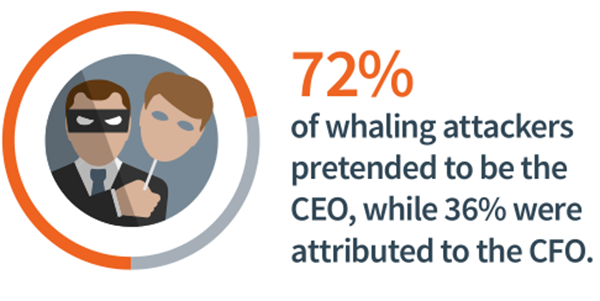

الآن عليك أن تدرك أن هناك فرقًا رفيعًا بين صيد الحيتان (Whaling)والتصيد بالرمح (Spear Phishing). يستهدف صيد الحيتان(Whaling) عادةً المديرين التنفيذيين رفيعي المستوى ، في حين أن عملية الاحتيال الأخيرة تستهدف موظفي الشركة وعملاء الشركة بشكل عام. يطلق عليه اسم صيد الحيتان(Whaling) لأن الأهداف عادة ما تكون كبيرة أو مهمة. وهكذا يتم اختيار الحيتان(Whales) بسبب سلطتها وإمكانية وصولها داخل المنظمة.

كيف يعمل صيد الحيتان(Whaling) ولماذا يتم استهدافك

معظم المستهدفين هم عادة رجال الأعمال ورجال الأعمال والرؤساء التنفيذيون(CEOs) وموظفو الشركات. عادة ما تكون الأهداف خاصة بالعمل ويتم التخطيط للهجمات لغرض الحصول على أي معلومات حساسة حول أنشطة المنظمة.

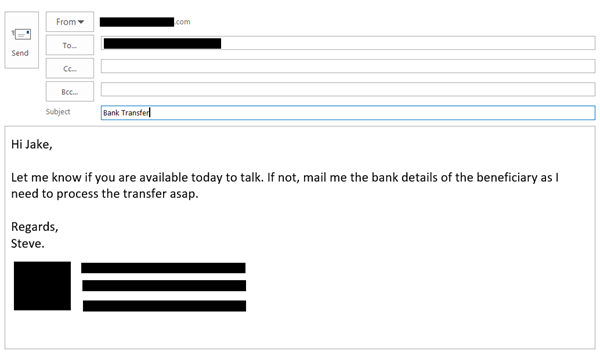

من الصعب جدًا تحديد هذا النوع من الهجمات التي تم تصميمها اجتماعيًا وعادة ما ينتهي الأمر بالناس في تقديم البيانات لمثل هؤلاء المحتالين. يرسل المحتال بريدًا إلكترونيًا مخصصًا من عنوان قد تكون على دراية به. قد يقلد المخادع كونه رئيسك في العمل أو منظمة صديقة أخرى. أو قد يقلدك كمستشار مالي أو محاميك. غالبًا ما يسعى محتوى البريد الإلكتروني إلى جذب الانتباه بحيث يمكنك الرد على الفور وتكون هناك فرصة أقل للقبض عليه.

قد يطلب منك البريد الإلكتروني تحويل بعض الأموال كدفعة لفاتورة مستحقة أو قد يطلب منك بعض بيانات الشركة المطلوبة في المكتب الرئيسي. أو قد يطلب تفاصيل شخصية عن موظفي المنظمة.

لقد أجرى المحتال أو المهاجم بالفعل بحثًا عنك لإنشاء بريد إلكتروني مخصص لك. وقد يعتمد البحث على أنشطتك عبر الإنترنت أو على أي معلومات تم الحصول عليها من مصادر أخرى. تبدو رسائل البريد الإلكتروني لصيد الحيتان(Whaling emails) طبيعية ومثالية وهذا هو السبب الوحيد الذي يجعل الناس يقعون في الفخ. قد تكون الأسماء والشعارات والمعلومات الأخرى المستخدمة في البريد الإلكتروني حقيقية أم لا. ولكن يتم تقديمه بطريقة لا يستطيع الأشخاص عادةً تحديد الفرق بين رسائل البريد الإلكتروني هذه.

أيضًا ، عنوان البريد الإلكتروني الخاص بالمرسل أو موقع الويب المذكور مشابه لعنوان شخص قد تعرفه. قد تكون المرفقات ضارة وقد لا تكون كذلك. الغرض الوحيد من عمليات الاحتيال هذه هو إقناعك بأن البريد الإلكتروني طبيعي تمامًا ويتطلب إجراءً عاجلاً. وعندما تتبع التعليمات الواردة في البريد الإلكتروني ، ينتهي بك الأمر بتسريب بعض البيانات السرية إلى شخص أو موقع ويب غير مصرح له.

كيفية البقاء محميًا من هجمات صيد الحيتان

يجب أن تتعلم كيفية التعرف على هجمات التصيد(identify Phishing Attacks) لمعرفة المزيد عن الحماية من التصيد بشكل عام حتى تتمكن من تجنب عمليات الخداع من خلال التصيد الاحتيالي(avoid Phishing scams) .

مفتاح البقاء محميًا هو البقاء منتبهًا. اقرأ جميع رسائل البريد الإلكتروني المتعلقة بعملك من البداية إلى النهاية وراقب شيئًا مريبًا. إذا شعرت أن هناك شيئًا خاطئًا في البريد الإلكتروني ، فاتصل بالمنظمة التي يُقال إن البريد الإلكتروني منها.

1] تحقق(Verify) من البريد الإلكتروني للمرسل ثم قم بالرد على رسائل البريد الإلكتروني فقط. عادةً ما تكون مواقع الويب أو عناوين البريد الإلكتروني التي تتلقى منها رسائل البريد الإلكتروني مطابقة تقريبًا لعناوين البريد الإلكتروني العادية التي قد تعرفها. يمكن استبدال "o" بـ "0" (صفر) أو قد يكون هناك "s" بدلاً من "s" واحد. هذا النوع من الأخطاء يمكن التغاضي عنه بسهولة بالعين البشرية ، وهذه تشكل أساس مثل هذه الهجمات.

2] إذا تطلب البريد الإلكتروني بعض الإجراءات العاجلة ، فعليك أن تنظر بعناية ثم تتخذ القرار. إذا كان هناك أي روابط مواقع ويب خارجية ، فتحقق من عنوانها قبل تقديم أي معلومات إلى هذا الموقع. تحقق أيضًا من وجود علامة القفل أو تحقق من شهادة موقع الويب.

3] لا تقدم أي تفاصيل مالية أو أي تفاصيل اتصال إلى أي موقع ويب أو بريد إلكتروني. اعرف متى تثق في موقع ويب(Know when to trust a website) ، اتخذ الاحتياطات قبل النقر فوق أي روابط ويب(precautions before clicking on any web links) واتبع معايير أمان استخدام الإنترنت الأساسية.

4] لديك برنامج مناسب لمكافحة الفيروسات وجدار ناري يحمي جهاز الكمبيوتر الخاص بك ولا تقم بتنزيل أي مرفقات من أي من رسائل البريد الإلكتروني هذه. RAR/7z أو أي ملفات أخرى قابلة للتنفيذ على أي برامج ضارة أو أحصنة طروادة(Trojans) . قم بتغيير كلمات المرور بانتظام وأنشئ نسخة احتياطية من المستندات المهمة في مكان آمن.

5 ](] Completely) إتلاف مستنداتك المادية تمامًا قبل التخلص منها حتى لا يتمكنوا من تقديم أي معلومات عنك وعن مؤسستك.

أمثلة هجوم صيد الحيتان

بينما يمكنك العثور على الكثير من قصص الاحتيال هذه عبر الإنترنت. حتى الشركات الكبرى مثل Snapchat و Seagate وقعت في فخ هذه الحيل. في العام الماضي ، كان موظف رفيع المستوى في Snapchat ضحية لمثل هذا الاحتيال حيث استفسر بريد إلكتروني ينتحل شخصية الرئيس التنفيذي للشركة عن كشوف رواتب الموظفين. ألق نظرة على بعض الأمثلة:

- Seagate : أدى هجوم ناجح لصيد الحيتان إلى إنزال اللصوص بما يصل إلى 10000 مستند ضريبي من W-2 لجميع الموظفين الحاليين والسابقين.

- سناب شات(Snapchat) : وقع موظف بسبب رسالة بريد إلكتروني تنتحل صفة طلب من الرئيس التنفيذي إيفان شبيجل(CEO Evan Spiegel) واختراق بيانات كشوف المرتبات لـ 700 موظف.

- FACC : خسر مورد صناعة الطائرات النمساوية 50 مليون يورو بسبب هجوم لصيد الحيتان.

- Ubiquiti Networks : عانت شركة تكنولوجيا الشبكات هذه من خسارة قدرها 39.1 مليون دولار نتيجة هجوم لصيد الحيتان.

- Weight Watchers International : سمحت رسالة بريد إلكتروني خاصة بصيد الحيتان للصوص بالحصول على بيانات ضريبية لما يقرب من 450 موظفًا حاليًّا وسابقًا.

خدعت بالفعل؟

هل تعتقد أنك كنت ضحية لعملية احتيال صيد الحيتان ؟ (Whaling)قم بإبلاغ رئيس منظمتك على الفور واطلب المساعدة القانونية. إذا زودتهم بأي تفاصيل بنكية أو أي نوع من كلمات المرور ، فقم بتغييرها على الفور. استشر خبيرًا في الأمن السيبراني لتتبع المسار ومعرفة من كان المهاجم. اطلب المساعدة القانونية واستشر محامٍ.

هناك العديد من الخدمات المتاحة عبر الإنترنت حيث يمكنك الإبلاغ عن عمليات الاحتيال هذه. يرجى الإبلاغ عن عمليات الاحتيال هذه حتى يمكن تعطيل نشاطهم وعدم تأثر المزيد من الأشخاص.

إذا كنت مهتمًا بمعرفة المزيد ، فهناك هذا الكتاب الإلكتروني الممتاز بعنوان Whaling، Anatomy of an هجوم(Whaling, Anatomy of an attack) ، والذي يمكنك تنزيله مجانًا.

احمِ نفسك وموظفيك ومؤسستك من عمليات الاحتيال والاحتيال عبر الإنترنت. انشر الخبر وساعد زملائك وأصدقائك وعائلتك في البقاء محميين.(Protect yourself, your employees and your organization from such frauds and online scams. Spread the word and help your colleagues, friends, and family stay protected.)

اقرأ هنا عن أكثر عمليات الاحتيال والاحتيال عبر الإنترنت والبريد الإلكتروني شيوعًا(most common Online and Email scams & frauds) .

Related posts

كيفية التحقق مما إذا كان الرابط آمن أو غير مستخدم متصفح الويب الخاص بك

تعرف على ما إذا كان قد اخترق online account وتفاصيل البريد الإلكتروني وكلمة المرور تسربت

Online Safety Tips ل Kids، Students and Teens

Internet Security article and tips لمستخدمي Windows 10

Safeguard أطفالك من adult content باستخدام Clean Browsing

ما هو محدد شخصيا Information (PII) وكيفية حمايته عبر الإنترنت؟

Online Identity Theft: Prevention and Protection tips

ما هو Traffic Fingerprinting الموقع؟ كيف تحمي نفسك؟

ما هي متوقفة Domains and Sinkhole Domains؟

Microsoft Scams: Phone & Email الاحتيال التي إساءة استخدام Microsoft Name

لماذا Microsoft الرسائل النصية لي؟ هل هم حقيقيون أو الخداع؟

PDF Editor Online Tool تتردد في تحرير ملفات PDF - PDF Yeah

الاحتياطات التي يجب اتخاذها قبل النقر على روابط الويب أو عناوين URL

ما هو pastejacking؟ لماذا لا يجب عليك نسخ عجينة من الويب؟

Globus Free VPN Browser review: Encrypt كل حركة المرور، Browse مجهول

Best Free PDF Editor Online Tools التي تعتمد على السحابة

أنواع الخداع - Cheat Sheet and Things تحتاج إلى معرفته

PayPal Login: نصائح إلى Sign UP و Sign بأمان

Password Spray Attack Definition and Defending نفسك

Dark Patterns: حيل الموقع، Examples، Types، كيفية Spot & Avoid