كيفية التتبع عند وصول شخص ما إلى مجلد على جهاز الكمبيوتر الخاص بك

هناك ميزة صغيرة لطيفة مضمنة في Windows تتيح لك تتبع وقت عرض شخص ما أو تعديله أو حذفه لشيء ما داخل مجلد معين. لذا ، إذا كان هناك مجلد أو ملف(folder or file) تريد معرفة من يقوم بالوصول إليه ، فهذه هي الطريقة المضمنة دون الحاجة إلى استخدام برنامج تابع لجهة خارجية.

هذه الميزة هي في الواقع جزء من ميزة أمان Windows(Windows security) تسمى Group Policy ، والتي يستخدمها معظم متخصصي تكنولوجيا المعلومات(IT Professionals) الذين يديرون أجهزة الكمبيوتر في شبكة الشركة عبر الخوادم ، ومع ذلك ، يمكن أيضًا استخدامها محليًا على جهاز كمبيوتر بدون أي خوادم. الجانب السلبي الوحيد لاستخدام "نهج المجموعة"(Group Policy) هو أنه غير متوفر في الإصدارات الأقل من Windows . بالنسبة لنظام التشغيل Windows 7(Windows 7) ، يجب أن يكون لديك Windows 7 Professional أو إصدار أحدث. بالنسبة لنظام التشغيل Windows 8(Windows 8) ، فأنت بحاجة إلى إصدار Pro أو Enterprise .

يشير مصطلح "نهج المجموعة"(Group Policy) أساسًا إلى مجموعة من إعدادات التسجيل التي يمكن التحكم فيها عبر واجهة مستخدم(user interface) رسومية . تقوم بتمكين أو تعطيل الإعدادات المختلفة ثم يتم تحديث هذه التعديلات في سجل Windows(Windows registry) .

في نظام التشغيل Windows XP(Windows XP) ، للوصول إلى محرر السياسات(policy editor) ، انقر فوق ابدأ(Start) ثم تشغيل(Run) . في مربع النص ، اكتب " gpedit.msc " بدون علامات الاقتباس كما هو موضح أدناه:

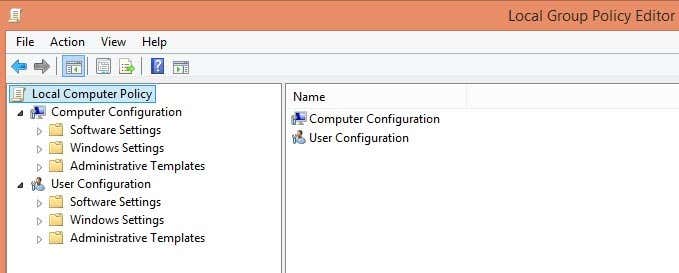

في Windows 7 ، ما عليك سوى النقر فوق الزر "ابدأ" واكتب (Start button and type)gpedit.msc في مربع البحث(search box) أسفل قائمة ابدأ(Start Menu) . في Windows 8 ، ما عليك سوى الانتقال إلى شاشة(Start Screen) البدء والبدء في الكتابة أو تحريك مؤشر الماوس(mouse cursor) إلى أعلى أو أسفل يمين الشاشة لفتح شريط Charms والنقر فوق " بحث(Search) " . ثم اكتب فقط في gpedit . الآن يجب أن ترى شيئًا مشابهًا للصورة أدناه:

هناك فئتان رئيسيتان من السياسات : (Computer)المستخدم(User) والكمبيوتر . كما قد تكون خمنت ، تتحكم سياسات المستخدم في الإعدادات لكل مستخدم بينما ستكون إعدادات الكمبيوتر عبارة عن إعدادات على مستوى النظام وستؤثر على جميع المستخدمين. في حالتنا ، نريد أن يكون إعدادنا لجميع المستخدمين ، لذلك سنقوم بتوسيع قسم تكوين الكمبيوتر(Computer Configuration) .

استمر في التوسع إلى إعدادات Windows(Windows Settings) -> Security Settings -> Local Policies -> Audit Policy . لن أشرح الكثير من الإعدادات الأخرى هنا لأن هذا يركز بشكل أساسي على تدقيق مجلد. سترى الآن مجموعة من السياسات وإعداداتها الحالية على الجانب الأيمن(hand side) . سياسة التدقيق(Audit policy) هي ما يتحكم في ما إذا كان نظام التشغيل(operating system) قد تم تكوينه وجاهزًا لتتبع التغييرات.

تحقق الآن من إعداد Audit Object Access عن طريق النقر المزدوج عليه واختيار كل من Success and Failure . انقر فوق "موافق(Click OK) " والآن انتهينا من الجزء الأول الذي يخبر Windows أننا نريده أن يكون جاهزًا لمراقبة التغييرات. الآن الخطوة التالية هي إخبارها بالضبط(EXACTLY) بما نريد تتبعه. يمكنك إغلاق وحدة التحكم في نهج المجموعة(Group Policy console) الآن.

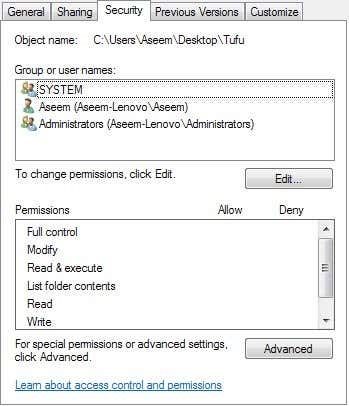

انتقل الآن إلى المجلد باستخدام مستكشف Windows(Windows Explorer) الذي ترغب في مراقبته. في Explorer ، انقر بزر الماوس الأيمن فوق المجلد وانقر فوق (folder and click) خصائص(Properties) . انقر فوق علامة التبويب Security( Security Tab) وسترى شيئًا مشابهًا لهذا:

انقر الآن على الزر " خيارات متقدمة(Advanced) " وانقر فوق علامة التبويب " التدقيق(Auditing) " . هذا هو المكان الذي سنقوم فيه بالفعل بتهيئة ما نريد مراقبته لهذا المجلد.

انطلق وانقر على الزر " إضافة(Add) " . سيظهر مربع حوار يطلب منك تحديد مستخدم أو مجموعة(User or Group) . في المربع ، اكتب كلمة " (word “)المستخدمون(users) " وانقر فوق التحقق من الأسماء(Check Names) . سيتم تحديث المربع تلقائيًا باسم مجموعة المستخدمين المحليين لجهاز الكمبيوتر الخاص بك في شكل COMPUTERNAME\Users .

انقر فوق "موافق(Click OK) " والآن ستحصل على مربع حوار آخر يسمى " Audit Entry for X ". هذا هو اللحم الحقيقي لما كنا نريد القيام به. هنا ستحدد ما تريد مشاهدته لهذا المجلد. يمكنك اختيار أنواع الأنشطة التي تريد تتبعها بشكل فردي ، مثل حذف أو إنشاء ملفات / مجلدات جديدة ، وما إلى ذلك. لتسهيل الأمور ، أقترح تحديد التحكم الكامل(Full Control) ، والذي سيحدد تلقائيًا جميع الخيارات الأخرى الموجودة أسفله. افعل هذا من أجل (Failure)النجاح(Success) والفشل . بهذه الطريقة ، كل ما يتم القيام به لهذا المجلد أو الملفات الموجودة بداخله ، سيكون لديك سجل.

الآن انقر فوق "موافق" وانقر فوق "موافق" مرة أخرى ثم "موافق" مرة أخرى للخروج من مجموعة مربعات الحوار(dialog box) المتعددة . والآن ، لقد نجحت في تكوين التدقيق في مجلد! لذلك قد تسأل ، كيف تنظر إلى الأحداث؟

لعرض الأحداث ، عليك الذهاب إلى لوحة التحكم والنقر(Control Panel and click) على أدوات إدارية(Administrative Tools) . ثم افتح عارض الأحداث(Event Viewer) . انقر فوق قسم الأمان(Security) وسترى قائمة كبيرة بالأحداث على الجانب الأيمن(hand side) :

إذا قمت بإنشاء ملف أو قمت ببساطة بفتح المجلد والنقر فوق الزر "تحديث(Refresh button) " في " عارض الأحداث(Event Viewer) " (الزر الذي يحتوي على سهمين باللون الأخضر) ، فسترى مجموعة من الأحداث في فئة "نظام الملفات"( File System) . هذه تتعلق بأي عمليات حذف أو إنشاء أو قراءة أو كتابة على المجلدات / الملفات التي تقوم بتدقيقها. في Windows 7 ، يظهر كل شيء الآن ضمن فئة مهام نظام الملفات(File System task) ، لذا لكي ترى ما حدث ، سيتعين عليك النقر فوق كل واحدة والتمرير خلالها.

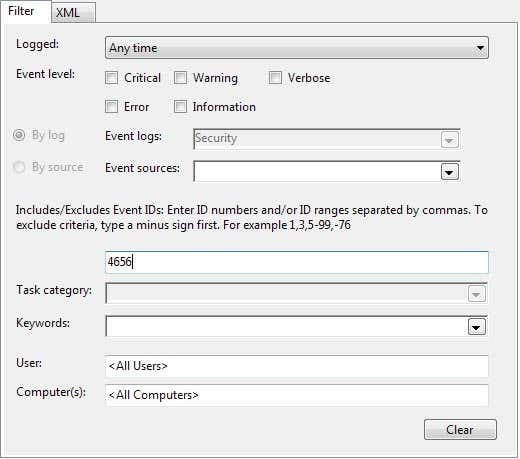

من أجل تسهيل البحث في العديد من الأحداث ، يمكنك وضع عامل تصفية ورؤية الأشياء المهمة فقط. انقر فوق(Click) القائمة " عرض(View) " في الجزء العلوي وانقر فوق " تصفية(Filter) " . إذا لم يكن هناك خيار للتصفية(Filter) ، فانقر بزر الماوس الأيمن على سجل الأمان(Security log) في الصفحة اليسرى واختر تصفية السجل الحالي(Filter Current Log) . في مربع معرف الحدث(Event ID box) ، اكتب الرقم 4656 . هذا هو الحدث المرتبط بمستخدم معين يقوم بإجراء نظام الملفات وسيمنحك (File System ) المعلومات ذات الصلة دون الحاجة إلى البحث في آلاف الإدخالات.

إذا كنت ترغب في الحصول على مزيد من المعلومات حول حدث ما ، فما عليك سوى النقر نقرًا مزدوجًا فوقه لعرضه.

هذه هي المعلومات من الشاشة أعلاه:

تم طلب مقبض لكائن.(A handle to an object was requested.)

الموضوع: (Subject:)

Security ID: Aseem-Lenovo\Aseem

اسم الحساب: Aseem ( Account Name: Aseem)

Account Domain: Aseem-Lenovo

معرف تسجيل الدخول: 0x175a1( Logon ID: 0x175a1)

الكائن: (Object:)

خادم الكائن: ( Object Server: Security)

نوع كائن الأمان: اسم كائن الملف ( Object Type: File)

Object Name: C:\Users\Aseem\Desktop\Tufu\New Text Document.txt

معرّف المقبض: 0x16a0( Handle ID: 0x16a0)

معلومات (Process Information:)

العملية: معرف العملية: 0x820 ( Process ID: 0x820)

Process Name: C:\Windows\explorer.exe

معلومات طلب الوصول: (Access Request Information:)

معرّف المعاملة: {00000000-0000-0000-0000-000000000000} عمليات ( Transaction ID: {00000000-0000-0000-0000-000000000000})

الوصول: حذف ( Accesses: DELETE)

SYNCHRONIZE

ReadAttributes

في المثال أعلاه ، كان الملف الذي تم العمل عليه هو New Text Document.txt في مجلد Tufu(Tufu folder) على سطح المكتب ، وكانت عمليات الوصول التي طلبتها عبارة عن DELETE متبوعة بـ SYNCHRONIZE . ما فعلته هنا هو حذف الملف. إليك مثال آخر:

نوع الكائن: ( Object Type: File)

Object Name: C:\Users\Aseem\Desktop\Tufu\Address Labels.docx

معرّف المقبض: 0x178( Handle ID: 0x178)

معلومات (Process Information:)

العملية: معرّف العملية: 0x1008 ( Process ID: 0x1008)

Process Name: C:\Program Files (x86)\Microsoft Office\Office14\WINWORD.EXE

معلومات طلب الوصول: (Access Request Information:)

معرّف المعاملة: {00000000-0000-0000-0000-000000000000} ( Transaction ID: {00000000-0000-0000-0000-000000000000})

عمليات الوصول: READ_CONTROL ( Accesses: READ_CONTROL)

SYNCHRONIZE

ReadData (أو ListDirectory) ( ReadData (or ListDirectory))

WriteData (أو AddFile) ( WriteData (or AddFile))

AppendData (أو AddSubdirectory أو CreatePipeInstance) ( AppendData (or AddSubdirectory or CreatePipeInstance))

ReadEA

WriteEA

ReadAttributes

WriteAttributes

أسباب الوصول: READ_CONTROL: ممنوحة من قبل الملكية ( Access Reasons: READ_CONTROL: Granted by Ownership)

SYNCHRONIZE: ممنوحة من D: (A؛ ID؛ FA ؛؛؛ S-1-5-21-597862309-2018615179-2090787082-1000)( SYNCHRONIZE: Granted by D:(A;ID;FA;;;S-1-5-21-597862309-2018615179-2090787082-1000))

أثناء قراءة هذا ، يمكنك أن ترى أنني قمت بالوصول إلى Address Labels.docx باستخدام برنامج WINWORD.EXE(WINWORD.EXE program) وتضمن وصولي READ_CONTROL(READ_CONTROL) وكانت أسباب الوصول الخاصة بي أيضًا READ_CONTROL . عادة ، سترى عددًا أكبر من عمليات الوصول ، ولكن ركز فقط على أول واحد حيث أنه عادةً ما يكون هو النوع الرئيسي للوصول. في هذه الحالة ، قمت ببساطة بفتح الملف باستخدام Word . يتطلب الأمر القليل من الاختبار والقراءة(testing and reading) من خلال الأحداث لفهم ما يجري ، ولكن بمجرد الانتهاء من ذلك ، يصبح نظامًا موثوقًا للغاية. أقترح إنشاء مجلد اختبار(test folder) بالملفات وتنفيذ إجراءات متنوعة لمعرفة ما يظهر في عارض الأحداث(Event Viewer) .

هذا الى حد كبير ذلك! طريقة سريعة ومجانية لتتبع الوصول أو التغييرات(access or changes) إلى مجلد!

Related posts

كيفية إنشاء مجلد آمن ومغلق في نظام التشغيل Windows XP

كيفية حفظ تخطيط أيقونة سطح المكتب في نظام التشغيل Windows XP و 7 و 8

كيفية إصلاح خطأ "مفقود أو تالف NTFS.sys" في نظام التشغيل Windows XP

الوصول عن بعد إلى جهاز كمبيوتر يعمل بنظام التشغيل Windows XP أو Windows Server 2003

قم بتثبيت طابعة شبكة من نظام التشغيل Windows XP باستخدام إعداد برنامج التشغيل

كيفية الحصول على إشعارات جهاز Android الخاص بك على جهاز الكمبيوتر الخاص بك

كيفية تثبيت Windows 8.1 RTM على جهاز الكمبيوتر الخاص بك

كيفية إصلاح MBR في نظامي التشغيل Windows XP و Vista

أهم 10 اختلافات بين Windows XP و Windows 7

كيفية تغيير عارض الصور الافتراضي في Windows

كيفية إخفاء شبكات WiFi الأخرى عند الاتصال بجهاز الكمبيوتر الخاص بك

كيفية تثبيت Windows 8 RTM على جهاز الكمبيوتر الخاص بك -

لا يمكن ل Windows access Shared Folder or Drive في Windows 10

كيفية إعداد سطح المكتب البعيد على نظام التشغيل Windows XP

إيقاف تشغيل أو إزالة "قد يكون جهاز الكمبيوتر الخاص بك في خطر" في نظام التشغيل Windows XP

كيفية تثبيت طابعة الشبكة على شبكة منزلك أو مكتبك

تم تعطيل إصلاح تحرير التسجيل بواسطة خطأ المسؤول

لوحة التحكم في Windows - كيفية التبديل إلى عرض Windows XP الكلاسيكي

كيفية تحويل مشاركة ON or OFF Public Folder على Windows 10

8 بدائل أرخص لـ Geek Squad لإصلاح جهاز الكمبيوتر الخاص بك