كيفية تتبع كمبيوتر Windows ونشاط المستخدم

هناك العديد من الأسباب لتتبع نشاط مستخدم Windows ، بما في ذلك مراقبة نشاط أطفالك عبر الإنترنت(children’s activity across the internet) ، والحماية من الوصول غير المصرح به ، وتحسين مشكلات الأمان ، وتخفيف التهديدات الداخلية.

سنناقش هنا خيارات التتبع لمجموعة متنوعة من بيئات Windows ، بما في ذلك جهاز الكمبيوتر المنزلي وتتبع مستخدم شبكة الخادم ومجموعات العمل.

تحقق من سجل الويب الخاص بك(Check Your Web History)

إذا كنت تريد معرفة المواقع التي يزورها شخص ما على جهاز الكمبيوتر الخاص بك (مثل أطفالك) ، فيمكنك العثور على هذه المعلومات عبر سجل المتصفح. على الرغم من أن المستخدمين البارعين في أمور التكنولوجيا قد يعرفون طرقًا لإخفاء هذا السجل ، إلا أنه لا يضر التحقق.

- باستخدام Google Chrome ، انقر فوق النقاط الثلاث في الزاوية اليمنى العليا وانقر فوق "المحفوظات"(History) .

- هناك طريقة أخرى للوصول إلى سجل جهاز الكمبيوتر الخاص بك في Chrome وهي استخدام اختصار Ctrl + H

- في Firefox ، انتقل إلى الرمز في الشريط العلوي الذي يشبه الصورة أدناه وانقر فوقه.

- ثم انقر فوق المحفوظات(History) .

- في Microsoft Edge ، في الزاوية العلوية اليمنى من النافذة ، ابحث عن أيقونة نجم التصوير وانقر عليها. ثم انقر فوق السجل(History) .

أحداث Windows(Windows Events)

يتتبع(track of all user activity on your computer) Windows جميع أنشطة المستخدم على جهاز الكمبيوتر الخاص بك . الخطوة الأولى لتحديد ما إذا كان شخص آخر يستخدم جهاز الكمبيوتر الخاص بك هي تحديد الأوقات التي كان فيها قيد الاستخدام.

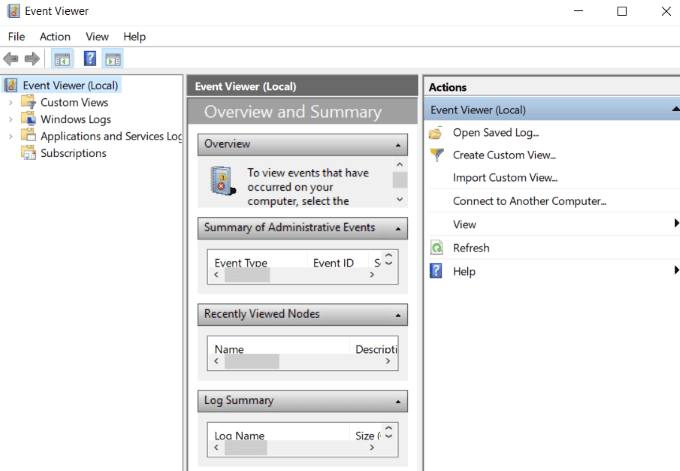

- من قائمة ابدأ ، اكتب عارض الأحداث(event viewer) وافتحه بالنقر فوقه.

- لتوسيع مجلد سجلات Windows(Windows Logs) ، انقر فوق عارض الأحداث (محلي).(Event Viewer (local).)

- قم بتوسيع سجلات Windows(Windows Logs) بالنقر فوقها ، ثم انقر بزر الماوس الأيمن فوق النظام.(System.)

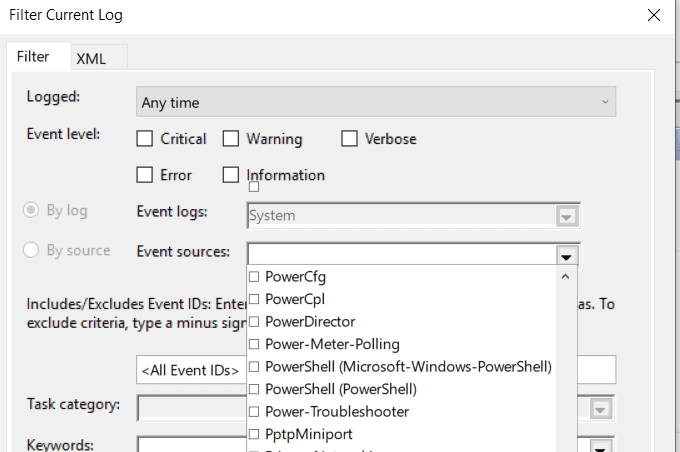

- انقر نقرًا مزدوجًا فوق تصفية السجل الحالي(Filter Current Log) وافتح القائمة المنسدلة لمصادر الأحداث(Event Sources) .

- قم بالتمرير لأسفل وصولاً إلى مستكشف أخطاء الطاقة ومصلحها(Power-Troubleshooter) وحدد المربع المجاور له. ثم انقر فوق "موافق"(OK) .

- سيُظهر لك عارض أحداث Windows(Windows Event Viewer) وقت إخراج الكمبيوتر من وضع السكون أو تشغيله. إذا لم تكن تستخدمه خلال هذه الأوقات ، فإن شخصًا آخر كان كذلك.

كيفية التعرف على النشاط المشبوه على خادم ويندوز(How To Identify Suspicious Activity On a Windows Server)

إذا كنت تقوم بتشغيل بيئة بها العديد من خوادم Windows ، فإن الأمان أمر حيوي. يعد تدقيق أنشطة (Auditing)Windows وتتبعها لتحديد النشاط المشبوه أمرًا بالغ الأهمية لأسباب عديدة ، بما في ذلك:

- انتشار البرامج الضارة والفيروسات في نظام التشغيل Windows(Windows OS)

- تتطلب بعض التطبيقات والبرامج من المستخدمين تعطيل بعض برامج مكافحة الفيروسات وجدران الحماية المحلية

- غالبًا لا يقوم المستخدمون بقطع الاتصال بجلسات سطح المكتب البعيد ، مما يجعل النظام عرضة للوصول غير المصرح به

من الأفضل اتخاذ الإجراءات الوقائية بدلاً من الانتظار حتى وقوع الحادث. يجب أن يكون لديك عملية مراقبة أمنية قوية لمعرفة من يقوم بتسجيل الدخول إلى الخادم الخاص بك ومتى. سيؤدي هذا إلى تحديد الأحداث المشبوهة في تقارير أمان خادم Windows .

ما الذي تبحث عنه في تقارير Windows الخاصة بك(What To Look Out For In Your Windows Reports)

بصفتك مشرفًا على الخادم ، هناك العديد من الأحداث التي يجب مراقبتها لحماية شبكتك من نشاط مستخدم Windows الشائن ، بما في ذلك:(Windows)

- المحاولات الفاشلة أو الناجحة لجلسات عمل سطح المكتب البعيد.

- أدت محاولات تسجيل الدخول المتكررة إلى تأمين كلمة المرور.

- المجموعة(Group) أو تغييرات سياسة التدقيق التي لم تقم بها.

- محاولات ناجحة(Successful) أو فاشلة لتسجيل الدخول إلى شبكة Windows أو خدمات الأعضاء أو وحدة تحكم المجال.

- حذف أو إيقاف الخدمات الموجودة أو إضافة خدمات جديدة.

- تغيرت إعدادات التسجيل.

- تم مسح سجلات الأحداث.

- تعطيل أو تغيير جدار حماية Windows أو القواعد.

كما تمت مناقشته أعلاه ، يتم تسجيل الأحداث في سجل الأحداث في Windows . الأنواع الثلاثة الرئيسية للسجلات الأصلية هي:

- حماية.

- تطبيق.

- نظام.

XpoLog7

XpoLog7 هي أداة آلية لإدارة السجلات لتوفير:

- تحليل بيانات السجل

- الكشف التلقائي عن المشاكل

- المراقبة الاستباقية للقواعد والأحداث

الباقة الأساسية مجانية إلى الأبد مقابل 0.5 جيجابايت / يوم. لأولئك الذين يحتاجون إلى المزيد من الميزات ، يوفر Xpolog7 أيضًا العديد من (Xpolog7)خيارات التسعير(pricing options) المتدرجة .

كيفية تتبع نشاط المستخدم في مجموعات العمل(How To Track User Activity In Workgroups)

مجموعات العمل عبارة عن شبكات منظمة من أجهزة الكمبيوتر. أنها تمكن المستخدمين من مشاركة التخزين والملفات والطابعات.

إنها طريقة ملائمة للعمل معًا وسهلة الاستخدام والإدارة. ومع ذلك ، بدون الإدارة المناسبة ، فإنك تفتح شبكتك لمخاطر أمنية محتملة يمكن أن تؤثر على جميع المشاركين في مجموعة العمل.

فيما يلي نصائح حول كيفية تتبع نشاط المستخدم لزيادة أمان الشبكة.

استخدم نهج تدوين Windows(Use Windows Audit Policy)

اتبع الخطوات أدناه لتعقب ما يفعله المشاركون في مجموعة العمل على شبكتك.

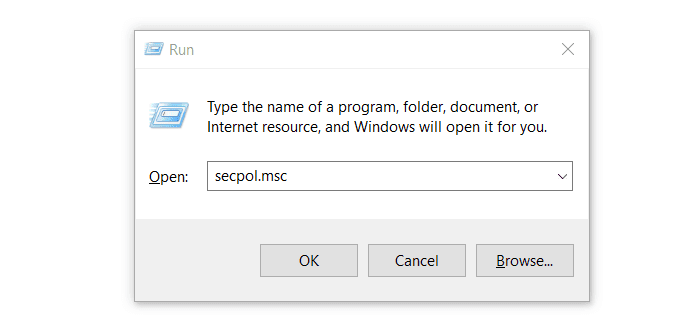

- افتح Run بالضغط باستمرار على مفتاح Windows(Windows key) و R.

- اكتب secpol.msc في المربع بجوار فتح:(Open:) وانقر فوق موافق(OK) .

سيؤدي هذا إلى فتح نافذة نهج الأمان المحلي .(Local Security Policy)

- من العمود الموجود على اليسار ، انقر نقرًا مزدوجًا فوق Securit y Settings (إعدادات الأمان) . ثم قم بتوسيع إعداد السياسات المحلية(Local Policies) من خلال النقر فوقه.

- افتح نهج التدوين(Audit Policy) ، ثم في القائمة الموجودة في الجزء الأيسر ، سترى العديد من إدخالات التدوين(Audit) التي تم تعيينها على "غير محدد".(Not Defined.)

- افتح الإدخال الأول. من علامة التبويب إعدادات الأمان المحلية(Local Security Settings) ، تحقق من النجاح(Success ) والفشل ضمن تدوين ( Failure)هذه المحاولات(Audit these attempts) . ثم انقر فوق " تطبيق(Apply) " و " موافق(OK) " .

كرر الخطوات المذكورة أعلاه لجميع الإدخالات لتتبع نشاط المستخدم في مجموعات العمل. ضع في اعتبارك أن جميع أجهزة الكمبيوتر في مجموعة العمل الخاصة بك يجب أن تكون محمية بشكل صحيح. في حالة إصابة جهاز كمبيوتر واحد ، فإن جميع الأجهزة الأخرى المتصلة بنفس الشبكة معرضة للخطر.

كيلوغرز(Keyloggers)

تراقب برامج Keylogger(Keylogger programs) نشاط لوحة المفاتيح وتحتفظ بسجل لكل شيء مكتوب. إنها طريقة فعالة لمراقبة نشاط مستخدم Windows لمعرفة ما إذا كان شخص ما يتطفل على خصوصيتك.

معظم الأشخاص الذين يستخدمون برامج راصد لوحة المفاتيح يفعلون ذلك لأسباب ضارة. لهذا السبب ، من المحتمل أن يقوم برنامج مكافحة البرامج الضارة بحجرها. لذلك سوف تحتاج إلى إزالة الحجر الصحي لاستخدامه.

هناك العديد من برامج keylogger المجانية التي يمكنك الاختيار من بينها إذا كنت في السوق.

Related posts

كيف تقوم بمسح مستند ضوئيًا إلى جهاز كمبيوتر يعمل بنظام Windows

كيفية تتبع User Activity في WorkGroup Mode على Windows 11/10

كيفية نقل ملف تعريف Thunderbird الخاص بك والبريد الإلكتروني إلى جهاز كمبيوتر يعمل بنظام Windows

كيفية حظر الاتصالات عن بُعد بجهاز كمبيوتر يعمل بنظام Windows أو Mac

قم بتغيير موقع مجلدات المستخدم في Windows

كيفية تقسيم صورة على نظام Windows و Mac

كيفية إيقاف تشغيل جهاز كمبيوتر يعمل بنظام Windows تلقائيًا

كيفية إيقاف التشغيل عن بعد أو إعادة تشغيل جهاز كمبيوتر يعمل بنظام Windows

قم بتنظيف مجلد WinSxS في Windows 7/8/10

قم بتغيير الكمبيوتر واسم المستخدم والصورة وكلمة المرور في Windows 7 و 8 و 10

كيفية تنظيف جهاز الكمبيوتر الخاص بك بشكل صحيح ، من الداخل والخارج

قم بتمكين وضع الألعاب لتحسين الأداء في نظام التشغيل Windows 10

تثبيت ملحقات GIMP: دليل إرشادي

قم بإلغاء تثبيت IE وإعادة تثبيته في Windows 7

كيفية حذف مجلد Windows.old في Windows 7/8/10

تمكين وتعطيل ميزات Windows

استخدم Netstat لعرض منافذ الاستماع و PID في Windows

كيف تستخدم Bitdefender Parental Control لتقييد نشاط طفلك؟

كيفية فتح ملفات 7Z في أنظمة التشغيل Windows و Mac و Linux

قم بإنشاء تقرير صحة النظام في Windows 7 للتحقق من وجود أخطاء